ゼロトラストとは、“画期的な新しい技術が出た”というものではない――。

新たに登場したセキュリティモデルである「ゼロトラスト」の捉え方について、インターネットイニシアティブ(IIJ)サービスプロダクト推進本部 副本部長の三木庸彰氏はそう話す。ゼロトラストとはあくまで“概念”、“考え方”であり、その背景には、企業のITシステム/ネットワークのあり方が変化し、従来の境界防御型セキュリティの考え方だけでは不十分になったことがあるという。

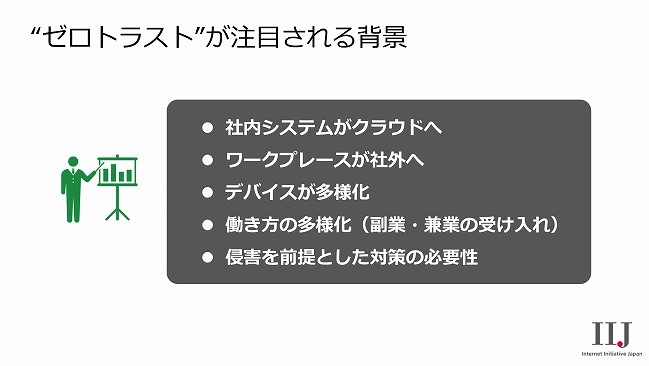

コロナ禍もゼロトラストへの注目度が高まる要因の1つになっているという

ゼロトラストの概念が生まれたのは意外と古く、その起源は10年前に遡る。2010年にフォレスターリサーチ社の元アナリストが考案したのが最初で、その後、米国国立標準技術研究所(NIST)が提唱。2020年8月にNIST SP800-207「Zero Trust Architecture」の最新版が公開された。このドキュメントがゼロトラストを正しく理解するための、いわば“教科書”と言える。

NIST SP800-207における大事なポイントとして三木氏が強調するのが次の点だ。

1つが「守るべきものが変わった」ことである。「ネットワークをどう守るのかではなく、『企業のITリソース・情報資産』をどう守るのか。ITリソース・情報資産は様々なクラウド上に分散していき、それらへのアクセスをどのように許可していくのかという考え方を示したもの」がゼロトラストだと説明する。

もう1つは性善説から性悪説へのシフトである。ユーザーを基本的に信頼せず、リソースへアクセスする度に毎回、安全性を検証する。

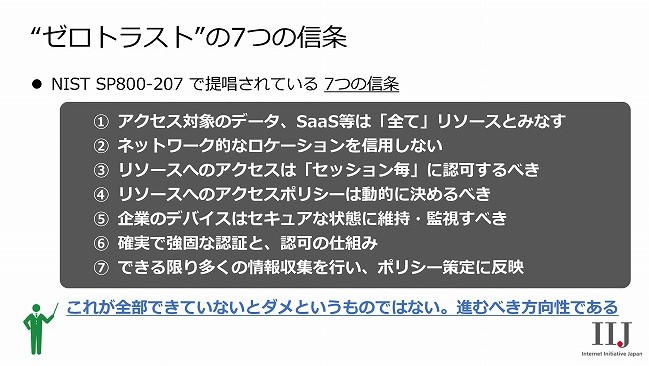

ゼロトラストを実現する「7つの信条」

ゼロトラストのモデルはどのような仕組み、流れで実現されるのか。

理解の助けとなるのが、先述のNIST SP800-207で提唱されている「7つの信条」だ(下画像)。リソースへのアクセスはセッションごとに認可する、アクセスポリシーは動的に決める、できる限りの情報を収集しポリシー策定と実行に反映する、などの項目が挙げられている。ただし、「この全部ができていないとダメ、ということではない」と三木氏。「この7つを“進むべき方向性”として考えていくことが大事」だという。

この7つがゼロトラストの“基本原則”と言える

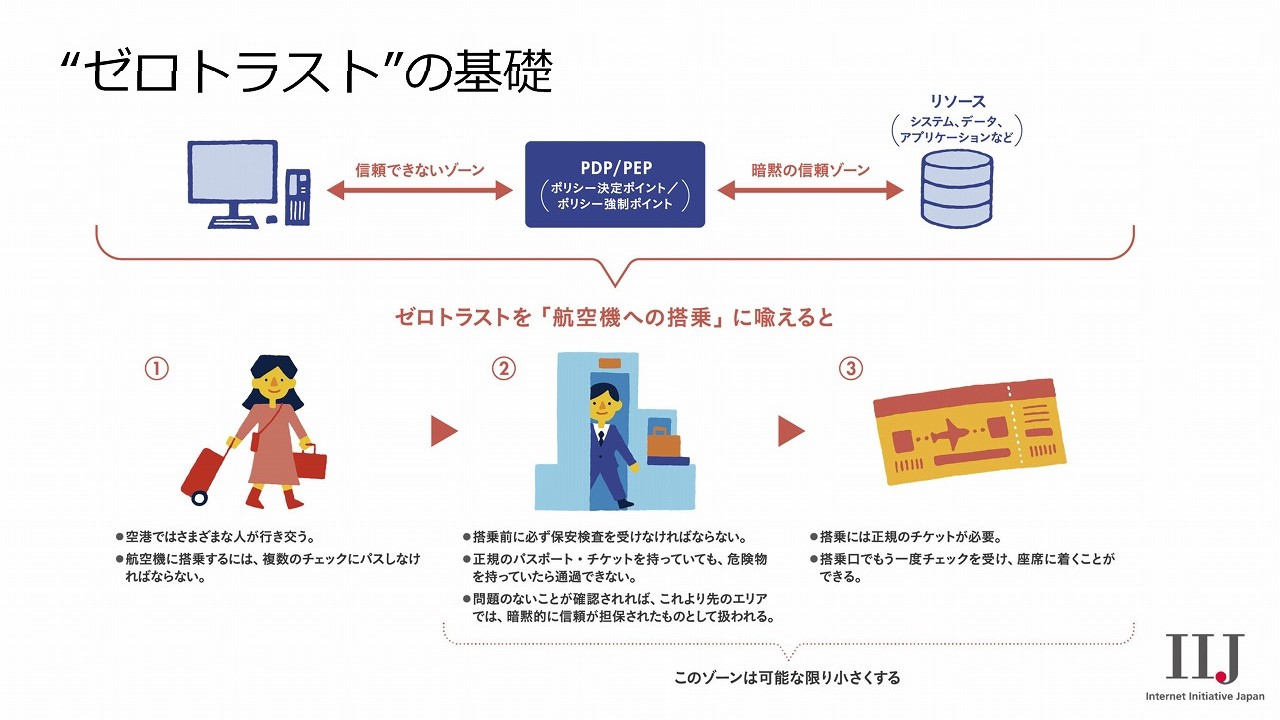

これらを踏まえて、「すべてを信頼しない」前提で行うゼロトラストモデルのアクセス認証・制御はどのように行われるのか。三木氏は航空機の搭乗手続になぞらえて、その基本的な仕組みを解説する。

まず、ゼロトラストの核となるポイントがある。PDP(ポリシー決定ポイント)とPEP(ポリシー強制ポイント)だ。これは、搭乗手続における「保安検査」「手荷物検査」に該当する。

ゼロトラストは航空機搭乗になぞらえると理解しやすい(クリックして拡大)

航空機に搭乗するまでには誰もが、複数のチェックをパスしなければならない。初めに、保安検査でパスポートやチケットの所持を確認することで身分を証明。それをパスしても、危険物を持っていれば通過できず、問題がないことが確認されると先のエリアに進むことができる。ここでいったん、暗黙的に信頼が担保されたものとして扱われる。

ゼロトラストモデルでは、リソースにアクセスするための“最初の関門”を突破した状態だ。

ただし、これで自由に航空機に乗れるわけではない。搭乗するには正規のチケットが必要で、搭乗口でもう一度チェックを受ける必要がある。同様に、ゼロトラストモデルでも、リソースにアクセスする(航空機に乗って座席に座る)には改めてチェックを受けなければならない。

この流れにおいて重要な点は、「PDP/PEPにおける判定・認証において、外部の脅威情報も活用すること」(三木氏)だ。サイバー攻撃の手法は常に進化しており、次々と新たなセキュリティ脅威が生まれている。空港の保安検査場でも常に指名手配犯の情報・ニュースを取り入れて監視を続けているように、外部情報を取り入れ、ポリシーを改定することが重要だ。