標的型攻撃に現実にさらされたとき、一体どうしたらいいのだろうか。「我が社は大丈夫」と自信を持って答えられる企業はごくわずかだろう。ほとんどの企業で、セキュリティ人材が不足しているからである。経済産業省が昨年6月に発表した調査結果によると、日本のセキュリティ人材は約28.1万人。現時点で約13.2万人が不足している。

また、標的型攻撃の実際の手口について、情報共有が進んでいないことも要因だ。ニュースで大々的に報じられるインシデントは氷山の一角。その性質上、ほとんどのインシデントは公にならず、一般企業がケーススタディできる機会は限られている。

こうしたなか、日商エレクトロニクスと名古屋大学は、サイバーセキュリティ分野での共同研究を4月から開始した。名古屋大学のキャンパスネットワークを“実験場”に、マルウェアのリアルな振る舞いを研究する。セキュリティ人材を育成するとともに、標的型攻撃への効果的な対処方法などを開発し、広く情報共有していくことが目的だ。

「標的型攻撃への対策方法を考えるためには、侵入した脅威を実際に暴れさせてみる必要がある。しかし、セキュリティ上の問題もあり、当社で自由に暴れられる環境を用意するのは難しかった。また、かなり高度なセキュリティ人材も要る」(日商エレクトロニクスの市川隆一氏)。そこで今回の共同研究に至ったという。

|

| (右から)日商エレクトロニクスネットワーク&セキュリティ事業本部 アクセス・ネットワーク&セキュリティ事業部 担当部長の松村浩明氏、同事業本部 ソリューション技術部 第二課課長補佐の牧島安宏氏、同 第二課 サイバーセキュリティ担当アナリストの市川隆一氏、同事業本部 アクセス・ネットワーク&セキュリティ事業部 第二課 エキスパートの坂口武生氏 |

潜伏期間は150日サイバー攻撃者は、内部への侵入に成功後、すぐに機密データを持ち出すわけではない。内部の調査・探索やバックドアの開設、権限の奪取など、目的遂行のための準備を進める“潜伏期間”が通常はある。つまり、この潜伏期間中に侵入した脅威を発見・対処できれば、被害は食い止められる。市川氏によると、標的型攻撃の潜伏期間は平均約150日。「150日間あるわけだから、何回でも見つけるチャンスがある」

共同研究でまずフォーカスするのがこの潜伏期間だ。第1弾として、日商エレクトロニクスが昨年11月、国内初の販売代理店契約を結んだ米Vectra Networks社の「Xシリーズ」を使った共同研究を行う。

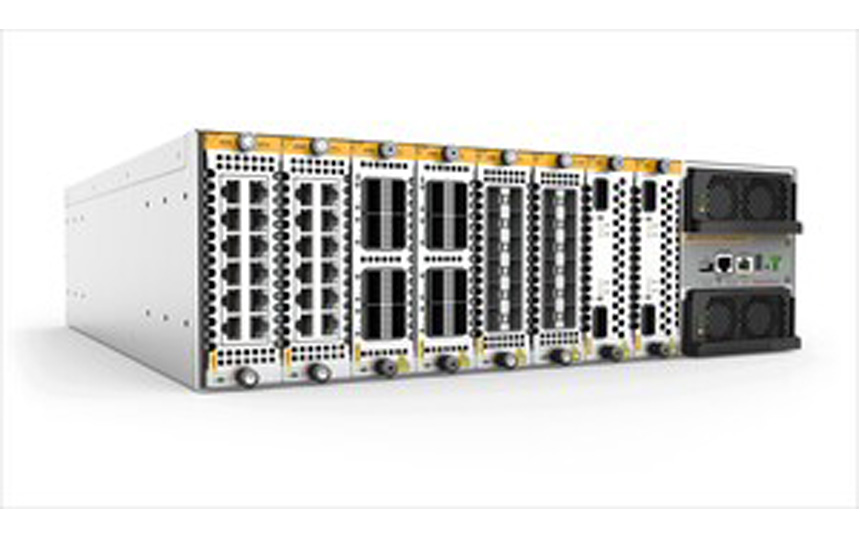

Xシリーズは、ファイアウォールなどを突破し、内部に侵入した脅威を検知するためのアプライアンス製品だ。「我々のコアコンピタンスは海外の最先端の技術を日本に持ってきて、日本向けにローカライズして展開すること」と松村浩明氏は語るが、2011年創業のスタートアップ企業であるVectra Networks社は、海外ではかなり注目のセキュリティベンダーだという。

Xシリーズの筐体

侵入した脅威を検知するためには、インターネット等の外部との通信、いわゆる南北トラフィックを監視するだけでは不十分だ。社内ネットワーク内に閉じた東西トラフィックも監視する必要がある。

Xシリーズの特徴の1つは、アプライアンスを1台導入するだけで、東西トラフィックも監視できる点にある。コアスイッチのミラーポートからトラフィックをキャプチャし、アプライアンスに搭載された検知エンジンで分析を行う。パッシブ接続のため、既存ネットワークの変更は不要だ。

大規模環境向けには「Sシリーズ」も用意している。これは、キャプチャ専用のアプライアンス。分析に必要なメタデータだけをXシリーズに送る。