インターネット上の公開サーバーに複数のコンピューターから一斉に大量のデータを送り付け、ネットワークやシステムを飽和させて利用できないようにするDDoS(Distributed Denial of Service)攻撃の脅威がここ数年、急激に高まっている。

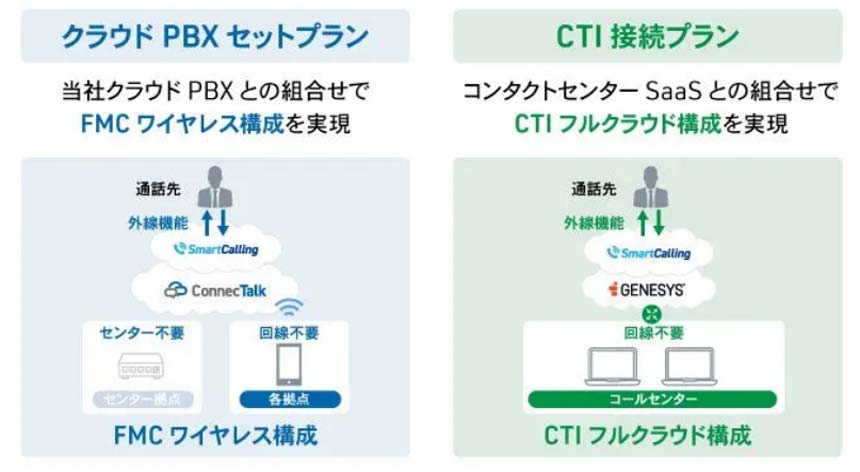

DDoS対策専業ベンダーのアーバーネットワークスによると、2016年は200Gbps以上の攻撃が645回と前年の約3倍を記録。また同社に報告された最大規模の攻撃は800Gbpsとかつてない大きさになったという(図表1)。

図表1 大規模化するDDoS攻撃

DDoS攻撃はインターネット黎明期から存在するサイバー攻撃の一種であり、従来は数Gbps、最大でも10~20Gbps程度と小規模にとどまっていた。それが今や数百Gbps規模も珍しくなく、数年前とは文字通り“桁違い”の規模となっている。

その要因の1つに、IoTデバイスを踏み台にした新しい攻撃手法が登場していることがある。

昨年、「Mirai」と呼ばれるマルウェアに感染した大量のIoTデバイスが攻撃主体となり、有名企業のWebサイトが接続しづらくなる事象が発生して話題を集めた。

IoTデバイスのセキュリティの脆弱性について警鐘を鳴らすのが、横浜国立大学大学院環境情報研究院の吉岡克成准教授だ。

吉岡准教授は、日本をはじめ台湾やオランダ、米国、英国など10カ国以上の国に「ハニーポット」(わざと侵入しやすいように設定されたサーバーやネットワーク機器)を使ったウィルス観測用ネットワークを構築している。

それによると、グローバルではインターネットに接続している130万台のIoTデバイスがマルウェアに感染しているという。国内で感染しているIoTデバイスは約1000台程度と、インターネットの利用者数が多い割には少ない数字だ。しかし、「IoTデバイスを狙ったマルウェアの中には“死んだふり”をしておとりをすり抜けるものも出始めており、油断はできない」と吉岡准教授は指摘する。

IoTデバイスは導入や利用の容易さを優先して設計されていることが多く、セキュリティ面が脆弱になりやすい。加えて、ソフトウェアのアップデートはほとんど行われず、デバイスメーカーによってはまったく提供していないため、その脆弱性が放置されがちだ。「従来のDDoS攻撃はPCを踏み台にしたものが多かったが、PCと比べてIoTデバイスは攻撃の主体となりやすい」(吉岡氏)。

また最近の傾向として、ボリューム型攻撃だけでなく、TCPステートを枯渇させる攻撃、アプリケーション層攻撃など複数の手法を組み合わせた「マルチベクトル攻撃」も目立つようになっている。

このようにDDoS攻撃の脅威がかつてないほど高まっているにもかかわらず、「企業の対策は意外なほど遅れている」というのが、セキュリティベンダーに共通する見方だ。

インターネット上に公開しているWebサイトであれば規模や業種に関係なく標的になる可能性があるうえ、ひとたび攻撃を受ければ業務停止や生産性の低下など短期的な影響はもちろんのこと、企業イメージやブランドの低下、株価の下落など長期的にダメージを受けることは避けられない。しかし、実際に自社のWebサイトが攻撃を受け、サーバーがダウンしてからようやく対策を検討する企業がほとんどだという。

DDoS攻撃は今後さらに大規模化することが確実と見られる中で、企業が対策を取ることは喫緊の課題となっている。

それではDDoS攻撃対策にはどのようなものがあり、特徴はどうなっているのか。ここからは主要な攻撃手法である①ボリューム型攻撃と②アプリケーション層攻撃に分けて見ていくことにする。