パロアルトネットワークスの脅威インテリジェンスチーム「Unit 42」は2025年8月18日、今年3月に公開した「Unit 42 インシデント レスポンス レポート」の続編として「ソーシャルエンジニアリング」の最新動向を発表した。

同調査では、ソーシャルエンジニアリングが初期侵入経路の首位となった。ソーシャルエンジニアリングは、技術的な欠陥ではなく人の信頼を悪用する攻撃手法で、攻撃者は従業員に成りすましてワークフローの操作を誘導し、攻撃を成功(データの窃取)させる。2024年5月から2025年5月にかけてUnit 42が対応した700件のインシデントの36%が、ソーシャルエンジニアリングの手口に端を発するものだった。

7割弱(66%)が特権アカウントを標的としており、約半数(45%)は信頼構築のために社内関係者になりすましている。生成AIにより音声ベースによるルアーや、さらには架空の人物像を作り出す「偽のアイデンティティ」の作成も可能となり、攻撃のスケールとスピードはさらに加速しているという。

ソーシャルエンジニアリング攻撃全体のうちメールを使わない手口が35%を占めており、レポートでは、もはや「フィッシングだけ防げば良い」ということは通用しなくなっているとしている。

その他、主な調査結果は以下のとおりだ。

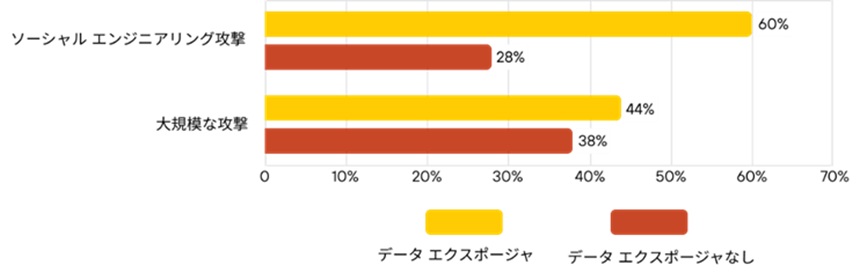

ソーシャルエンジニアリング攻撃の約60%でデータ漏洩が発生しており、他の攻撃経路と比較して16ポイント高い数値となった。攻撃の目的は、金銭目的が93%。 データ窃取、恐喝、ランサムウェア、認証情報の転売などを通じて金銭的利益を目的としている。

データエクスポージャ率

攻撃手法も多様化している。侵入経路の65%でフィッシングが使用されるも、35%はマルバタイジング(不正広告)、SEOポイズニングなどフィッシングによらない方法が採られている。

また、AIによる攻撃の高度化も目立つという。生成AIやエージェントAIが悪用され、パーソナライズされたルアー(誘い文句)を作成し、コールバック詐欺で幹部の声を複製し、なりすましキャンペーンでライブエンゲージメントを維持。攻撃はより巧妙かつ大規模になっている。