BlackBerry Japan 執行役員社長 吉本努氏

被害を受けた企業の導入状況や運用状況はどのようのものだったのだろうか。

警察庁のデータからは、被害に遭った92%の企業がアンチウイルスソフトを導入していたものの、83%の企業では脅威を検出できなかったことが明らかになった。「ほぼすべての企業が導入していたが、既存のアンチウイルス製品では検知に限界があることが示された」

被害企業の傾向と課題

検知できても被害は止まらない。残る17%の企業のうち、76%は検知には成功したものの被害の軽減につなげられなかったという。

「通常、アンチウイルスは検知と共にマルウェアの隔離や削除を行う。検知したが、被害を軽減できなかったということは、EDR(Endpoint Detection and Response)などを活用していたとみられる。検知できても防げなかった企業で最も多かったパターンが、脅威を検知したことに担当者が気づけなかったというものだ。また、気づいても対応に時間がかかり、マルウェアを隔離できるころには攻撃が成功してしまっていたケースがある。運用面に課題がある」と吉本氏は解説した。

そのほかの脅威動向の特徴として、PCの処理能力を奪いビットコインの発掘などを行う「クリプトマイナー」の増加や、在宅勤務者を狙って攻撃を仕掛け、リモートアクセスVPNなどを経由して社内のデータやアプリケーションを侵害するといった手口が多く見られたという。VPNでは一般的に、認証を完了したユーザーには社内ネットワーク全域へのアクセスを許可する。そのため、攻撃者に認証情報を窃取されると被害が拡大しやすい。

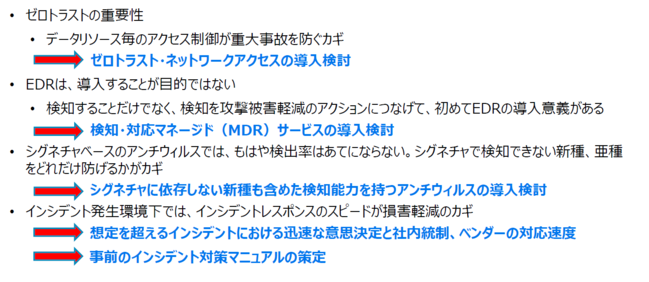

「VPN経由の侵害が増えているため、データリソースごとにアクセス制御を行い重大事故を防ぐ対策が必要だ。また、EDRの導入が目的となって、その後の運用まで考えられていない企業が多いため、EDRとマネージドサービスが一体となった『MDR』サービスなどを検討するべきだ。シグネチャベースによるアンチウイルスによる検知が限界を迎えており、他の検知する仕組みを導入するべきだ」と吉本氏は総括した。

実際のインシデントから得られた、するべき対策