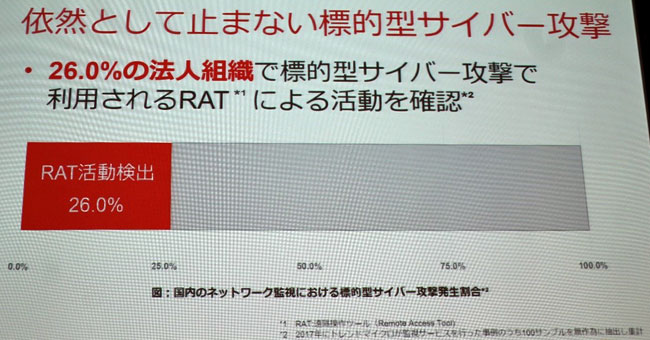

「2017年は標的型サイバー攻撃の報道はあまり行われなかったが、依然として攻撃は続いている。加えて、手口が巧妙化したため、ますます侵入されたことに気づくのが困難となっている」。セキュリティエバンジェリストの岡本勝之氏はセミナーでこのように述べた。

警察庁の発表では、標的型サイバー攻撃の侵入手段である標的型メールの攻撃は昨年に引き続き増加傾向であった。トレンドマイクロが監視サービスを行った法人組織においても、71.0%で標的型サイバー攻撃の疑いを示す内部活動が確認されたという。また、標的型サイバー攻撃に用いられるRAT(Remote Access Tool:遠隔操作ツール)の活動が確認された法人組織も26.0%あった。

4組織に1組織で、標的型サイバー攻撃に用いられるRATの活動が確認された

「正規」を隠蔽に利用する攻撃者攻撃の巧妙化も進んでいる。「正規」のサービスやツールを利用することで、攻撃を「隠蔽」する手口が広がっており、侵入を検知することがより難しくなっているという。

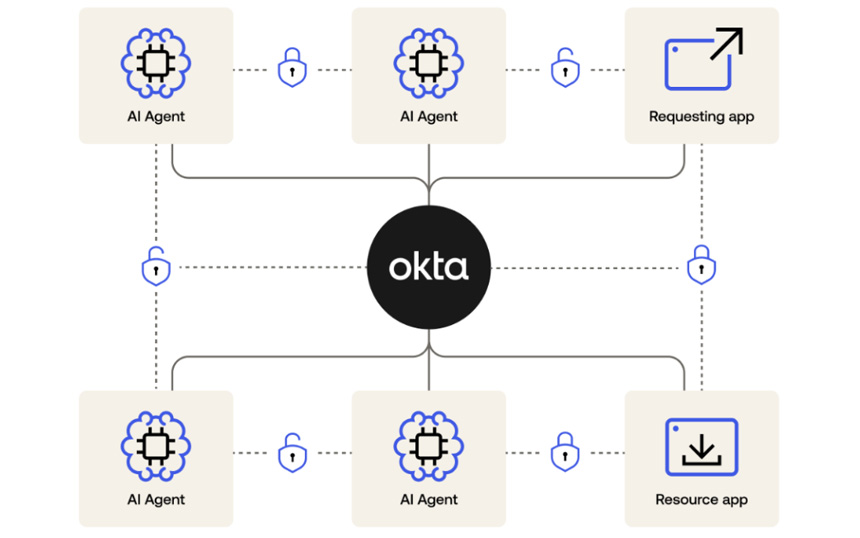

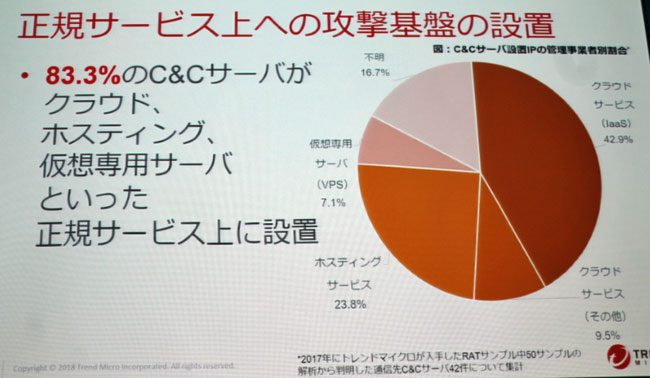

例えば、RATを遠隔制御するC&C(Command and Control)サーバーの83.3%は、「正規」のクラウド事業者やホスティングサービス事業者が提供するIaaS、仮想専用サーバー(VPS)などに設置されている。そのため、「ネットワーク監視者からは、普段使われていても全くおかしくない、正規の通信をしているようにしか見えない」(岡本氏)。

C&Cサーバーの設置場所

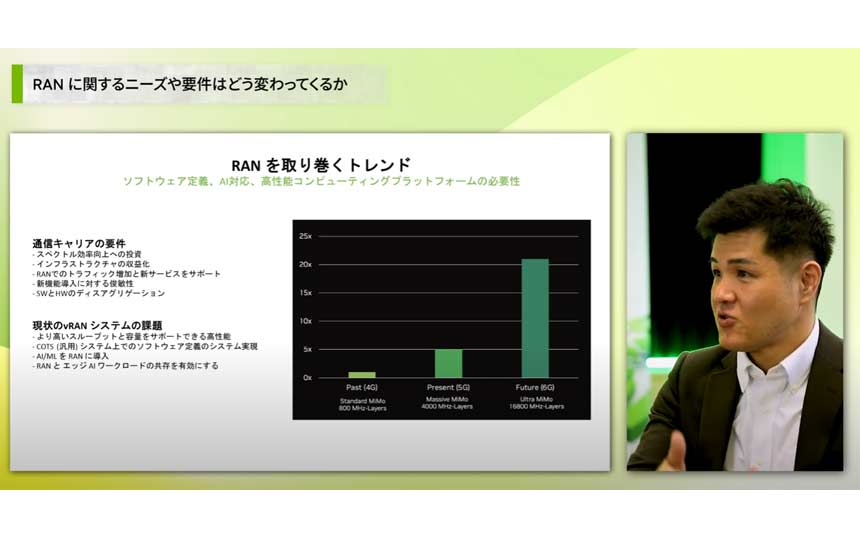

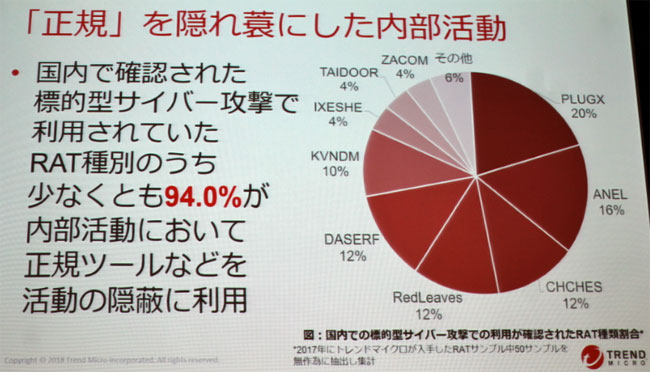

また、社内PCなどに侵入したRATの行動を隠蔽する手法も巧妙化している。今回の調査では、RATの94.0%がPowerShell、Jscript/VBScriptなどの「正規」ツールを利用していることが判明した。表面上は、「正規」のプロセスに見えるため、RATの活動を隠蔽できる。ウィルス検出はファイルを対象に行われることの裏をかき、RAT本体はファイルとして保存せず、スクリプトに不正コードをダウンロードさせる「ファイルレス活動」も増加しているという。

RATの94.0%が正規ツールを隠蔽に使っている

高まるネットワーク監視の重要性このように巧妙化する標的型サイバー攻撃に対して、企業はどのように対抗していけばいいのだろうか。まずは、不審なメールを開かないように従業員に注意喚起を促すなどの入口対策が必要だ。しかし、岡本氏は「現実的にはすべての攻撃を止めることはできない」と指摘した。そのため、脅威の内部侵入を前提とした対策が必要になる。

具体的には、侵入したマルウェアなどの内部活動の疑いを指し示す兆候を相関分析し、脅威を見つけ出す。例えば、こんなケースが実際にあったという。「ファイル転送」「リモート実行」「痕跡(ログ)削除」といった1つひとつは、「正規」のユーザーでも行う操作だったが、相関分析によって短いタイムライン上で連続して実行されたことが分かった。そこで調査したところ、不正なプログラムの検出に成功したという。

また、「現時点では社内ネットワーク内部を監視している企業は多くはないが、ネットワーク監視を行わないと記録されないログもある」とも岡本氏は指摘。端末だけでなく、ネットワーク側の情報もあわせて相関分析することが重要だと強調した。