標的型攻撃対策ソリューションの導入

以上の2つは、標的型攻撃による被害を受けにくくする「基礎体力づくり」と言うべきもの。そのうえでセキュリティベンダー各社が提供する標的型攻撃対策ソリューションを活用して対策を行っていくことになる。

基本的な対策の考え方は「多層防御」である。冒頭で「あらゆる角度からセキュリティ対策に取り組まなければならない」と記したが、アンチウイルス、IPS、アプリケーションの可視化・制御、URLフィルタリングなど、目的の異なる複数のセキュリティ機能を組み合わせて対策にあたることが必要だ。ただ前編で解説した通り、シグネチャベースの従来型のセキュリティ対策は通用しないと考えなければならない。

では、どうすれば標的型攻撃は止められるのか。ここからは、パロアルトネットワークス、ファイア・アイ、ソースファイアの3社の製品を例に、標的型攻撃対策ソリューションの最新動向を見ていきたい。

パロアルトネットワークス「PAシリーズ」

パロアルトネットワークスの次世代ファイアウォール「PAシリーズ」は、従来のファイアウォールとは異なり、アプリケーションの詳細な制御と可視化により、アプリケーションを安全に使用可能にすることが可能だ。さらに脆弱性攻撃やマルウェア、有害なURLなど、1台で複数のタイプの脅威を防御することができるが、標的型攻撃に使われる「モダンマルウェア」に対しても次の3つの対策を提供できる。

対策1:脅威の侵入経路を狭める

PAシリーズは、ネットワーク上を流れるすべてのアプリケーションを識別できる独自技術「App-ID」により、アプリケーションの詳細な可視化と制御を行うことができる。1つめの対策は、この機能を活用した安全なアプリケーション利用の実現だ。FacebookやTwitterなど標的型攻撃の侵入経路となりえるアプリケーションについては、業務上使用する必要のない従業員に限ってアクセスを制限することで、侵入経路を狭めることができる。

対策2:モダンマルウェアの侵入&活動を食い止める

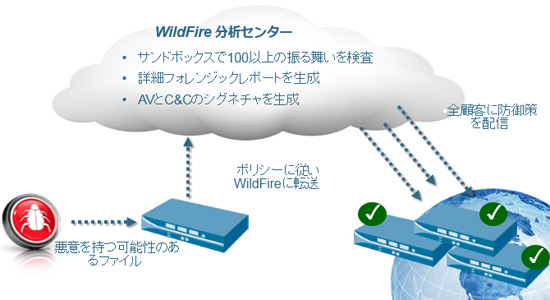

標的型攻撃では、シグネチャベースの従来型アンチウイルスでは検知できないマルウェアが用いられる。そうしたマルウェアを検知するための機能として、PAシリーズは「WildFire」を用意している。

WildFireは、悪意を持つ可能性のある実行ファイルをクラウド上の仮想実行環境に送り、実際に実行してみることで、マルウェアかどうかを検査する機能だ。100以上の振る舞いの検査によりマルウェアと判定された場合には、迅速にシグネチャが自動生成されて世界中の顧客に配信される。

| 図表1 WildFireアーキテクチャ(出典:パロアルトネットワークス) |

|

特定の企業・組織をターゲットに行われる標的型攻撃だが、特定の業界や企業グループなどが標的となるケースも多い。こうした場合、ある1社で見つかった検体から自動生成されたシグネチャが全顧客に配信されることで、被害の拡大を防ぐことができる。

パロアルトネットワークス マーケティング部長の菅原継顕氏によると「従来、シグネチャの配信は24時間に1回だったが、新たに30分毎に配信する有料のサブスクリプションサービスも開始した」という。また、クラウド上に仮想実行環境を用意することで、高いスケーラビリティを確保している点も特徴だという。

対策3:侵入された感染端末をできる限り早く発見する

マルウェアに感染した社内端末の早期発見に貢献するボットネット検知レポート機能も備えている。特定のIPアドレスへ頻繁にアクセスしていないかなど、外部との通信を振る舞いベースで監視することで感染端末を見つけ、被害を最小限に留めることが可能だ。