ファイア・アイ「Web MPS」「Email MPS」

2004年の設立当初から、シグネチャに頼らないセキュリティ対策を目指して技術開発を行ってきたファイア・アイは、標的型攻撃対策に特化したセキュリティベンダーだ。同社のソリューションは従来のセキュリティ対策を置き換えるものではなく、既存の対策を補完しセキュリティ・レイヤを追加し利用する位置づけとなる。

製品ラインナップとしては、Web経由の攻撃を監視すると同時にC&Cサーバーへの通信を自動遮断する「Web MPS」、Eメールに添付されたファイルやURLリンクによる攻撃をブロックする「Email MPS」、これらの一元管理を実現する「CMS」などのアプライアンス製品と、クラウド上で情報を共有するサービスである「MPC」などを揃えている。

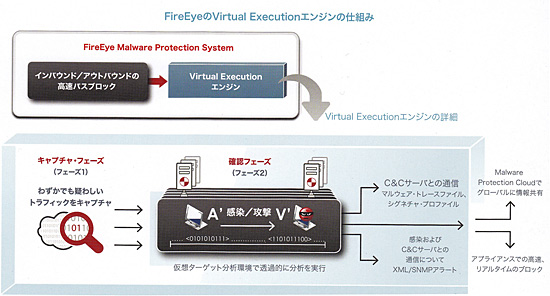

ファイア・アイの標的型攻撃対策で最大のポイントとなっているのは、独自の仮想実行エンジン「VxE(Virtual eXecution Engine)」だ(図表2)。これは、少しでも疑わしいWebコンテンツやEメールの添付ファイルなどは、アプライアンス内の仮想マシン上で実行して解析する機能。アプライアンス内には仮想マシンだけではなく、仮想DNSサーバー、仮想C&Cサーバーも用意されており、悪意ある挙動を検知できるという。

「MPSでは最大4分かけてマルウェアを分析する。短いものは数秒で終わる。分析が終わると、仮想マシンはリフレッシュ(クリーンインストール)され、入口対策と出口対策に有効なシグネチャが生成される」(ファイア・アイ シニア・システムズエンジニアの小澤嘉尚氏)。検知した脅威情報は、クラウドを経由して世界各地の同社のアプライアンスにも配信される仕組みだ(配信はユーザーの希望で停止可能)。

また、小澤氏は、VxEの仮想マシンは独自開発の仮想化OSの環境上で動作し、より実際のPCに近い環境を実現させているため、「より確実にマルウェアを動作させられる」点も強調している。

| 図表2 VxE仮想実行エンジン(出典:ファイア・アイ) |

|

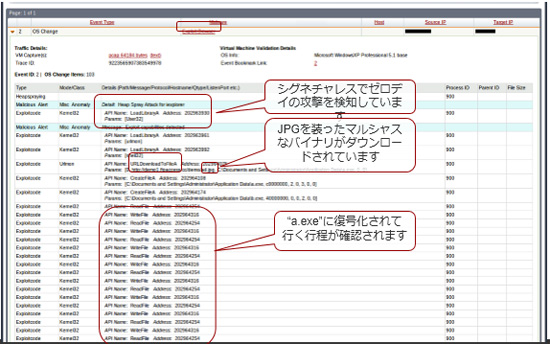

ケーススタディとして、MPSによるオペレーションオーロラの検知の様子も紹介しておこう(図表3)。オペレーションオーロラは2009年中頃から後半に継続的に発生したサイバー攻撃で、2010年1月にグーグルが攻撃されたことをブログにて公表した。グーグルはその中で中国からの攻撃であると発表。その攻撃内容は周到な偽装がなされた標的型攻撃だった。

| 図表3 FireEyeで見るオペレーションオーロラ(出典:ファイア・アイ) |

|

ソースファイア「FireAMP」

セキュアブレインは、ソースファイアの標的型攻撃対策ソリューション「FireAMP」を提供している。ソースファイアはオープンソースのIDS「SNORT」の開発者が設立した会社だ。

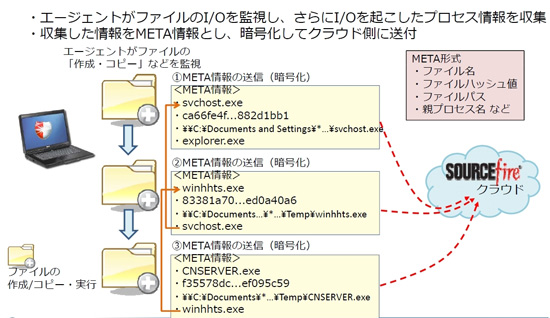

FireAMPは、クライアントPC内のファイルの作成・コピー・実行などのイベント情報を収集・分析することで、従来のアンチウイルスでは検知できないマルウェアを検出。さらに、マルウェアの侵入経路や社内感染源、感染拡大経路を把握し、マルウェアを社内ネットワークから撲滅するためのソリューションである。

FireAMPは、クライアントPCにインストールする「エージェント」、各エージェントから送られてきた情報をクラウド上で分析する「ソースファイアクラウド」、そして管理者が分析情報を閲覧するためのWebベースの「管理コンソール」から構成されている。

その基本動作の様子を図表4に紹介する。FireAMPではまず、「エージェント」がクライアントPCにおけるすべてのファイル操作履歴を独自のログファイルに収集する。収集されたログデータ(META情報)は暗号化されてから、同社が運用している「ソースファイアクラウド」にアップロードされ、クラウド環境の中で分析が行われる。

その分析結果は「管理コンソール」を使って確認することができ、標的型攻撃を受けている場合には、そのときの侵入経路などを特定できる。また、不審なファイルが見つかったときはそのファイルをクラウド環境で自動解析することができるので、その結果を元にカスタムシグネチャを作成できる。

なお、FireAMPは既存のアンチウイルス製品と共存させることもできるが、アンチウイルスが無い場合は、FireAMP内のアンチウイルス機能が有効となる。

| 図表4 FireAMP の基本原理(出典:セキュアブレイン) |

|

FireAMPの管理コンソールから利用できる主な機能は以下の通り。

・File Trajectory機能

これはフライトレコーダーのような機能で、マルウェアのエントリーポイントや感染状況を可視化してくれる。つまり、マルウェアがどのクライアントPCから侵入し、どのようなルートで感染を広げているのか、その足取りを掴むことができる。

・Outbreak Control機能

この機能を使うと、専門家でなくても簡単にカスタムシグネチャを作成できる。従って、セキュリティベンダーのシグネチャ更新を待つことなく直ちに攻撃をブロックできるようになるので、ゼロデイ攻撃対策に役立つ。

・File Analysis機能

社内で不審なファイルが見つかった場合、この機能を使って解析する。具体的にはそのファイルの挙動をクラウド上の仮想実行環境で自動解析し、数分でその結果をレポート表示してくれる。レポートには、マルウェアの挙動、想定されるファイル名、マルウェアが実行された時の画面ショット、マルウェアの通信ログなどの情報が含まれている。

セキュアブレインCTOの星澤裕二氏は、「FireAMPは従来のセキュリティ対策製品と併用して使うものであり、ファイルI/Oを監視することで、いままで解析できなかったマルウェアの詳細な動きを可視化できるようになった。その結果、マルウェアが感染活動の中でまき散らしたすべてのファイルを一掃することも可能だ」と説明している。

標的型攻撃の手口は日々巧妙になっているが、対策ソリューションもそれに合わせて進化している。社員教育や既知の脆弱性への対処といった基本的な対策を地道に行いながら、最新の標的型攻撃対策ソリューションも活用することで、自社の情報資産をしっかり守り抜こう。