標的型攻撃や検索エンジンポイズニング、SNSを悪用したマルウェア配布など、最新のサイバー攻撃のトレンドからは、どうすれば自社を守れることができるのか? ブルーコートシステムズの吉沢建哉氏の答えは、URLフィルタリングの活用だ。「従来URLフィルタリングというと、業務に関係ないコンテンツやコンプライアンス上問題のあるコンテンツの閲覧を防ぐ目的で導入されるケースが多かったが、今後はセキュリティに重点を置いたWebゲートウェイとしての導入が進んでいく」

ブルーコートのURLフィルタリングは、なぜ最新のサイバー攻撃対策として役立つのか――。同社が2011年11月28日に開催した記者説明会の模様をレポートする。

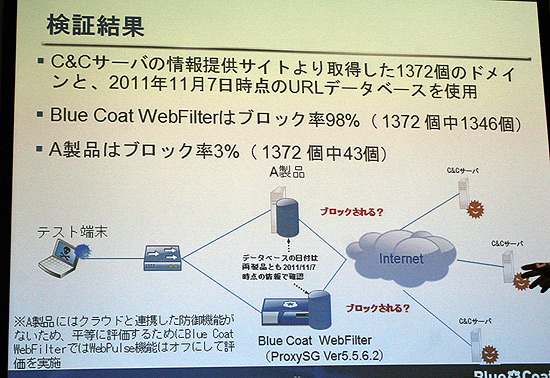

C&Cサーバーへの通信のブロック率は98%

この日紹介されたのは、ブルーコートが数年前から展開する「Blue Coat WebPulse」だ。現在全世界で7500万ユーザーがいるという。

標的型攻撃の特徴は、ある特定のターゲットを狙い、時間をかけて執拗に攻撃をしかけてくることである。それゆえ侵入を防ぐのが容易でないわけだが、「こうした性質上、従来型の水際だけの対策だけでは不十分だ。何らかの方法で内部に脅威が侵入してしまった場合に、どう対策していくのか。出口側の対策が求められている」とURLフィルタリングの必要性を吉沢氏は訴えた。

標的型攻撃の多くは、まず社内にあるコンピュータをボットに感染させ、その後、インターネット上にあるC&C(Command and Control)サーバーからボットに指令を送るといった攻撃パターンをとる。そのため、ボットに感染したコンピュータとC&Cサーバーとの間の通信を遮断できれば、被害を抑えることが可能だ。つまり、URLフィルタリングにより、ボットがC&Cサーバーにアクセスするのを阻止すればいいのである。「標的型攻撃に不幸にも遭い、社内に侵入された場合でも、最悪の事態は避けられるのではないか」(吉沢氏)。

|

| C&Cサーバーへのアクセスをブロックできるかの検証結果 |

では、C&Cサーバーとの通信は、本当にブロックできるのか。ブルーコートでは販売代理店のマクニカネットワークスと共同で、実際にどれだけブロックできるかを検証してみたそうだ。C&Cサーバーの情報提供サイトから取得した1372個のドメイン情報を使ったこのテストでは1346個のブロックに成功し、ブロック率は98%。一方、競合製品でブロックできたのはわずか43個、ブロック率は3%だったという。こうしたブロック率の高さの背景には、全世界7500万ユーザー/1日10億回のURLリクエストをベースにした妥当性や正確性、そして同社の多面的なマルウェア分析があるとのことだ。

|

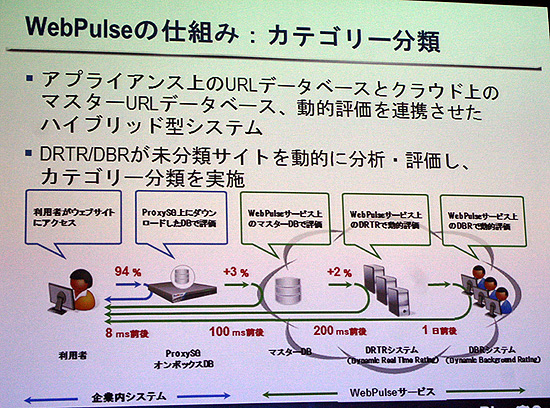

| WebPulseの仕組み |

なお、この検証テストはクラウド上のURLデータベースなどを使わずに行われている。WebPulseは、ローカルに設置されたアプライアンス「Proxy SG」上のURLデータベースとクラウドを連携させたハイブリッド型システム。5分毎に更新されるProxySG上のデータベースで評価できなかったURLについては、クラウド上のデータベースで評価。それでも評価できなかったURLについては、動的にリアルタイム分析する仕組みになっている。すなわち、WebPulseの機能はこの検証テストでは使われておらず、「WebPulseを利用した場合には、さらに効果が高まる」と吉沢氏は説明した。