ベライゾンジャパンは2018年8月1日、「2018年度版データ漏洩/侵害調査報告書(DBIR)」に関する説明会を行った。2018年度版のDBIRは、67の協力組織からデータを収集しており、65カ国にわたる5万3000件のインシデントと2216件の侵害を分析している。

ベライゾン マネージングプリンシパルのアシシュ・ターパル(Ashish Thapar)氏は昨年の動向について、「戦術面ではソフトウェアなどの脆弱性を狙ったハッキングが一番多かった。インシデントの種別としては、DoS攻撃などによりサービスを停止させられ、正規ユーザーが利用できなくなるものが多い」と振り返った。そのうえで、「しかし、重要な点は業界、部門ごとに攻撃のベクトルや、規模が違うということだ」と指摘した。

ベライゾン マネージングプリンシパルのアシシュ・ターパル氏

例えば、データ漏洩被害は外部からの犯行が圧倒的に多く、全体の73%を占める。しかし、医療業界だけは、ヒューマンエラーや不正な操作など、漏洩の要因が内部にあるケースのほうが多いことが分かったという。

医療業界のデータ漏洩の特徴

犯行の動機も業界によって異なる。全体では、クレジットカード情報など、金銭を直接得ることが目的のケースは76%だった。しかし、製造業においては、競争優位性を獲得する目的で、設計書などの知的財産を狙うスパイ行為が他業界に比べて多く、ほぼ半数を占めるという。

製造業のデータ漏洩の特徴

同じ会社でも、部門によって攻撃は異なってくる。財務部門に対しては、CEOなどになりすまして偽の請求書を送るといった攻撃が多い一方、人事部門の場合は従業員の個人情報が特に狙われる。

そこでターパル氏は「1つの対策ではすべての部門に対する攻撃に対処できない。各組織のプロセスやカルチャーを理解し、リスクのベクトルを見極めることが大事だ」と強調した。

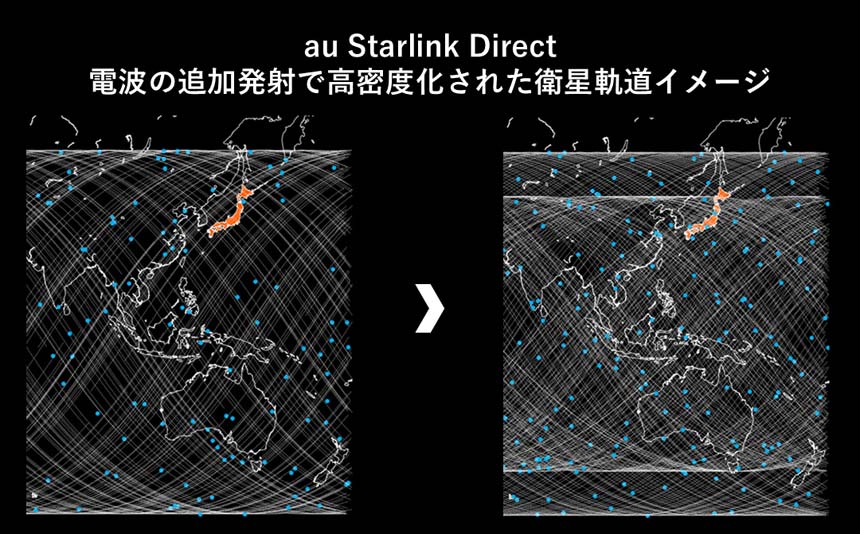

積極的に脅威を探す姿勢を今回の調査では、攻撃者が侵害に要する時間は「数分未満」が87%だった一方、漏洩の68%が数カ月以上経過してから発見されていることも分かった。攻撃者が侵害に必要な時間と、検知までの時間には深刻なギャップが生じている。

こうした状況を踏まえ、ターパル氏は「普段から積極的に脅威がないかを探しに行く、スレットハンティングの姿勢が大事だ」と訴えた。

侵害に要する時間と侵害が発見されるまでの時間

例えば、サイバー犯罪者が多く集う「ダークウェブ」にも注視する必要がある。同社ソリューションズ・エクゼクティブ・セキュリティの森マーク氏は、「近年、管理者のID/パスワードの情報や、サーバーの脆弱性の情報などが頻繁にダークウェブで公開されている。ダークウェブの動向も含めてセキュリティに関する情報をつなぎあわせ、脅威の発見に役立てていくことが重要だ」と解説した。