クラウド通信を可視化・制御パロアルトの次世代FWは、マルウェア検知やWebフィルタリングといった脅威防御機能に加えて、通信の中身を解析する機能と、ルールに基づいて通信を遮断したりする制御機能を備えている。そのため、シャドーITも含めてクラウドの利用状況を可視化し、ポリシーに違反する行為を検知して遮断できる。

この可視化・制御が行えるソリューションは他にもある。SD-WANもアプリごとに通信を制御する機能を持ち、最近は、プロキシサーバーにも同様の機能が実装されてきている。

なかでも、クラウドの可視化・制御に特化したソリューションとして注目が集まっているのが、CASBだ。CASBの導入形態は複数あり、大きく分けると、APIを介してIaaS/SaaSと連携することで利用状況を可視化して制御する方式と、クラウド向け通信をインラインで可視化して直接制御するものがある。

マルチクラウド環境では、後者がより効果的だ。API連携による可視化・制御では、対象となるIaaS/SaaSが限られてしまう。一方、インラインによる可視化・制御であれば、どんなクラウドサービスでも使える。

国内でも導入が進んでいるCASBの1つ「Netskope」では、ユーザーが使用する端末にエージェントを入れて、そこから発生する通信をすべてNetskopeのクラウドを経由させることで、その内容をチェックできるようにしている。ポリシー違反の通信は即座に遮断が可能だ。

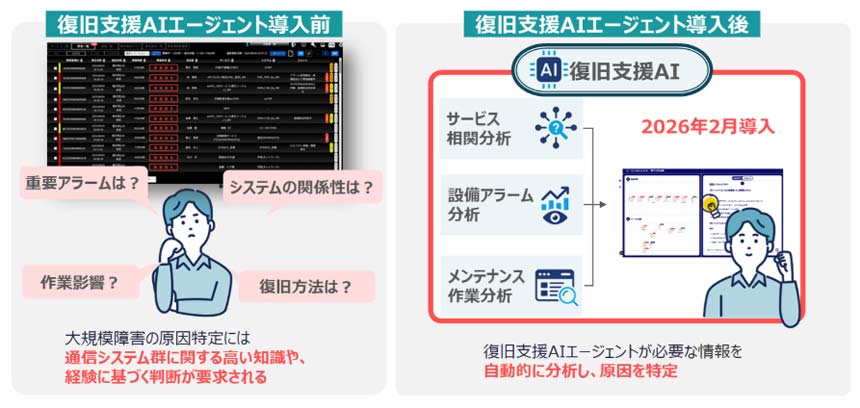

社員の行動を“掌握”できるかこの可視化・制御で重要なのが、その“深さ”だ。(a)単に「どのクラウドを使っているか」だけでなく、(b)「何をしているか」まで可視化・制御できるかが鍵になる。

(a)の場合、シャドーIT対策には役立つが、基本的には、クラウドの利用を限定する目的にしか使えない。例えば、Office 365とBoxのみ許可し、他はすべてブロックするといった使い方だ。これでは、冒頭に述べたクラウドの“いいとこどり”は望めない。

対して(b)の場合は、操作内容まで掌握し、「操作ごと」に制御できるので、様々なクラウドを使わせながら危険な行動を制御できる。

例えばオンラインストレージを使う場合に、個人情報が含まれるファイルのアップロードをブロックする、特定の社員だけにダウンロード権限を与えるなどだ。また、企業向け/個人向けの両方にサービスを行っているBoxのようなクラウドを使う場合に、個人アカウントによるアクセスをブロックするといったことも可能になる。

GCPSやNetskopeでは、こうしたきめ細かな可視化・制御が可能だ。パロアルトの林氏は、「誰がどう使っているのかわからない状態で制限をかけると、利便性が下がって窮屈になる」と話す。可視性が高ければ、条件付きでクラウドの利用を許可し、そのメリットを享受できる。

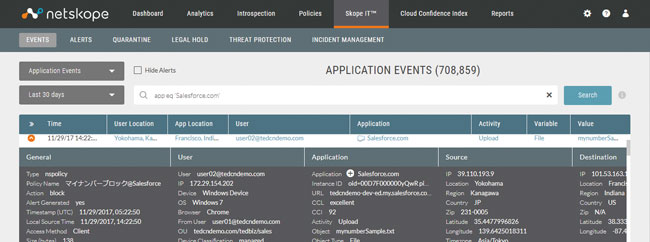

Netskopeによる可視化・制御の例。Salesforceに、マイナンバーを含むファイルをアップロードしようとした

社員の操作をブロックした。多様な“制御アクション”が予め用意されており、

ユーザーはそれを選ぶことでポリシーを設定できる。また、画像からわかるように、複数のクラウドに対して、

詳細な操作ログが取得できることもNetskopeの利点だ

Netskopeを取り扱う東京エレクトロンデバイス・CNカンパニーのCN第一営業本部パートナー第二営業部でグループリーダーを務める松永豊氏も「許可かブロックかしかできないのではクラウド活用は促進できない」と話す。「これまでブロックするしかなかったクラウドを、より活用する方向へ持っていける」ことから、Netskopeへの関心が高まっているという。

これからの企業は、パブリッククラウドの活用を促進し、有用な機能を積極的にビジネスに活かしていく姿勢が不可欠だ。ネットワーク設計の見直しと、クラウド型セキュリティ基盤の構築によって、その準備を進めてほしい。