サイバー攻撃による被害は、国内でも年々拡大している。トレンドマイクロによると、2016年の1年間に重大な被害に遭った国内企業・自治体は約42%にのぼり、平均被害額は2億3177万円と過去最高を記録した(「法人組織におけるセキュリティ実態調査2017年版」)。

サイバー攻撃は以前からずっと存在し続けているわけだが、攻撃の高度化・巧妙化に加えて、様々な環境変化により、脅威が深刻化している。

昨今猛威を振るっているランサムウェア(身代金を要求するマルウェア)を例に取ると、最初に出現したのは1989年と30年近く前に遡るが、大規模な被害が観測されるようになったのは数年前からだ。理由の1つに、窃取しても警察などに追跡されにくい仮想通貨が身代金に使われるようになったことがあるといわれる。

また、企業のネットワークやITシステムをめぐる環境も近年、様変わりしている。企業でも様々なパブリッククラウドの利用が進んだり、PCやスマートデバイスで社外から社内の重要データにアクセスするようになっている。これはインターネットをより積極的にビジネスに利用することを意味し、マルウェア感染をはじめとする様々なリスクも高まる一方だ。

にもかかわらず、「企業のセキュリティ対策の基本姿勢はインシデントが発生してから対応するというもので、10年前と大きく変わっていない」とガートナー ITインフラストラクチャ&セキュリティ バイス プレジデントの池田武史氏は指摘する。

同社が2017年2月に行った調査によると、ファイアウォール(FW)やIDS/IPS(不正侵入検知・防御システム)、UTM(統合脅威管理)などは多くの企業で導入されているが、次世代FWをL4~L7のトラフィックの監視やフィルタリングに活用している企業は、部分導入を含めても50%程度にとどまっている。

「攻撃が複雑になっているだけでなく、企業のネットワーク全体が肥大化していく状況では、新しい攻撃に合わせて対策を講ずるようなつぎはぎの対応ではなく、情報システム全体の構成見直しも含めたネットワークセキュリティ対策が必要になる」(池田氏)という。

それでは、現状取るべき対策とはどのようなものなのか。ここから見ていくことにする。

侵入前提のEDRに注目! AIでリアルタイム検知攻撃を完全に防げないことを前提に、侵入後の被害の拡大防止と監視強化を目的としたセキュリティ対策として、EDR(Endpoint Detection and Response)が注目を集めている。

EDRは、エンドポイントの脅威を検知し、対応を支援するものであり、ファイルやハッシュ値による検索によってマルウェアが存在するPCを特定したり、怪しげな挙動をしているPCに対し管理者が遠隔でプロセスを停止する機能などを備える。EDRは感染後の対応を担っていることが、感染しないことを前提とした従来のエンドポイントセキュリティ製品とは異なる。

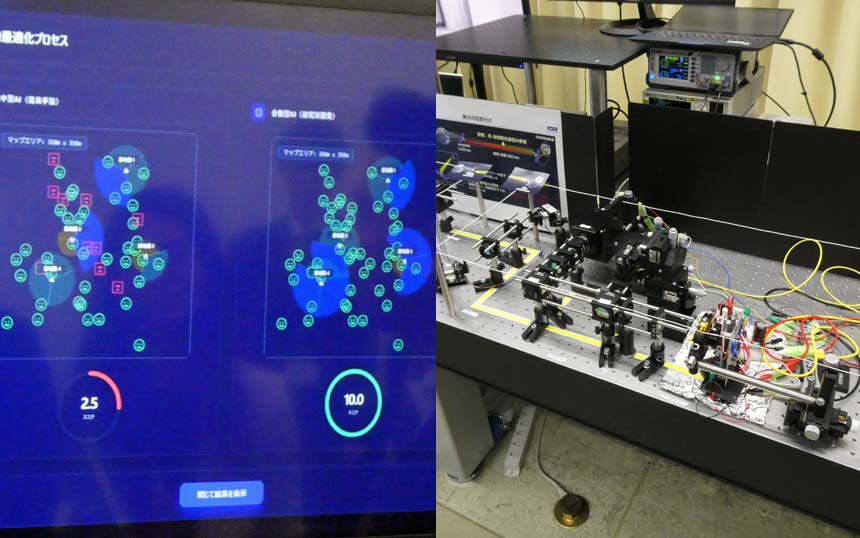

サイバーリーズン・ジャパンのEDR「Cybereason」は、①PCにインストールした「Endpoint Silent Sensor」で挙動を監視、②エンドポイントから収集した大量のデータをクラウド上の「Malop Hunteing Engine」でパターン認識や機械学習、行動解析などの技術により分析し、悪意ある振る舞いを認識、③怪しい挙動をつなぎ合わせて一連の攻撃を「悪意ある活動」(Malicious Operation=Malop)として検知するという3ステップで構成される(図表1)。AIを活用することで1分間に800万回のビッグデータ解析が行え、悪意ある振る舞いをリアルタイムに検知できる点が特徴だ。サイバーリーズン・ジャパンのサイバーセキュリティー・シニアディレクターであるガイ・ローテム氏によると、AIが繰り返し学習することで「賢く」なり、マルウェアが進化しても検知することが可能だという。

図表1 Cybereasonの対策範囲

加えて、エンドポイント上に配置された「おとりファイル」が暗号化されたことをトリガーに検知するという二段構えの検知方法を採用する。パターンやシグネチャに依存しないため、既知だけでなく未知のマルウェアも防御することができる。