トレンドマイクロは2015年4月15日、記者向けに「2015年国内標的型サイバー攻撃分析セミナー ~『気付けない攻撃』の高度化~」を開いた。これは、2014年の国内における標的型サイバー攻撃を分析したレポート「国内標的型サイバー攻撃分析レポート 2015年版」の公開にあわせて行われたもの。

同社 セキュリティエバンジェリストの岡本勝之氏が、トレンドマイクロのユーザー企業から入手したマルウェアや実際のネットワーク監視事例などから、2014年の標的型サイバー攻撃の傾向を説明している。

|

| トレンドマイクロ セキュリティエバンジェリスト 岡本勝之氏 |

トレンドマイクロでは標的型サイバー攻撃の本質を表すキーワードとして、以前から「継続・隠蔽・変化」の3つを用いてきたというが、2014年に最も注目すべきものとして「隠蔽」が挙げられた。2014年は、標的型サイバー攻撃を仕掛ける攻撃者の隠蔽工作が、ますます巧妙になっていることが分かったという。

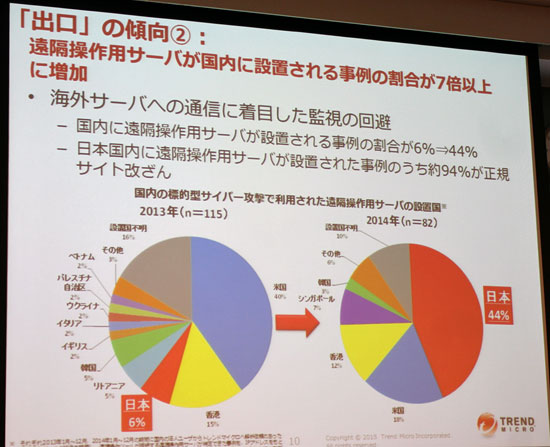

例えば、遠隔操作用サーバー(C&Cサーバー)の設置場所。かつて標的型サイバー攻撃に使われるC&Cサーバーの設置場所のほとんどは海外だった。トレンドマイクロの調査では、2013年に国内に設置されていたC&Cサーバーはわずか6%で、9割以上は海外だった。ところが2014年は様相が一変し、C&Cサーバーの44%が国内設置となった。

|

| 国内の標的型サイバー攻撃で利用された遠隔操作サーバー(C&Cサーバー)の設置国。日本国内の設置は2013年の6%から、2014年には44%と7倍以上に増加した |

C&Cサーバーのほとんどが海外だった時代、海外のサーバーとの通信に着目し監視することは、有効な標的型サイバー攻撃対策の1つだった。サイバー犯罪者は、この監視の目から逃れるため、日本国内にC&Cサーバーを設置するようになってきたわけだ。

しかも、「どうやって国内に置いているかというと、94%は正規サイトを改ざんし、そこに遠隔操作用のサーバ-を置いている」と岡本氏。レンタルサーバー上で運営されている中小企業や個人のWebサイトが、改ざんの主なターゲットになっているという。

単に国内に設置するだけではなく、正規サイトを隠れ蓑にすることで、C&Cサーバーとの通信と気付かれないための隠蔽工作を強化しているのである。