ソフトウェアやWebサイトの脆弱性を悪用した攻撃の中でも、特に件数・被害が増大しているのが「インジェクション攻撃」だ。

データベースやプログラムのバグ(誤り)を悪用して不正な情報を注入(インジェクション)し、情報漏洩やサービス停止といった、開発者が予期しない動作を引き起こす攻撃手法である。プログラムが想定しないSQL文を実行させることでデータベースシステムを不正に操作する「SQLインジェクション」が代表例だ。

NTT社会情報研究所は、このインジェクション脆弱性を克服するための研究を続けてきた。

サイバー攻撃への対抗策と言えば攻撃の検知・防御がすぐにイメージされるが、同研究所が注力するのは、攻撃の標的となる脆弱性そのものを作らないようにすること。インジェクション脆弱性の主要因である、プログラム中の「文字列操作のバグ」を修正する技術である。

今回、早稲田大学と共同でその技術を世界で初めて開発。2024年10月27日に開催されたソフトウェア工学分野の最難関国際会議であるIEEE/ACM ASE 2024で発表した。

NTT社会情報研究所 社会情報理論研究プロジェクト

サイバーセキュリティ基礎技術グループ 准特別研究員の千田忠賢氏

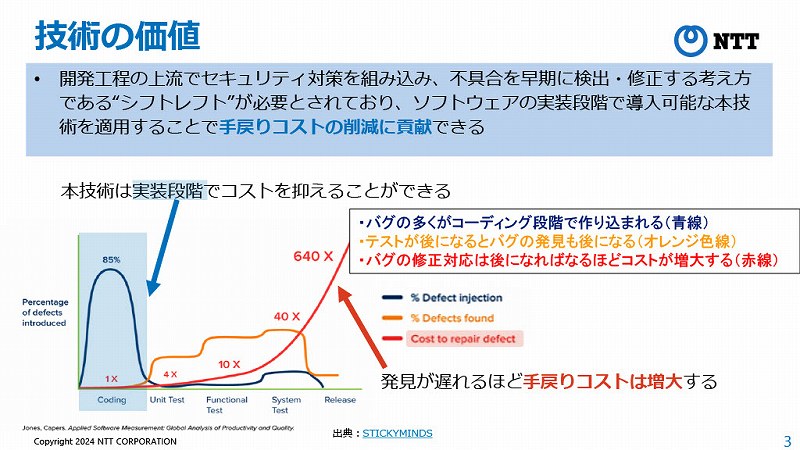

発表に先立って開催されたオンライン記者説明会で、NTT社会情報研究所 社会情報理論研究プロジェクト サイバーセキュリティ基礎技術グループ 准特別研究員の千田忠賢氏は新技術の意義を次のように語った。

「プログラムの不具合を検出して修正するコストは、後になればなるほど大きくなる。この技術を導入すれば、プログラムを書く段階で問題を取り除き、実装段階でコストを抑えることができる」