トレンドマイクロは2012年1月26日、国内における「持続的標的型攻撃(APT:Advanced Persistent Threat)」の傾向と対策に関して記者説明会を行った。

|

| トレンドマイクロ リージョナルトレンドラボ 課長 原良輔氏 |

まず「傾向」について説明したのは、同社リージョナルトレンドラボ 課長の原良輔氏だ。同氏は持続的標的型攻撃の大きな特徴として、次の3点を挙げた。

(1)目的は国家や企業の持つ機密情報

(2)IT環境や従業員などに関する綿密な事前調査に基づいて行われる標的に特化した攻撃

(3)目的達成のために継続的かつ執拗に攻撃が行われる

そのうえで、主たる攻撃手法としては(1)公開サーバーへの攻撃、(2)ユーザーへの攻撃の2つがあると解説。「共通点として言えるのは、何らかの脆弱性を利用していること。全体的な傾向としては、メールを使ったユーザーへの攻撃が多くなっている」という。実在する会社名や名前、そして社内用語などが含まれた“本物”そっくりのメールに添付されたファイルをクリックすると感染。内部に侵入され、バックドア経由で遠隔攻撃されるというのが代表的な手口である。「なぜ本物のような文面が書けるのか。その答えは簡単で、すでに感染させた内部PCから得た本物のメールを利用しているからだ。巧妙に作られているので、クリックせずにいるのは難しい」

攻撃に使われる添付ファイルのタイプだが、約70%はPDFやWord、Excelなどの文書ファイルの脆弱性を悪用したもので、exeファイルなどの実行ファイルを利用したものは約30%にとどまっている。これは文書ファイルのほうが警戒されないからだが、実行ファイルの場合もアイコンや拡張子の偽装により文書ファイルに見せかけているケースが多いという。

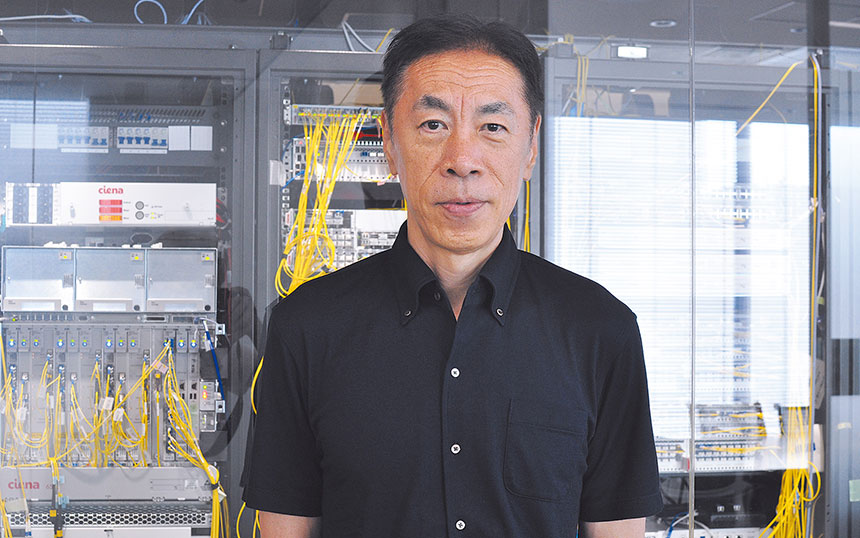

|

| 侵入口作成のために利用されている攻撃手法 |

ちなみに、文書ファイルを開くとWeb上の記事や社内資料などを使ったダミーの文章が表示されることがほとんど。「ユーザーとしては普通に文章が読めるので、疑うことなく、そのまま業務に戻ってしまう」という。手が込んでいるのである。

また、文書ファイルを使った攻撃の場合、その脆弱性を悪用しているが、未知の脆弱性を用いたゼロデイ攻撃は約5%に過ぎない。「これは裏返して言うと、ゼロデイ攻撃を使うまでもなく、既知の脆弱性でも攻撃が成功してしまうということ」と原氏は説明した。

持続的標的型攻撃では、社内ネットワークに侵入後、バックドアを通じて外部の攻撃者と通信しながら攻撃を行っていくが、その通信方法についても傾向が示された。同社の調査では、約70%はWeb閲覧に用いられるHTTPおよびHTTPSプロトコルを使用。また、通信ポートに関してもWeb閲覧に使われる80番ポートと443番ポートの利用が約90%を占めたという。このため、通信プロトコルやポート番号から、不正な通信を発見してブロックするのは困難になっている。

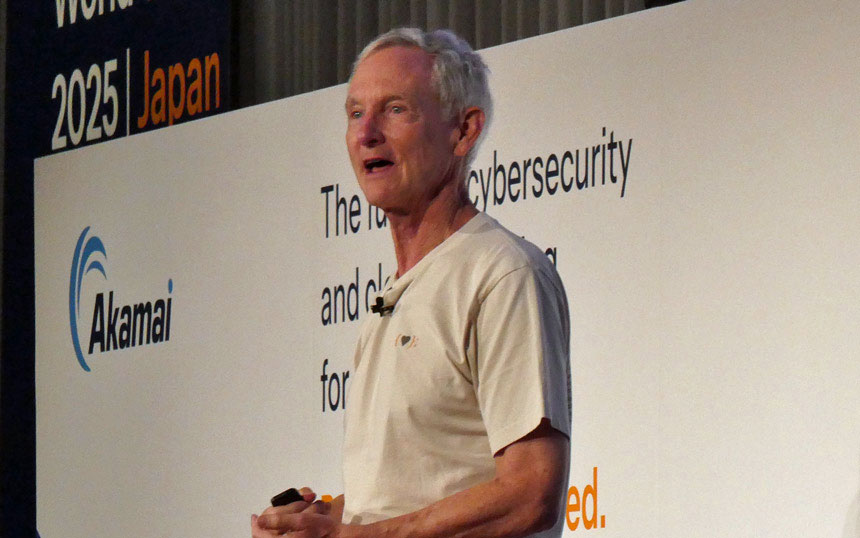

|

| 感染した内部の端末と外部の攻撃者との通信に用いられるプロトコルのほとんどは一般のWeb閲覧に利用されているもの |

会見では、メールを使った攻撃を起点に社内ネットワークに侵入、遠隔操作ツールを使って外部から社内の機密情報を盗むデモも披露された。ユーザーが何も気付かないまま、いとも簡単に機密情報が入手できていた。