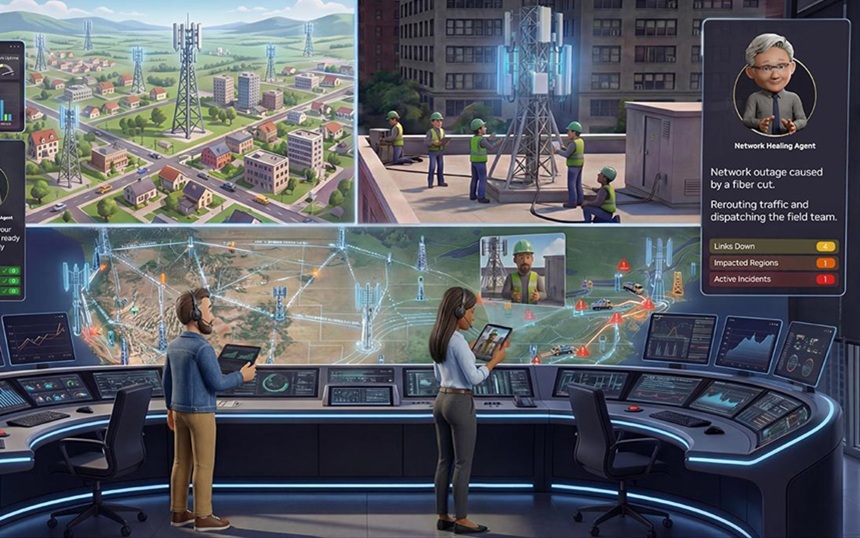

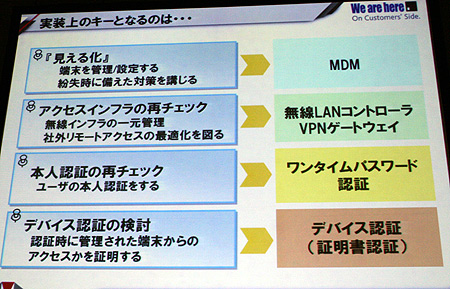

スマートデバイスの企業導入における基本方針について紹介した前編に続き、後編では導入にあたっての具体的な実装プランを見ていくことにする。ネットマークスの栃沢氏は実装上のキーとして4つのポイントを挙げた。

|

| 実装上のキーとなる4つのポイント |

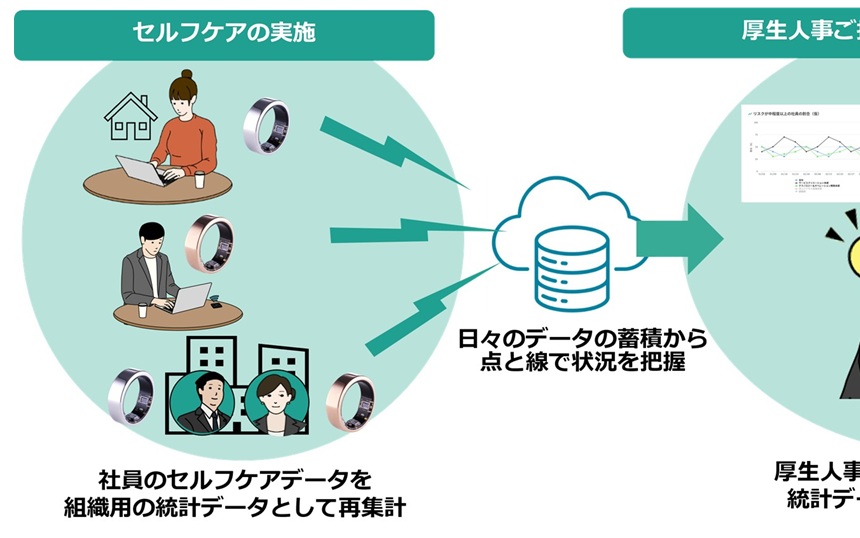

1点目は「見える化」である。「禁止する管理」から「許可する管理」へ転換するには、社内ネットワークにどのようなデバイスが接続されているか、まずは実態をきちんと把握できるようにする必要がある。さもなければ管理のしようがないが、その具体的手段となるのがMDM(Mobile Device Management:モバイルデバイス管理)だ。

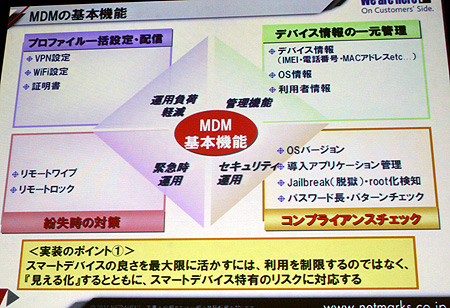

MDMは様々なベンダーから提供されており、(1)デバイス情報の一元管理、(2)プロファイルの一括設定/配信、(3)盗難紛失対策となるリモートワイプ/ロック、(4)Jailbreak/root化の有無や導入アプリケーションなどを管理するコンプライアンスチェックが主な機能となっている。

MDMを導入することによって、企業では「何をもって、接続をOKにするのか」(栃沢氏)、その判断をするうえでの前提条件である「見える化」が可能にな る。ただし、MDMを入れれば、すべて解決というわけではない。「MDMでできるのは、見える化とセキュリティ設定の配信まで。効果的なセキュリティを実 現するには、リモートアクセス機器や認証ソリューションとの連携が必要になる」と栃沢氏は語った。

|

| MDMの基本機能。ネットマークスはマカフィーのMDM「EMM」を取り扱っている |

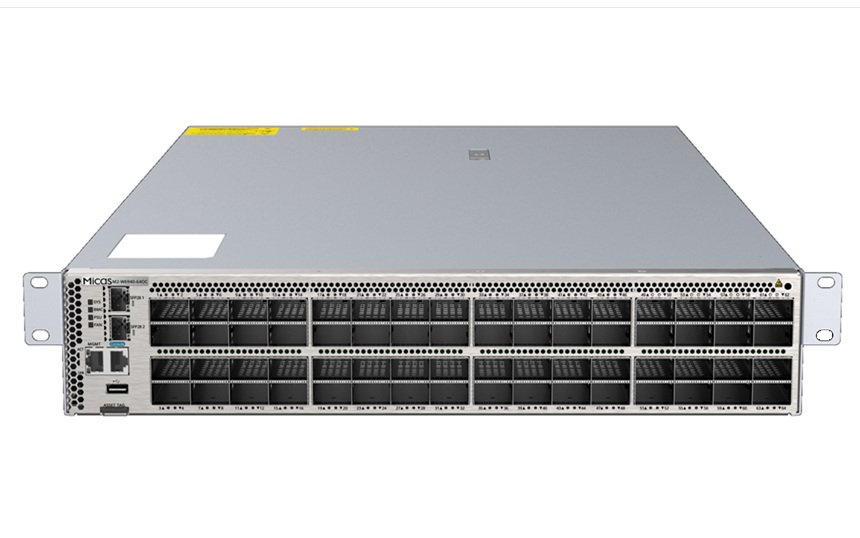

「VPNの部分はほとんど変わらない」

次のポイントは、アクセスインフラの再チェックだ。前編でも紹介した通り、栃沢氏は「ネットワーク環境は基本的に従来と一緒でいい」としているが、当然、見直しが必要なケースも出てくる。1つは無線LAN環境だ。スマートデバイスをオフィス内で活用するうえでは、無線LAN環境の整備が必要になるが、コンシューマでも使われるような1台ずつ設定を行う分散管理型の無線LAN APでは、セキュリティ面での課題が多いと指摘。無線LANコントローラで一括でAPを管理できる集中管理型が必要と説明した。「こうした集中管理型では、不正APの検出することもできる」

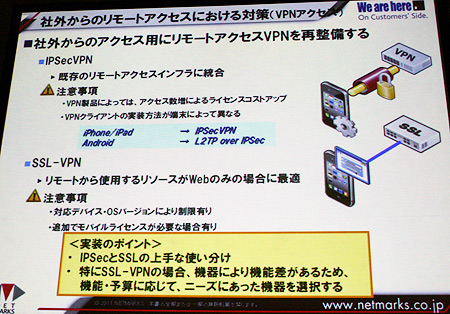

もう1つはリモートアクセスVPNの再整備である。PC向けにすでに整備されている企業であれば、「VPNの部分はほとんど変わらないと思ってもらっていい」が、L2TPといった少し違ったプロトコルをスマートデバイスでは使う必要があるなど、実装上はやや異なる点もあるという。また、既存のリモートアクセスインフラと統合するケースではIPsec VPN、リモートから使用するリソースがWebだけの場合はSSL-VPNと、IPsecとSSLの上手な使い分けもポイントになるとのことだ。

|

| スマートデバイスのVPNのポイント |