――DecisiveArchitectとはどのような攻撃グループですか?

マイヤーズ まずDecisiveArchitectは可視化されたインシデントが非常に少なく、現時点では特定の攻撃者集団であると断定できないことは断っておきます。その上で、複数のインシデントを確認したため、便宜的に名付けている状態です。

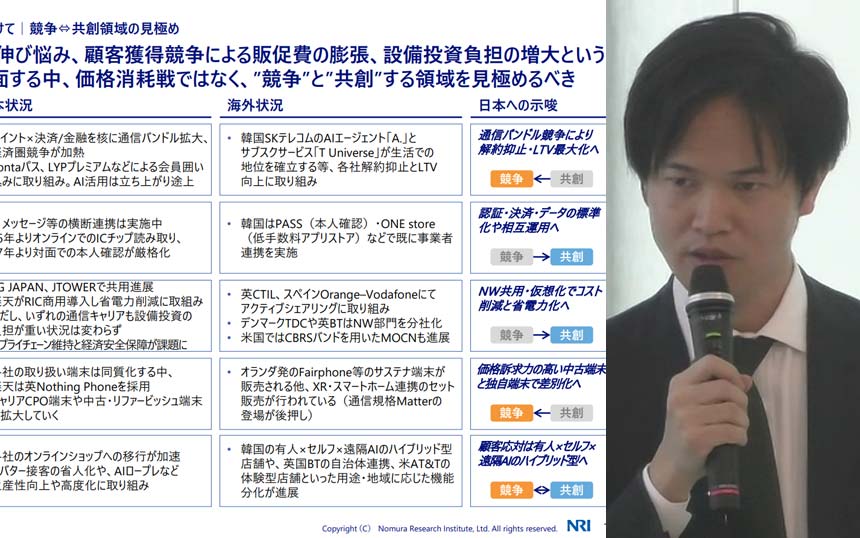

LightBasinと同様、すでにグローバルで複数の通信事業者を侵害し、通話明細記録(CDR)などを窃取する諜報活動を行っています。さらに、国家支援型の攻撃者は複数の業界を狙うケースが多いですが、DecisiveArchitectも通信業界以外に物流、教育、行政などでのインシデントが報告されています。これらの理由から国家から支援を受けている攻撃者集団である可能性は非常に高いと考えています。

仮に、中国から支援を受けていると想定すると、CDRなどから各政府の要人や反体制派の人物の移動情報などを探っているといった目的が考えられます。

――DecisiveArchitectはどのような手口で攻撃を仕掛けるのですか。

――どのような対策が必要ですか。

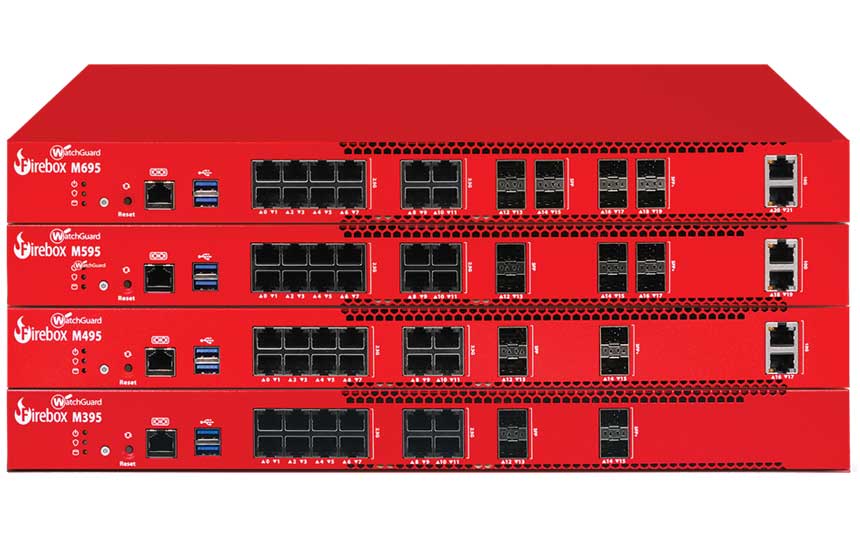

マイヤーズ DecisiveArchitectは非常に巧みな防御回避技術を持っていることが特徴で、BPFDoorはファイアウォールでは検知できません。そのため、EDR(エンドポイント検知)や機械学習によるふるまい検知などの技術をエンドポイントに導入する必要があります。多くのエンドポイントがアンチウイルスに依存していますが、すでにアンチウイルスによる防御は「死んでいる」と認識すべきです。

DecisiveArchitectは世界中の通信事業者を狙っており、日本の事業者が狙われない理由はありません。またグローバルの傾向と同様に、日本でもLinuxやSolarisシステムを十分に保護できていないという現実があります。防御態勢を整える必要があります。