「認証」と「セグメンテーション」が鍵に

基本方針の2つめは「ユーザーとサービスとの関わりを適切に反映できるトラステッドなネットワーキング」だ。具体的には、社内・社外にかかわらず、ユーザーやデバイスを適切に識別して接続する「認証をベースとしたネットワーキングを目指す」ということになる。

現状、多くの企業が無線LANとリモートアクセスの認証の仕組みを構築・運用しているが、概ね「これらは別々に作られて」おり、さらに今後は、複数のパブリッククラウドサービスを利用するにあたって個別に認証を行っていくことになるだろう。加えて、それらを使うユーザーのアクセス環境もデバイスの種別も多様化する。複雑化することは目に見えており、認証を効率的かつ安全に行う仕組みが不可欠になる。

ユーザー/デバイスと、アプリ/サービスを「賢くつなぐ」仕組みを構築する鍵として池田氏は「ポリシーの明確化と自動化」の重要性を説く。まず、サービスやデータ等のリソースをリスク別に分けて管理したうえで、それを使うユーザーの権限(役割)と環境に応じて適切に利用できるようにするのだ。もちろん、そうしたポリシーをベースにしたアクセス制御を自動的に行えるようにすることで運用負荷を抑えることも必要だ。

こうした仕組みを実現するソリューションの例として池田氏は、シスコシステムズの「Cisco Identity Services Engine(ISE)」、HPE Arubaの「Aruba ClearPass」を挙げたが、現状ではユーザー企業が「うまく活かせていない」状況だという。ベンダー側もユーザー側も、ネットワーク構築・運用を担う部署と、セキュリティや認証を担当する部署が分かれており、うまく連携していないことが最大の要因だ。これを解決するため、「意図的に、複数の部署・チームが連携して一緒に考えるというアクションを起こす必要がある」という。

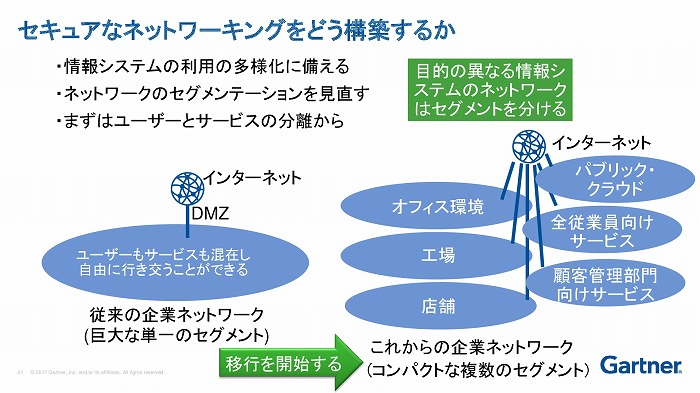

基本方針の3つめは「悪意のある人やソフトウェアがあることを前提としたセキュアなネットワーキング」である。ここでまず池田氏が挙げたポイントが、ネットワークのセグメンテーションの見直しだ。

コンパクトなセグメンテーションによってセキュアなネットワークを実現する

従来の企業ネットワークは、多様なユーザーとサービスが混在し自由に行き交うことができる「巨大な単一のセグメント」だった。これを上の図表のように、目的の異なる情報システムごとに細かく分けた「コンパクトな複数のセグメント」から成るネットワークへと移行すべきだという。

この移行を始めるにあたって、まずユーザーとサービスを分離することから始めると良いと池田氏は話す。例えば、外出先での仕事が多いユーザーには、作業場所やネットワークの自由度を上げる代わりに、扱うデータ/アプリケーションは制限する。また、機密性の高い情報を扱うユーザーには、作業場所もインターネットアクセスも限定されたネットワークを利用させるといった具合だ。

なお、こうしたセグメンテーションにおいては「ユーザー同士が不用意に繋がらない仕掛けも必要だ」という。確かに、同じ社内においてもユーザー同士が直接通信する必要があるケースは非常に少ない。この点を考慮することは、マルウェア感染時の被害の拡大を防ぐことにも大きく貢献する。

こうした基本方針を踏まえたうえで、「5年後にネットワークインフラがどうなっているかを考えて、グランド・デザインを描くことから始めてほしい」と、池田氏はまとめた。IT部門における各担当者の役割分担を見直したり、ネットワーク再構築に向けたプロジェクトのメンバーやスコープを見直すことも重要になると強調した。