標的型攻撃対策ベンダーの米Lastlineは2014年12月10日、日本市場への本格参入のため、日本法人を10月15日に設立したと発表した。

標的型攻撃対策というと、国内ではファイア・アイの製品が有名だが、カントリーマネージャに就任した伊藤一彦氏は、「今まで標的型攻撃対策においては1社が独走していた。そこに本格的な競合ベンダーが参入し、日本でもようやく標的型攻撃対策の選択肢ができたと認知してほしい」とLastlineをアピールした。

|

|

|

| 米Lastline CEO イエンズ・アンドレッセン氏 | 米Lastline 共同創業者 兼 チーフサイエンティスト クリストファー・クルーゲル氏 | Lastline カントリーマネージャ 伊藤一彦氏 |

次世代サンドボックスで検知回避型マルウェアも防御

Lastlineの共同創業者で、チーフサイエンティストを務めるクリストファー・クルーゲル氏によれば、Lastlineの標的型攻撃対策ソリューションには大きく3つの特徴があるという。まずは、次世代サンドボックスによる非常に優れた検知技術だ。

標的型攻撃の防御が難しい理由の1つは、未知のマルウェアによって攻撃が行われるからである。つまり、シグネチャベースの対策では検知できない。

そこで、登場したのがサンドボックスである。サンドボックスでは、隔離された環境で実際にプログラムを実行し、その振る舞いからマルウェアかどうかを判定する。このため、シグネチャのない未知のマルウェアも検知できる。

ただ、サイバー犯罪者とのイタチごっごは終わらない。最近、このサンドボックスを回避する高度なマルウェアが増加しているからだ。サンドボックス上で実行された場合、マルウェアとしての振る舞いを停止する検知回避型マルウェアである。

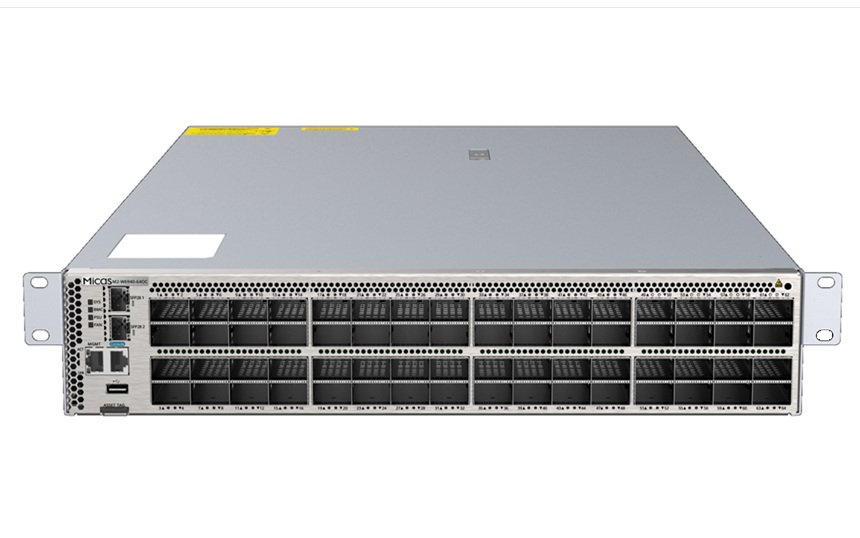

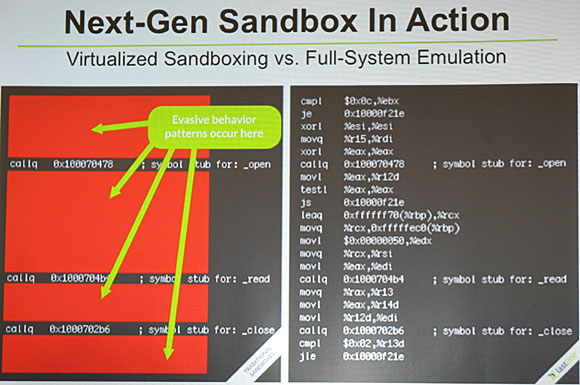

|

| 左が従来型サンドボックスで、右がLastlineの次世代サンドボックス。従来型サンドボックスがOSへの命令しか可視化できないのに対し、Lastlineはマルウェアからのあらゆる命令を可視化できるという |

クルーゲル氏によると、こうした検知回避型マルウェアには、サンドボックス環境で実行されているかどうかを、サンドボックスに気付かれずにチェックする機能が実装されているという。

従来型サンドボックスは、仮想マシンベースでOSだけをエミュレーションしており、「OSへの命令以外は、まったく見えていない」。このため、検知回避型マルウェアのこうした振る舞いを見つけることができないという。

一方、Lastlineのサンドボックスは、マルチウェアが実行するあらゆるCPUへの命令を監視できるフルシステムエミュレーションとなっており、「検知を回避しようという試みも発見できる」そうだ。