「おそらく来年度には、日本でも何らかのロードマップが策定されるだろう。諸外国の動向を踏まえ、2030年から2030年代半ばがターゲットにされると思っている」

野村総合研究所(NRI)は2025年9月9日、「耐量子計算機暗号(PQC)の現状と今後」をテーマにした記者説明会を開催。NRIセキュアテクノロジーズの高木裕紀氏は、日本のPQC対応期限をこう予想した。

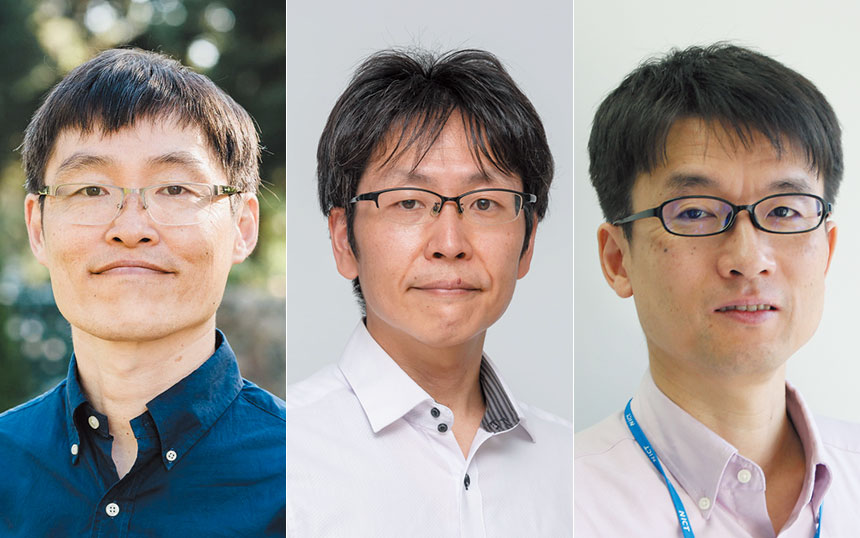

NRIセキュアテクノロジーズ マネジメントコンサルティング事業本部 決済セキュリティコンサルティング部 エキスパートセキュリティコンサルタント 高木裕紀氏(左)、同 シニアセキュリティコンサルタント 平山裕貴氏(右)

PQCは、量子コンピューターでも解読が困難とされる暗号技術のこと。

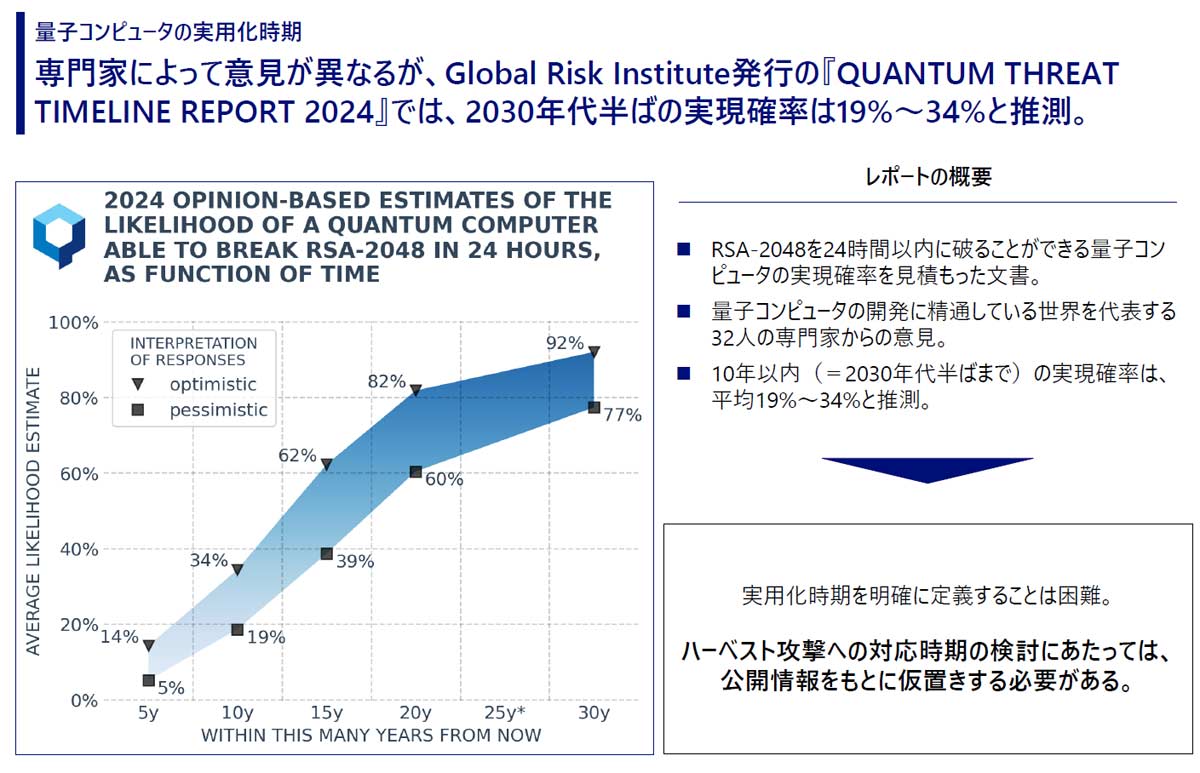

「専門家によって意見はかなり異なるが、Global Risk Instituteが発行したレポートでは、RSA-2048を24時間以内に破ることができる量子コンピューターの10年以内の実現確率は平均19~34%となっている」(NRIセキュアテクノロジーズの平山裕貴氏)。

つまり、10年後の2035年には、従来の暗号技術が通用しなくなっており、PQCが必須になっている可能性が19~34%ある。

量子コンピューターに精通する専門家35人による予測

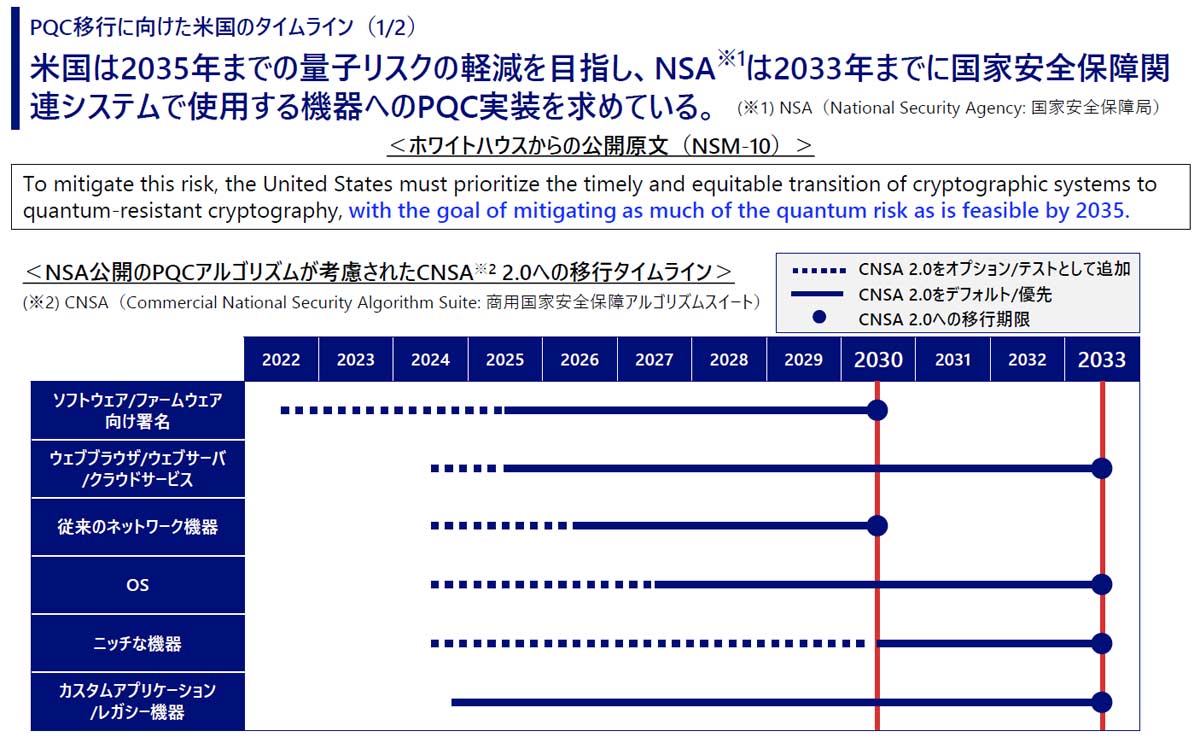

そこで主要各国は、PQC移行を推進するため、具体的なタイムラインを設定し始めている。例えば米国ホワイトハウスは2035年までのPQC移行による量子リスク低減を目標として掲げ、NSA(国家安全保障局)は2033年までのPQC実装を求めている。NIST(米国立標準技術研究所)も公開鍵暗号方式の使用を2035年以降禁止する方針だ。

また、EUでは、欧州委員会が加盟各国に対して、高リスク用途については2030年まで、低リスク用途についても可能な限り2035年までPQCへ移行するように求める方針だという。さらに英国やカナダでも2035年までのPQC移行完了を計画している。

米国のPQC移行タイムライン

日本でもこうした諸外国と同様のPQC移行タイムラインが設定されると見られ、実際、高木氏によれば、日本政府の各種会合などでは、すでに「2030年を目途」「2030年代半ば」といった発言が行われているという。内閣官房は今年6月から「政府機関等における耐量子計算機暗号(PQC)利用に関する関係府省庁連絡会議」を開催しており、今年11月頃に工程表(ロードマップ)の骨子をとりまとめ、来年度中に策定する計画だ。