(左から)メンロ・セキュリティ・ジャパン シニア・システム・エンジニア・マネージャ 寺田大地氏、同 カントリーマネージャー 高柳洋人氏、Menlo Security 共同創業者 兼 最高製品責任者 Poornima DeBolle氏、同 共同創業者 兼 CEO Amir Ben-Efraim氏、同 Chief Revenue Officer John Wrobel氏、マクニカ ネットワークスカンパニー プレジデント 小林雄祐氏、マクニカ セキュリティ研究センター 主席 勅使河原猛氏

マクニカとMenlo Securityは2023年6月28日、共同記者会見を開催し、最近被害が拡大している「検知回避型脅威」の動向と、防御策について説明した。

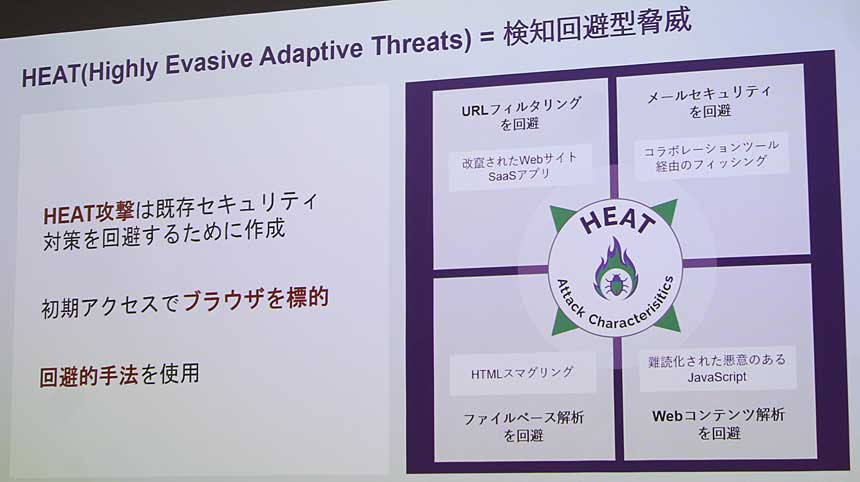

多要素認証(MFA)さえも突破する高度なサイバー攻撃が最近増加している。2013年に米国で創業したMenlo Securityは、こうした攻撃のことを「HEAT(Highly Evasive Adaptive Threat:高度な回避性と適応性を持つ脅威)」と呼ぶ。

HEATについて、Menlo Security 共同創業者 兼 CEOのAmir Ben-Efraim氏はこう語った。

「HEATは、ネットワークセキュリティをくぐり抜けるように設計されており、エンドユーザーのブラウザまで届く。そして、そのエンドユーザーのマシンを使って、企業全体に脅威を広げていくわけだ」

HEATの概要

HEATが、ネットワークセキュリティによる検知を回避するためのテクニックは1つではない。いくつものテクニックが知られている。

一例としてEfraim氏が挙げたのは、URLフィルタリングの回避である。「攻撃者は時間をかけてWebサイトを作っていく。AmazonやMicrosoft、あるいは銀行や鉄道会社などの名前を入れた、まったく新しいURLを作り、ときには6カ月かけて非常に良いレピュテーション(評判)を得てから攻撃を仕掛けるので、ユーザーは重要なクレデンシャル情報を入力してしまうのだ。日本でも、非常に有名な鉄道会社を装ったサイトによる攻撃が報告されている」

マクニカ セキュリティ研究センター 主席の勅使河原猛氏によれば、CAPTCHA認証を手前に置くことで、機械的なアクセスにより不正サイトかどうかを検証するセキュリティツールを回避する手法もよく使われているという。

HTMLスマグリングの脅威も増している。HTMLスマグリングとは、「通常のHTMLのように見えるHTMLドキュメントの中に悪意あるコードを隠す手法。ブラウザの中でマルウェアを再構築して攻撃を行う」(Efraim氏)。

パスワード付きのPDFに脅威を隠し、検知を回避する手法も一般化している。「PDFにパスワードを付けると、ネットワークセキュリティツールではインスペクション(検査)できない。そしてEmotetなどの非常に危険なランサムウェアがデリバーされる」とEfraim氏は指摘した。

加えて前述の通り、非常に安全性が高いとされるMFAすらも回避する攻撃も登場し、猛威を振るっている。AiTM(Adversary in the Middle)攻撃というフィッシング攻撃だ。AiTM攻撃は、正規サービスとユーザーの間にプロキシを設置する攻撃で、そのため中間者攻撃とも呼ばれる。

フィッシング攻撃に引っかかったユーザーは、攻撃者が設置したプロキシサーバーを介して、正規サービスにアクセスする。攻撃者は、正規サービスを仲介するだけなので、URLは正規サービスとは異なっているものの、ユーザーからは正規サービスの画面と見た目や動作がまったく変わらない。仲介者である攻撃者は、入力されたIDやパスワードを盗み取ることも当然可能だ。

さらに、MFAによる認証が必要なWebサービスについても、認証完了後のSession Cookieを盗み取ることが可能で、それゆえMFAも回避できる。「Session Cookieという“入場券”を攻撃者は持っているので再入場できてしまう」(勅使河原氏)のである。

また、このAiTM攻撃のトリガーとなるフィッシングメールに関しても、ChatGPTをはじめとする生成AIの登場により、海外の攻撃者が「自然な日本語のメールを作ることも簡単になっており、英語で開封率の高かったメールを日本語に容易に翻訳できる」「海外では生成AIを利用したフィッシングメールが観測されている」と勅使河原氏は警告した。