かつて企業ネットワークは、本社やデータセンターなどにある基幹アプリケーションやファイルサーバにアクセスするためのものだった。クラウドはもちろんインターネット接続は後付けの「オマケ」で、地方拠点からのアクセスも含めていったん集約して外に出て行く仕組みとなっており、未だにその構成が踏襲されている。

だがこの十数年でIT環境は様変わりしている。特に、Microsoft 365などSaaSの利用が広がった。それにともなって帯域とセッション数が激増し、時には重たくて使いにくい状況が発生することになった。

さらにコロナ禍でVPNによるリモートアクセスが全社的に広がり、これを機に、社内にあったシステムをAWSやAzureといったクラウドサービスに移行する動きも始まっている。この結果、いよいよネットワークリソースは逼迫し、単に回線やネットワーク機器を増設するだけでは追いつかない状態だ。

マネージドVPNサービスでも 実現可能なローカルブレイクアウト

解決策の1つとして近年注目されているのが「ローカルブレイクアウト」だ。

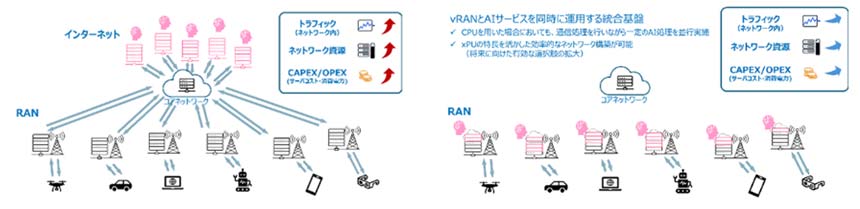

これまで主流だったネットワーク構成では、トラフィックをいったん本社やデータセンターといった主な拠点に集約させてからインターネットやSaaSを利用するため一カ所に負荷が集中してしまい、それが「重たくて使えない」状況を招いていた。

ローカルブレイクアウトは、特定の通信だけは本社などを経由せず、ダイレクトに接続させることで快適に利用させる仕組みだ。問題はその実現方法だ。まず思い浮かぶのはSD-WANの導入だが、対応するルータをはじめインフラを入れ替える必要があり、コストが大幅にかさむのが実情だ。また、設定や運用に専門的な知識が必要となり、そのつど外部のパートナーや事業者に作業を依頼するとなると、運用後も一定の手間とコストがかかる。こういった要因から、いったんSD-WAN導入を検討したものの断念するケースは少なくない。

そんな中、灯台もと暗しではないが、ローカルブレイクアウトをよりリーズナブルに実現できるサービスがある。それが、ソニービズネットワークスの法人向けICTソリューション「NURO Biz」が提供するマネージドVPNサービス「マネージドイントラネット マネージドルータ“Cisco series”」だ。

このサービスは、「Cisco 921J」などシスコシステムズのルータを利用して拠点間を安全に結ぶフルメッシュVPN網を自動的に構築し、「NUROアクセス」の回線サービスとともに提供するものだ。

「フルメッシュ型のVPNは特定のルータにトラフィックが集中せず、仮にハブになっている拠点で故障が起きても通信を継続でき、可用性が高いというメリットがあります。代わりに、各ルータにすべての拠点に対するVPN設定を導入する必要がありますが、その部分を自動化することで、お客様に負担をかけずにフルメッシュ型のインターネットVPNを提供できます」(ソニービズネットワークス 事業企画本部 サービス企画部 サービス企画課課長 小倉博之氏)。

ソニービズネットワークス 事業企画本部 サービス企画部 サービス企画課課長 小倉博之氏

IPoEなどを利用していてIPアドレスが変更になっても自動的にVPNを復旧する「動的IPアドレス対応」、各ルータの接続状況やトラフィックの流量、リソース使用率などを一元的に管理できる「マネジメントツール」といった特徴もあり、運用負荷を削減できる(図表1)。十数年にわたって提供されてきたマネージドVPNサービスだが、実はその中でローカルブレイクアウトも実現可能なのである。

図表1 マネージドサービスによる一元管理画面

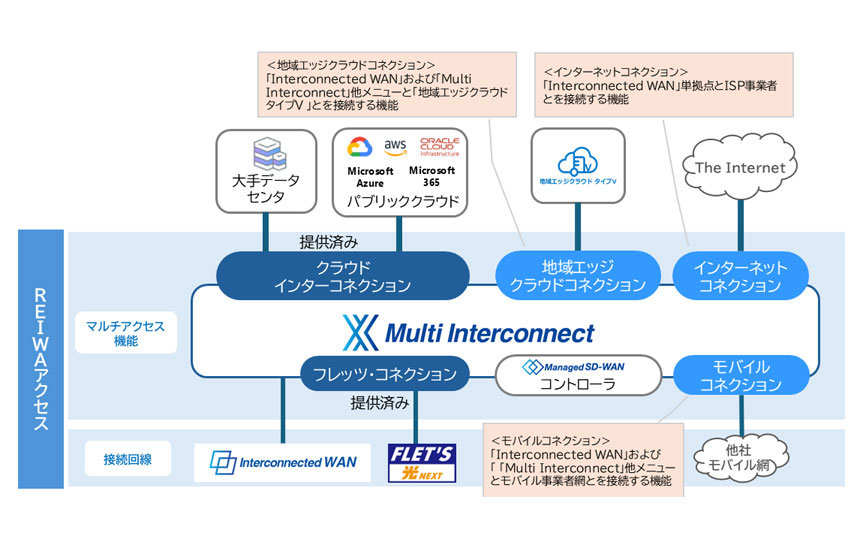

インターネットへの接続方式としては、いったん本社などにトラフィックを集約してインターネットに出ていく「他拠点LAN側ゲートウェイ」という仕組みに加え、VPN網を介さずに各拠点からダイレクトにインターネットに接続する「WAN抜け」、マネージドクラウドゲートウェイと組み合わせ、クラウド上に設置した仮想UTMを経由してセキュアにインターネットに接続する「マネージドクラウドゲートウェイ」という3つの方式を用意している。

それぞれにメリットがあるが、WAN抜け方式ではトラフィックの集中は避けられるが、セキュリティ面でのリスクがある。かといって、どこか一カ所に集約する方式では、負荷が集中してしまうのは前述の通りだ。そこでNURO Bizでは、他拠点LAN側ゲートウェイやマネージドクラウドゲートウェイと組み合わせ可能なローカルブレイクアウト機能を用意している(図表2)。

図表2 マネージドクラウドゲートウェイ経由+ローカルブレイクアウトのイメージ

「拠点のネットワーク機器に集約している通信のうち『この宛先の通信は信頼できる』とお客様が判断したものは、VPNを介さず直接抜ける技術です。たとえばMicrosoft 365やTeamsの通信はVPNを通さず直接通信し、それ以外のものはVPN経由でUTMを通すといった形が可能です」(小倉氏)。頻繁に業務に使う特定の通信のみダイレクトに接続することで帯域の逼迫を避けつつ、通常のインターネットアクセスは仮想UTMを経由することでセキュリティを担保する。