BlackBerry Japan は2022年10月26日、オンラインで「CylanceGATEWAY」バージョン2.5の説明会を開催した。

IPA(情報処理推進機構)の情報セキュリティ10大脅威2022では、昨年に引き続き「ランサムウェアによる被害」が1位となっている。また、警察庁の「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」によれば、日本におけるランサムウェアの被害は2022年上半期で対前期比約2倍となった。ランサムウェアの被害に遭っている企業の50%以上は中小企業という調査結果もあり、企業規模を問わず対策が必須となっている。

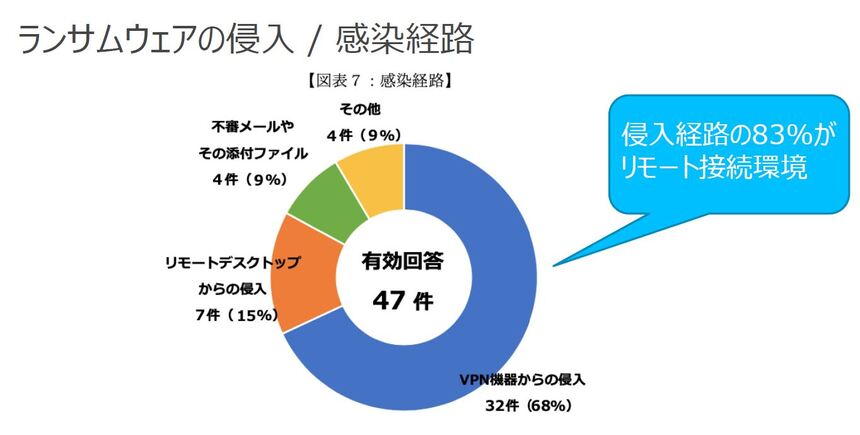

現状のサイバー脅威の動向について、「リモート環境が狙われている」とBlackBerry Japan 執行役員社長の吉本努氏は指摘した。

BlackBerry Japan 執行役員社長 吉本 努氏

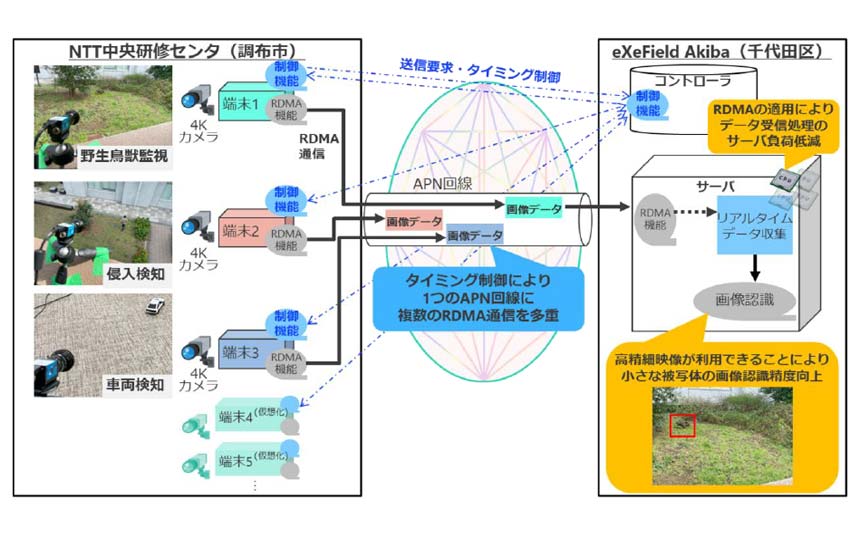

ランサムウェアの感染経路に目を向けると「VPN機器からの侵入が68%、リモートデスクトップからの侵入が15%と、侵入経路の83%がリモート接続環境を発端にした攻撃という形になっている。接続環境の対策を高い優先度で取り組まなければならない」(吉本氏)。

ランサムウェアの侵入経路

出典:警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」

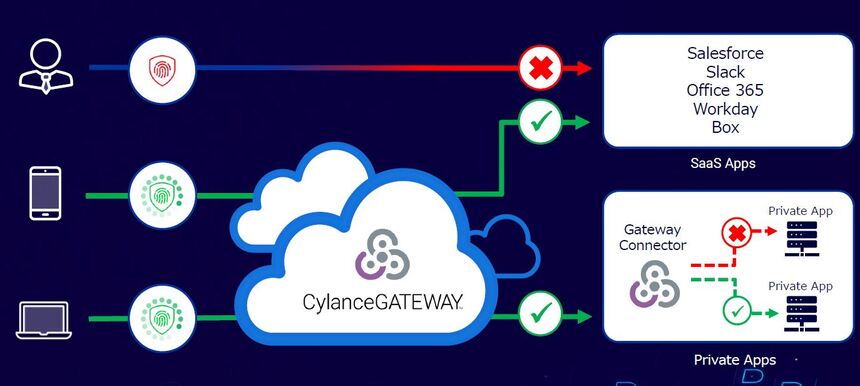

そこで有効な対策が、ゼロトラストネットワークの導入だという。これは内部ネットワークからのアクセスであっても信用せず、悪意の検査や認証などを継続する考え方だ。その思想を製品化したリモートアクセスソリューションがZTNA(ゼロトラストネットワークアクセス)であり、ユーザーを一度認証したら社内ネットワークに無制限にアクセスを許可するVPNと違い、継続的にユーザーを認証し続ける。

「VPN機器やリモートデスクトップを経由した内部からの不正侵入に対策する必要がある。信頼できる通信以外は制限するZTNAが大いに有効だ。リモートアクセス環境における防御について、EPP(エンドポイント保護プラットフォーム)とZTNAがあれば、セキュリティ対策がほぼ実現できると考えている」と吉本氏は述べた。