|

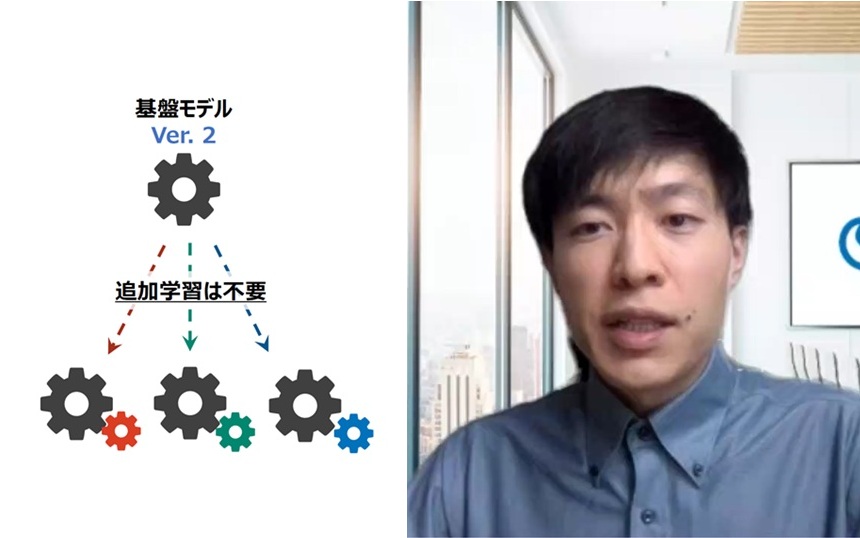

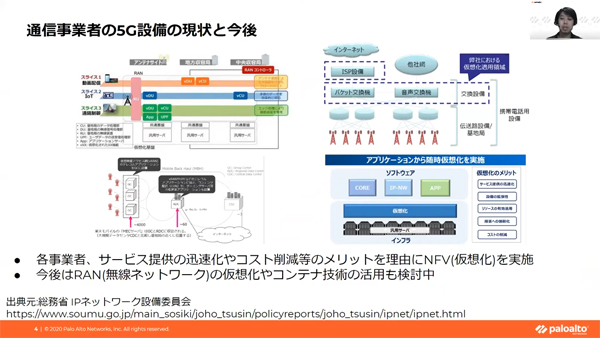

| パロアルトネットワークス 技術本部 SEの松本智大氏(画像右上) キャリアのインフラは仮想化が進んでいる |

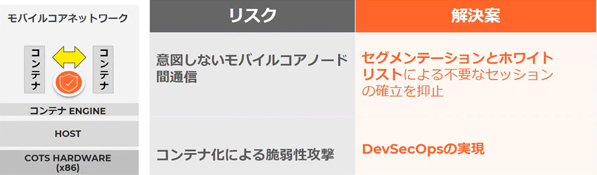

一方、仮想化の進展には、セキュリティ面でのリスクもある。パロアルトネットワークス 技術本部 SEの松本智大氏によればリスクは大きく2つだ。「1つはモバイルコアノード間で意図しない通信が生じ、ネットワークを監視できなくなるリスクだ」と説明する。仮想化して自由度が増すにつれ、ネットワークの構成は複雑化するため、想定していない不要な通信が生じる可能性がある。「解決策としては、ネットワーク内のセグメンテーションと、ホワイトリストが有効だ。必要な通信以外はできない環境を整えておくことで、リスクをなくすことができる」と松本氏は解説する。

仮想化による2つめのリスクは脆弱性だ。「専用装置から汎用サーバーへ移行したことで脆弱性は増えた」と松本氏は指摘する。しかも最近では、「キャリアネットワークにおいてもコンテナの活用や検討が増えている。コンテナの脆弱性対策が必要になっている」と松本氏は語る。

脆弱性対策は、基本的に通信を解析することで脆弱性を狙った攻撃を食い止めつつ、速やかに対策パッチなどをアップデートする必要がある。そのため、コンテナ環境のオーケーストレーションツール「Kubernetes」に対応したセキュリティツールの導入や、開発チームや運用チームが一体となってセキュリティ対策を実施する「DevSecOpsの実現が必要だ」と松本氏は強調する。

|

| 仮想化環境のセキュリティ対策のポイント |