ネットワーク設計の見直し – 宛先ごとに経路を分散インターネット回線やFW/プロキシを圧迫するトラフィックをどうさばくのか。最も単純な対処法は、回線帯域とFW/プロキシ設備の増強だ。

ただし、回線の広帯域化は避けられずとも、設備費の増大はできれば抑えたい。そこで有効な対策が、クラウド向け通信の「オフロード」だ。

一般的にインターネット向けのトラフィックは、各拠点からWANを経由して本社やデータセンター(以下、センター拠点)に集め、そこに設置したプロキシ/FWを経由して外に出すというネットワーク構成をとる企業が多い。だから、トラフィックが増えると詰まりやすいのだ。

そこで、ボトルネックになりやすいプロキシ/FWをバイパスさせたり、宛先ごとに経路を分散させたりすれば、パフォーマンスの劣化は防げる。

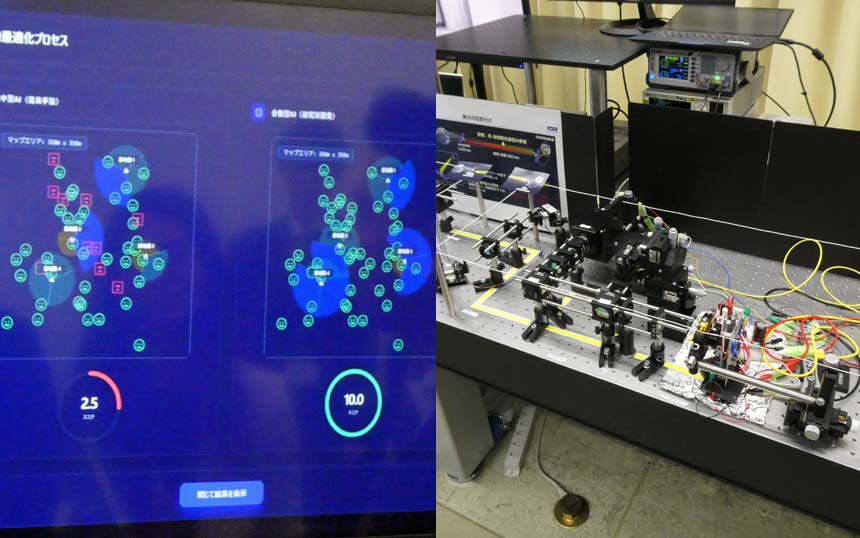

渋滞ポイントを迂回せよ図表2は、A10ネットワークスのADC(アプリケーションデリバリコントローラ)製品「A10 Thunder」を使ったプロキシバイパスの例だ。Office 365のユーザーで採用が進んでいるが、他のクラウドでも使える。

図表2 A10ネットワークスのクラウドプロキシ

ADCが宛先ごとに通信を振り分け、Office 365の通信はプロキシを通さずに直接インターネット回線へ送る。プロキシを経由するトラフィック量はOffice 365の利用前と変わらないため、設備増強は不要だ。もちろんADCの導入コストは必要だが、A10ネットワークスによれば、プロキシを大容量化するのに比べて10~20分の1のコストで済むケースもあるという。同様のソリューションは「F5 BIG-IP」のF5ネットワークスなど他のADCベンダーも提供している。

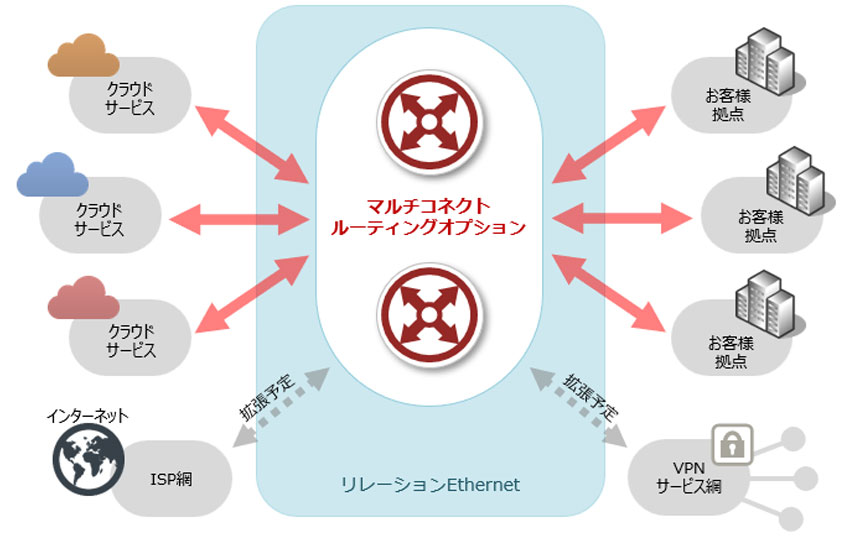

また、プロキシを迂回した後の出口の回線も分けると、より効果的だ。クラウド専用の回線を新たに用意し、通常のインターネット通信と経路を分けるのだ。宛先が決まっており、しかもクラウド側で十分なセキュリティ対策が行われていることから、前者はFWも経由せずに回線に流す構成を取る例もある。これで、既存のFW・回線の過負荷も防げる。