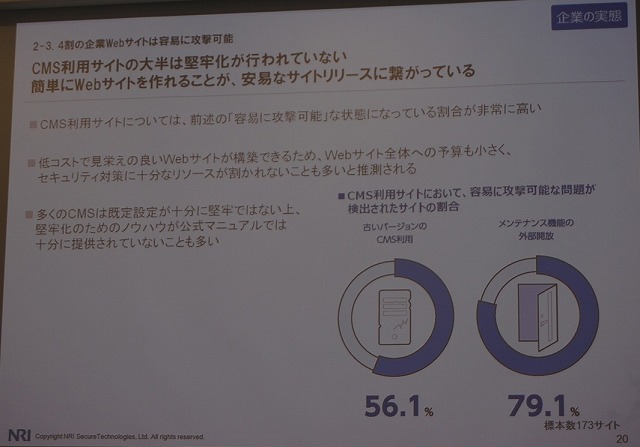

3つめについては、NRIセキュアが顧客企業に関連したWebサイトを探索・棚卸しする「Webサイト群探索棚卸サービス GR360」で16年度に調査したWebサイトのうち、約4割が容易に攻撃される可能性があることが明らかになった。具体的には、古いバージョンのプロダクト利用していたり、ID/パスワードの単純な認証で管理画面が外部に公開されていた。これらはキャンペーンサイトや、中小企業のコーポレートサイトに多く見られる。

背景には、CMS(Content Management System)を利用することで専門的な知識をそれほど必要とせずにWebサイトを構築できる反面、規定の設定が堅牢ではなく、セキュリティの堅牢化に関するノウハウも十分に提供されていないことが挙げられる。

|

| CMSを利用したサイトは堅牢化が行われていないことが課題だ |

企業全体のWebサイトのセキュリティ水準を維持するためには、まず自社のWebサイトの現状を把握し、セキュリティの管轄部門が一元管理することが有効だという。

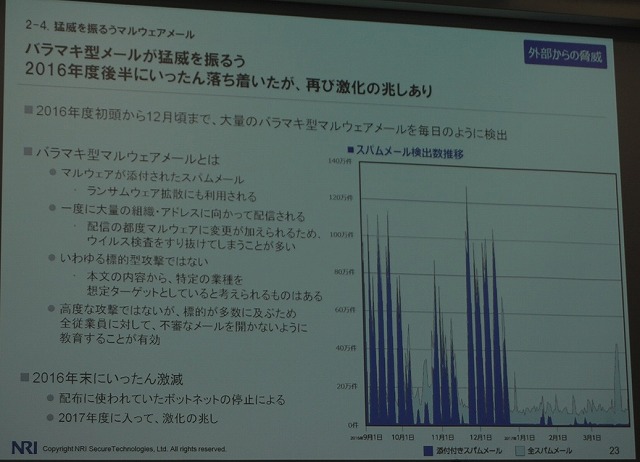

そして4つめのメールだが、16年はバラマキ型メールが猛威を振るった年だった。同年末に配布に使われていたボットネットの停止によりいったん終息したが、17年度に入って再び激化している。

マルウェアが添付されたスパムメールが一度に大量の組織・アドレスに向けて配信されるため、従業員一人ひとりが不審なメールを開かないように教育することが必要だ。

|

NRIセキュアでは対策として、標的型メール訓練を提供している。繰り返し訓練を実施することで危険メールの開封率は低下しており、16年は9.2%と1桁台になった。しかし、どんなに訓練を重ねても最終的に5%以下には下がることはない。訓練メールの配信開始から最初の開封者が出るまでの平均時間は約26分であることから、その間に対策を取り、被害を発生させないことが理想的な対応となる。

マルウェアメールは、振る舞い検知やEDR(Endpoint Detection and Response)などの対策のほか、拡張子の規制によって遮断できることも多い。「メールは最終的に人が開くものなので、システムと人・組織の多層防御が重要」(内藤氏)という。