標的型攻撃とは?

変化の激しいサイバー攻撃の世界で、いま最も深刻な脅威の1つとしてクローズアップされているのが「標的型攻撃」である。

これは、不特定多数を狙う従来のサイバー攻撃とは異なり、特定の企業や組織を標的にして、重要情報(国防、軍事、金銭及び知的財産など)の不正取得や業務妨害などを目的に密かに攻撃を行うものだ。従来のセキュリティ対策だけでは防ぐことができず、被害が拡大しつつある。標的型攻撃はAPT(Advanced Persistent Threat)攻撃とも呼ばれていて、その主な特徴は次の通りとなっている。

・愉快犯ではなく、プロの犯罪組織による高度な複数のテクニックを組み合わせたサイバー攻撃である。

・ソーシャルエンジニアリングを駆使するなど、時間をかけて攻撃の準備を入念に行う。

・シグネチャが存在しないマルウェアが使われている。

・ステルス性が高く、社内の端末がマルウェアに感染してもなかなか気づかない。

・これらのマルウェアは侵入後、バックドアを設置してサイバー犯罪者との通信ルートを確保する。

典型的な標的型攻撃のパターン

では、典型的な標的型攻撃のパターンとはどんなものだろうか。

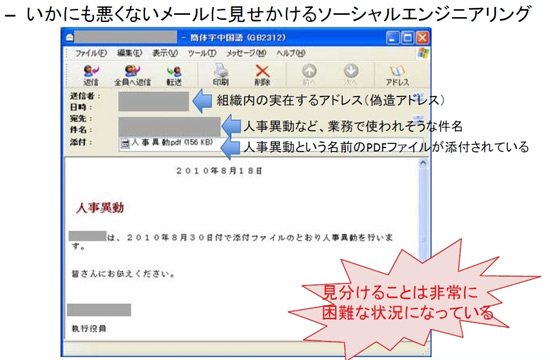

まず、攻撃対象の企業に関する事前情報をあらゆるルートから時間をかけてじっくり収集し、それを元にソーシャルエンジニアリングを駆使しながら完成度の高い偽造メールを作成する(図表1)。

セキュアブレインCTOの星澤裕二氏によると、「メールの添付ファイルとしてはWordやPDFにマルウェアを組み込んだケースが多い。官公庁の場合、人事異動の直後にこうした偽造メールを送りつけられるケースが多く、攻撃者は騙しやすいタイミングまで計算しながら攻撃している」という。

| 図表1 標的型攻撃に利用される偽造メール(一例) |

|

| (出典:セキュアブレイン) |

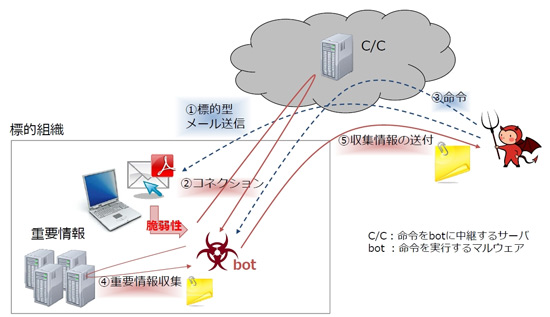

こうしたメールを受け取った人の多くは偽造メールとは知らずに添付ファイルを開いてしまう。すると、未解決の脆弱性を悪用したマルウェアが活動を開始する

| 図表2 標的型攻撃の典型例 |

|

| (出典:セキュアブレイン) |

組織内への侵入を果たしたマルウェアはさらに「攻撃の横展開」(ファイア・アイ シニア・システムズエンジニアの小澤嘉尚氏)も図っていく。最初に感染した端末を足がかりに、組織内の他の端末へも感染を広げていくのである。

また、侵入したマルウェアは「外部にいる攻撃者の指示を受けて活動する」(パロアルトネットワークス マーケティング部長の菅原継顕氏)のも大きなポイントである。

C&Cサーバーと呼ばれる指令役のサーバーの指示に基づき、マルウェアは感染拡大や情報収集を行い、最終目標である重要情報の盗み出しを実行するのだ。