標的型攻撃の実状

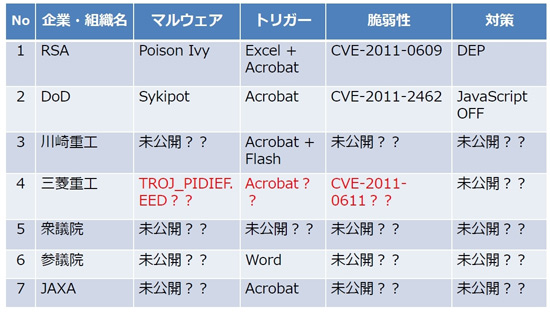

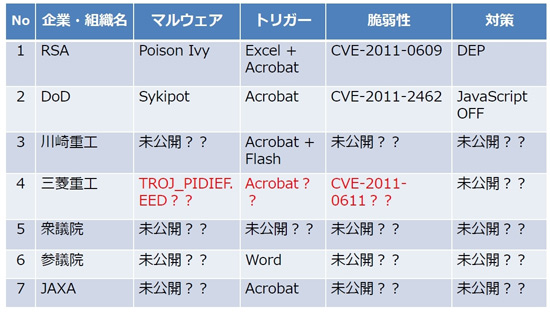

それでは、実際にはどんな標的型攻撃が発生しているのだろうか。今まで報道されたものを確認してみると図表3のようになる。

| 図表3 標的型攻撃の事例(報道レベル) |

|

| (出典:セキュアブレイン) |

例えば、三菱重工業の場合、第三者からサイバー攻撃を受け、本社のほか工場、研究所など国内11拠点にあるサーバー45台と従業員が使用していたパソコン38台がマルウェアに感染していることが判明。最新鋭の潜水艦やミサイル、原子力プラントを製造している工場などが標的とされた。報道情報によると、感染経路はメールに添付されたPDFタイプのマルウェアで、利用されたのはAdobe ReaderとFlash Playerの脆弱性だったという。

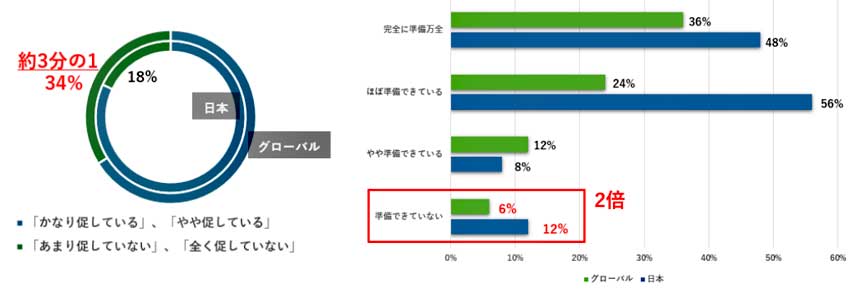

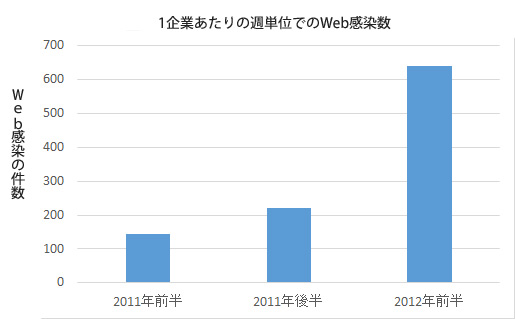

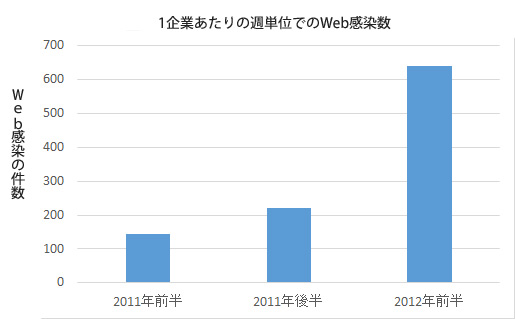

また、ファイア・アイの「高度な脅威に関するレポート――2012年上半期版」には、世界各地に導入されている同社のセキュリティ脅威対策ツール「FireEye Web MPSアプライアンス」が検出した攻撃数を週単位で集計したデータが掲載されている(図表4)。このデータは従来のセキュリティ対策では検知されずにすり抜けてきた、外部からのコントロールで動くマルウェアの攻撃数を表している。必ずしもこれらのすべてが標的型攻撃というわけではないが、2011年前半と2012年前半とを比べると392%も増加している。

| 図表4 高度なマルウェアによる攻撃数 |

|

| (出典:ファイア・アイ) |

従来のセキュリティ対策では防御できない理由

なぜ従来のセキュリティ対策ではこうした標的型攻撃を防ぐことは困難なのだろうか。その大きな理由としては2つ挙げることができる。

1つは、標的型攻撃の巧妙なソーシャルエンジニアリングにより不正なURLリンクやファイルを安易に開いてしまうユーザーが非常に多いという点だ。裏を返せば、それだけユーザーを騙す手口が巧妙化していることから、感染を防ぐことが難しい。

ファイア・アイの小澤氏によると「『今日、サイバー攻撃に備える予防訓練のため、マルシャスな(悪意のある)メールを送りますが、絶対に開かないでください』と社内アナウンスしても、20%の社員は開いてしまうという調査報告もある」という。

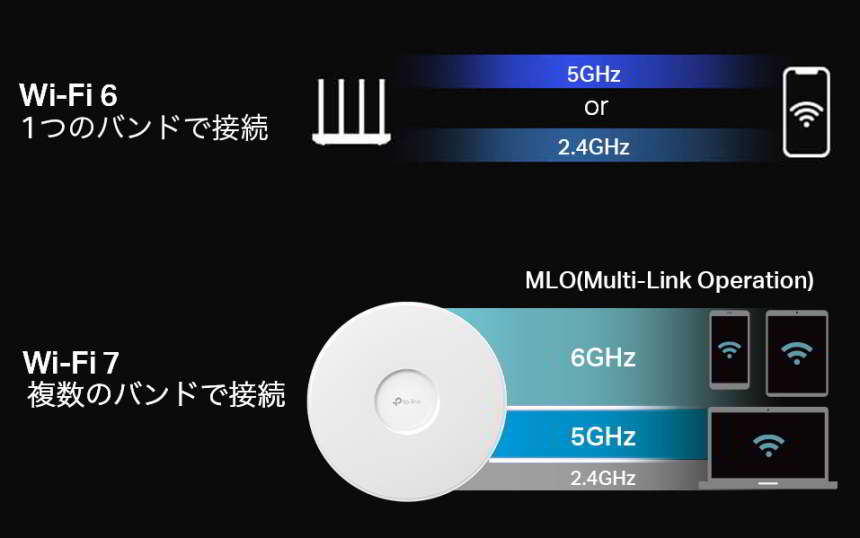

もう1つは、標的型攻撃に使われるマルウェアは標的とされた組織のみを狙っており、シグネチャがないケースがほとんどであるということだ。

従来型のアンチウイルスソフトやIPSは、基本的にシグネチャとよばれるパターンファイルにより悪意のあるファイルなどを検知・駆除する仕組みになっている。このためシグネチャのないものについては、すり抜けてしまう。パロアルトネットワークスの調査によると、マルウェアのうち発見初日にどの主要アンチウィルスベンダーでも検知できないゼロデイマルウェアの比率はおよそ3割もあるという。

しかも、標的型攻撃に使われるマルウェアは「C&Cサーバーの指示にしたがい、常に新機能をダウンロードして自身をアップデートしている」(パロアルトネットワークスの菅原氏)ことから、その後シグネチャが作成されたとしても、巧みにセキュリティ対策を回避することが可能だ。

結果、侵入を許した後も検知・駆除は困難であり、気づかぬうちに重要な情報資産を盗まれてしまうことになる。

ちなみに、パロアルトネットワークスでは「モダンマルウェア」、ファイア・アイでは「アドバンスド・マルウェア」と標的型攻撃に使われるマルウェアのことを名付け、通常のマルウェアと区別している。

| 図表5 標的型攻撃に使われるマルウェアの特徴 |

|

| (出典:パロアルトネットワークス) |

次回の後編は、こうした特徴を持つ標的型攻撃に対して、ネットワーク担当者はどのような対策を行っていくべきなのかを解説する。