5G向けファイアウォールで5G特有の脆弱性を狙う攻撃検知こうした背景からフォーティネットが提供しているのが、5Gシステム向けのファイアウォールだ。具体的には、5Gの世界で使われている「N2」「N3」「N4」インターフェイスそれぞれに対応したファイアウォールのほか、5Gコアの中で使われるSBI(Service Based Interface)のAPI通信を制御する「SBAファイアウォール」を用意している。

「AMFとつながるN2インターフェイスを通してIoTのデバイスが一度に大量に接続したり、脆弱性を悪用されて接続リクエストを連続的に送信すると、DoSのような状態に陥る恐れがあります。また、N4インターフェイスで用いられるPFCPプロトコルはまだ若く、多数の脆弱性が指摘されています。悪用されればSMFやUPFがリブートしてしまうリスクもあります」(田山氏)。特に、にオープンソースベースの5Gシステムを使っている場合には注意が必要な部分だ。

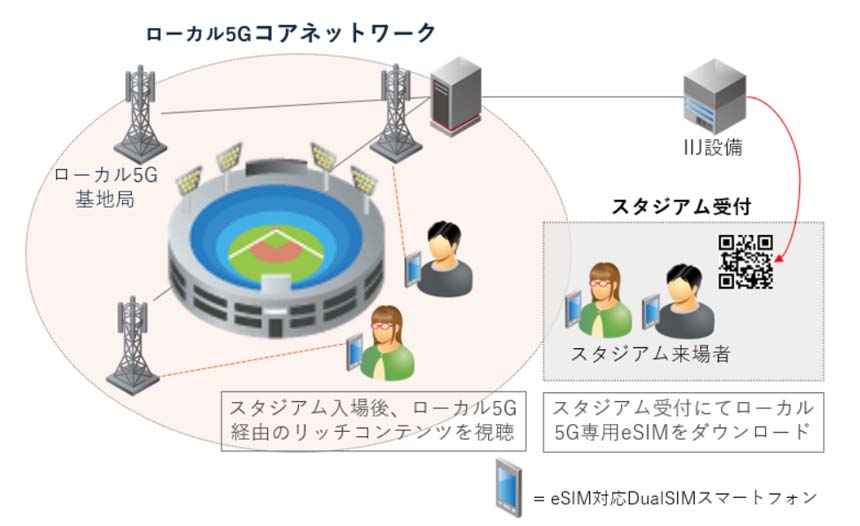

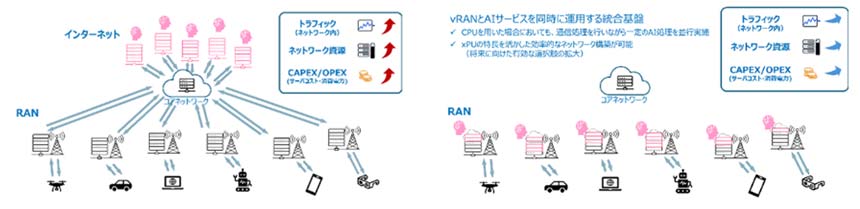

フォーティネットのN2、N3、N4のファイアウォールによって、ステートフルに通信の状態を把握した上で、通すべきものは通し、止めるべきものは止めていくことができる。顧客の敷地内にローカル5G・プライベート5Gの基地局とユーザープレーン、コントロールプレーンすべてを設置する構成から、コントロールプレーンのみを事業者側の網からサービスとして提供する構成、さらに顧客側に基地局のみを設置してそれ以外はサービスとして提供する構成など、あらゆるパターンに対応しつつ5Gのシステムを守っていく。

図表2 5Gシステム特有のインターフェイスをステートフルインスペクションによって保護

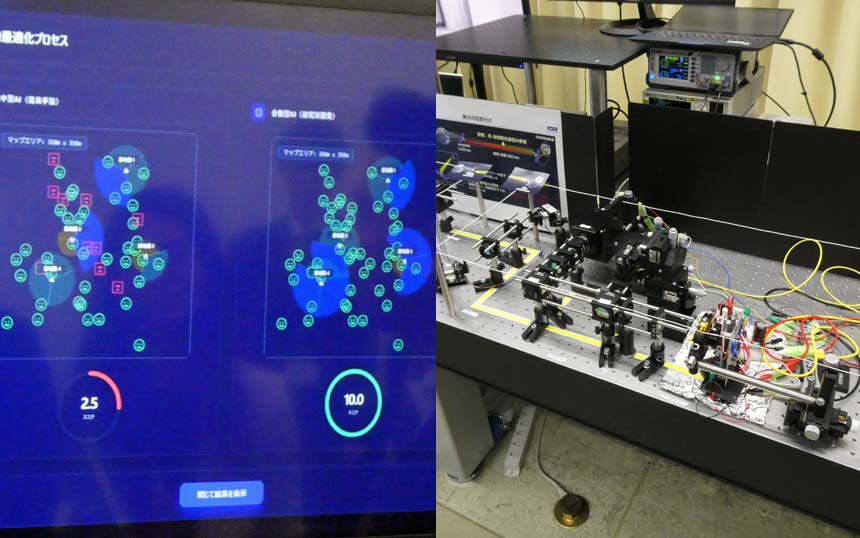

セキュアなオープンRAN(O-RAN)を見据えた取り組みも進めている。これまで一体化されていたCUとDUを分割し、CUをMEC側に設置して共通のインターフェイスを介して柔軟な構成を実現することで、コストを従来の数分の1に抑えることができると期待されるが、そこにもセキュリティ対策が必要だ。

「CUとDUはF1インターフェイス経由で装置の中でやりとりしてきましたが、CUを外部に置く場合、もし通信内容が盗聴されてしまうとクリティカルな情報が盗まれる可能性があります」(田山氏)。そこでフォーティネットではIPSecによる暗号化通信に加え、その鍵の配布に量子暗号キーを用いることで、限りなく復号を困難にし、コストを下げながら、装置の中で通信するよりもセキュアな環境を実現しようとしている。

フォーティネットジャパン サービスプロバイダービジネス本部長 加藤 郁朗氏(左)、技術部 プリンシパルシステムエンジニア 田山 信行氏

フォーティネットでは、N2、3、4とSBAすべてをカバーするファイアウォールを包括的に提供することで、通信設備に対するセキュリティを確保し、ローカル5G、プライベート5Gならではの柔軟なサービスを安心して享受できるようにしていく。さらに、同社のサービスプロバイダービジネス本部長の加藤郁朗氏は「先日出資したアラクサラネットワークスのテクノロジーも生かし、L2~4ネットワークやキャンパスコアなどのアラクサラの強みを組み合わせながら、製品の強化に取り組んでいきます」と述べた。

| 3/9(水)15:00-17:30 開催 Fast & Secure 5G Tokyo 5Gモバイルプライベートネットワークにおける 最適なセキュリティの実現 参加申込は、下記URLまたはQRコードから https://www.fortinet.com/jp/promos/fast-and-secure-5g-tokyo-2022-03

<お問い合わせ先> |