2023年には5G接続による国内利用者が全体の20.6%を超える(参考:Cisco Annual Internet Report)と予測されているが、5Gの時代に、我々はサイバーセキュリティの考え方をどう変えるべきなのか。シスコでサービスプロバイダー事業担当CTOを務める河野美也氏は、5Gで想定されるサイバーリスクについて、2つの側面で捉えるべきと指摘する。

1つは、5Gに限らず「アーキテクチャが変わる際には必ず新たな脅威が出現する」こと。もう1つは、5G特有のリスクを認識することだ。

シスコシステムズ サービスプロバイダー事業 CTO 河野美也氏

5Gは無線技術の進化だけに留まらず、ネットワークアーキテクチャ全体の変革によって実現する。「4G以前との大きな違いとして、仮想化・クラウドネイティブが前提になる。また、CU/DUの分離やUPFの分散配置等により柔軟性が増す反面、機能が分解・分散されるため攻撃を受けるポイントが増える」ことを認識し、しかるべき備えを行わなければならない。

セキュリティをNW設計に埋め込む 第1ステップはセグメンテーション

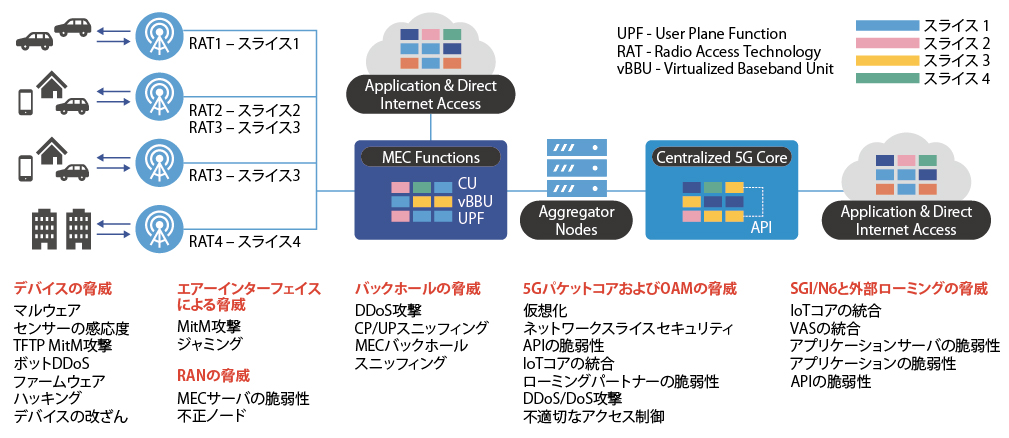

5Gで想定される脅威は多岐にわたる。そのアーキテクチャ特性に留意したリスク分析に加えて、SDN・プログラマビリティや仮想化・クラウドネイティブ、自動化、エッジコンピューティング、オープン化/ディスアグリゲーションといった、5Gと同時進行している技術進化も加味してリスクを洗い出す必要がある。

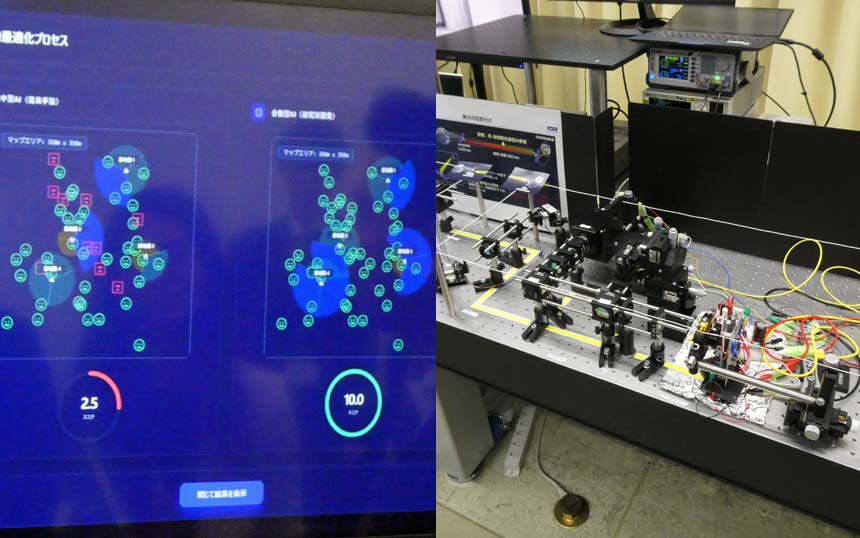

図表1はそれを整理したものだが、すべてを補足するのは容易ではない。セキュリティ対策はこれまで、リスクごと個別にピンポイントソリューションで対抗する手法が主だったが、最早、そうしたアプローチは通用しない。

図表1 5Gアーキテクチャの想定脅威

だからこそ「何が起こってもすぐに検知し、封じ込め、解析できるアーキテクチャ設計にしておく」(河野氏)ことが欠かせない。アーキテクチャ全体を見直し、ネットワークシステムの設計段階においてセキュリティポリシーを組み込む“Security by Design”の重要性を同氏は強調する。「仮想化・クラウドネイティブの時代には、十分な準備期間をもってセキュリティを展開することは難しく、これまでのプラクティスは通用しない。CI/CD を前提としたSecurity by Designを定着させなければならない」

具体的な対策として河野氏がまず挙げるのが、ネットワークセグメンテーションだ。セグメンテーションにより、テナント分離や制御・管理トラフィックの分離、封じ込めや可視化が可能になる。シスコでは、このセグメンテーションを、できるだけアクセスリストやフィルタリングに頼らず面的に分割することを提唱する。

広域ネットワークにおいては、これまでもシスコが提唱してきた「セグメントルーティング(SR)」がセグメンテーションのための手法になる。SRは、パケットヘッダに情報を付加してトラフィックの分離や経路制御を行う技術だ。ネットワークのプログラマビリティを高めることで、In-band Telemetryによるネットワーク状況の可視化や、脅威の封じ込めも容易になる。