Fast & Secure 5G Tokyo

~5Gモバイルプライベートネットワークにおける最適なセキュリティの実現~

3/9(水)15:00-17:30開催

*******************************************************************

日本では2020年に商用サービスが始まった5Gの特徴は、高速大容量だけではない。さらに低遅延・多数同時接続という特徴も加わったことで、これまでつながっていなかった多様なIoTデバイスも接続し、新たなサービスを可能にすると期待されている。

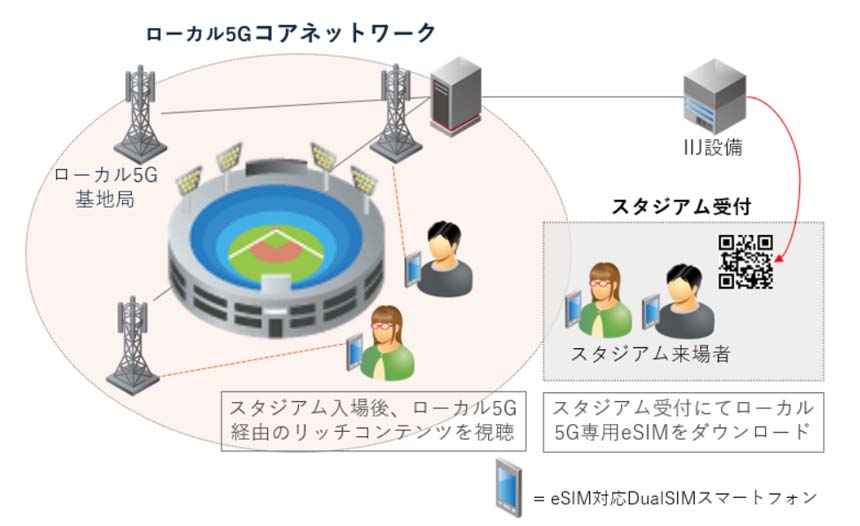

ヨーロッパでは日本に先行して、企業や自治体、組織自身が敷地内などで5Gネットワークを構築・運用する「ローカル5G」と、パブリックな周波数帯を使ってモバイルキャリアやMNOが特定の企業や組織向けの5Gネットワークサービスを提供する「プライベート5G」の利用がスタートしている。すでにこれらを採用して工場内のOT機器をつなぎ、生産性を向上させる動きが始まりつつある。

中には、Wi-FiでもOTやIoT機器の接続に十分ではないかという見方もある。確かに、単に高速大容量を提供するだけならば、Wi-Fi 6でも可能だろう。だがローカル5Gやプライベート5Gは、「より柔軟なサービスという大きな可能性を秘めている」とフォーティネットジャパン サービスプロバイダービジネス本部 技術部 プリンシパルシステムエンジニアの田山信行氏は指摘する。

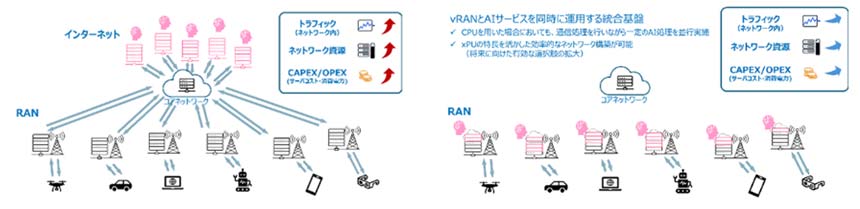

「プライベート5Gを組み合わせれば、今まで端末内部で行っていた制御を外部に持たせ、端末自身の制御を軽くできます。端末コストを下げるとともに、制御のアップグレードや今までのWi-Fi環境では難しかったフレキシブルなサービスの展開が可能になると期待されています」(田山氏)

すでにボッシュなどの大手メーカーでは、インダストリアルIoT(IIoT)機器にローカル5Gやプライベート5Gを組み合わせ、それまでローカル側に持たせていたインテリジェンスをネットワークの向こう側に持って行き、クラウド側で処理する構想を立てている。ローカル5G、プライベート5Gの機器についても同じことが言え、顧客の敷地内にはデータを処理する部分だけを置き、制御系はすべてセンター側で行うようになっていくと見込まれる。

ITの世界ではこれまで通りWi-Fiを活用しつつ、OTやIIoTといったよりクリティカルなワークロードに対して柔軟なサービスを提供するためにローカル5Gやプライベート5Gを組み合わせる形が、これからの姿になっていくだろう。

図表1 5Gはクリティカルなワークロードに適している

常にセンターと連携する5Gならではのセキュリティリスクだが、それに伴う新たな課題も浮上している。セキュリティ上の懸念だ。「これまでローカル環境に閉じていた機器が外部とつながることで、侵入を受ける可能性があります。また、これまでのITの世界にはなかった、5G特有のプロトコルに存在する脆弱性が悪用される恐れもあるでしょう」(田山氏)

前述の通り、ローカル5Gやプライベート5Gの世界ではローカル側にすべての制御を持たせる必要がなくなり、外部のクラウドやMEC(Multi-access Edge Computing)、センター側と連携しながら動作する状態が常になる。もしセンター側のシステムの脆弱性が何らかの形で悪用されれば、企業のプライベートネットワークに侵害が広がる可能性があると同時に、ローカル環境に潜む脅威からパブリック環境に攻撃が仕掛けられる可能性もある。「セキュリティ的に双方の部分を考慮する必要がありますし、MECで動くOT/IIoT向けアプリケーションから攻撃が行われ、機器が侵害される可能性もあります」(田山氏)。物理的な境界に守られた世界から、仮想化が広がったことで侵害を受けやすくなった側面もある。

すでに通信キャリアがサイバー攻撃を受け、正常なやりとりを装った通信によって設備が侵入されて約5400万件もの個人情報漏洩につながった事件も起きている。また、キャリアの通信プロトコルを模倣する「Scapy」「5Greplay」といったツールが公開されており、サイバー攻撃に悪用される恐れもあるほか、通信キャリアに特化したハッカー集団「LightBasin」の活動が活発化していることもあり、一層の注意が必要だ。

「ローカル5Gやプライベート5Gのシステムは必然的に外部につながることから、サイバー攻撃の標的になる可能性があります。ITや端末のセキュリティだけでなく、5Gそのもののシステムに対するセキュリティを今のうちに考えておかなければ、発展が阻害される危険性があるのです」。田山氏は、クリティカルなワークロードとつながり重要な情報が扱われるからこそ、対策が必要だと強調する。