ジュニパーネットワークスは2018年12月20日、セキュリティ製品「Juniper Advanced Threat Prevention」(以下、JATP)の強化を発表した。

同社 技術統括本部 テクニカルビジネス推進部 セキュリティコンサルティングエンジニアの森田健介氏によれば、JATPはセキュリティの運用コストを大幅に削減するためのソリューションだ。

ジュニパーネットワークス 森田健介氏

JATPで実現できることは3つある。

まずは「自動分析」だ。JATP Applianceをネットワーク内に設置し、スイッチのミラーポートからトラフィックを取得。Web、メール、端末間のファイル共有プロトコルの通信から、マルウェアの侵入やエンドポイントの感染を検知する。

JATPの脅威分析エンジン「SmartCore」は、サンドボックスや機械学習の機能を備えており、未知の脅威も検知可能とのこと。また、JATP Applianceで取得したトラフィックに加えて、サードパーティのファイアウォールやエンドポイントセキュリティ製品のシスログも分析に活用できる。

JATP Applianceは物理アプライアンスだけではなく、仮想アプライアンスもラインナップ。インラインではなく、オフラインで導入する製品のため、既存ネットワークの設定変更は不要だ。

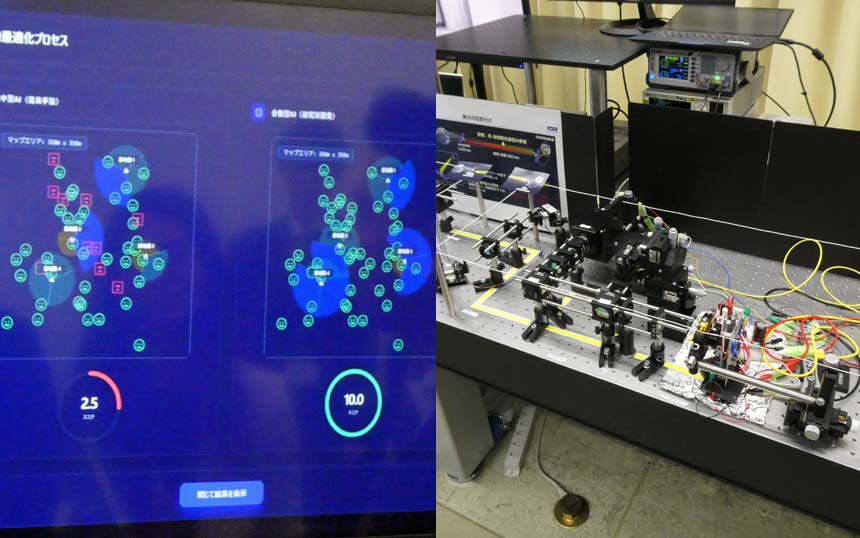

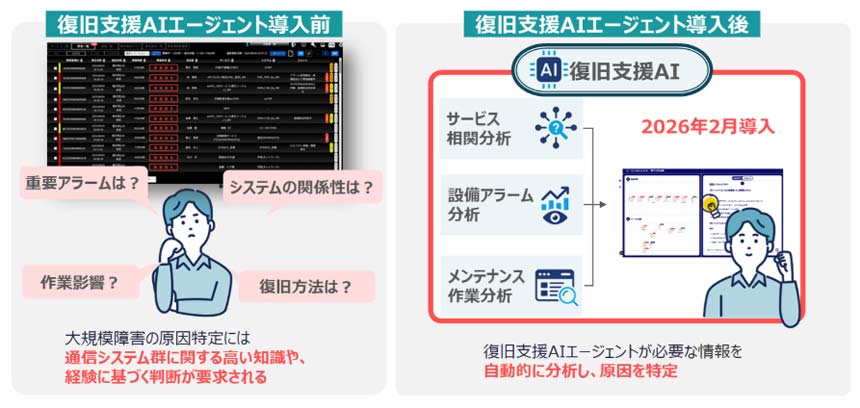

JATP Applianceやサードパーティ製品から取得した情報を相関分析

2つめの機能は「自動可視化」だ。サードパーティ製品からシスログを受信・分析し、脅威のステータス(キルチェーン)を可視化する。例えば、「内部に侵入された後、それがどこまで侵攻し、最終的にどこかで止まったのかも可視化できる」(森田氏)という。

具体的には、こんな感じだ。JATPが9時55分にフィッシングメールの発生を検知、続いて9時56分にマルウェアのダウンロードも検知。しかし、9時57分にカーボンブラックのEDRがマルウェアをブロックした――。つまり、管理者は、フィッシングメールに引っかかったが、マルウェアは実行されていないといったことを容易に認識できる。

サードパーティ製品の情報も統合して、時間軸でキルチェーンのステータスをユーザー毎に可視化できるため、管理者は優先度の高いインシデントから取り掛かれるようになるのである。

「このイベントタイムラインが、お客様に一番受けている機能。シスログサーバーやSIEMを駆使しても、このイベントタイムラインは自動的には表示できない」と森田氏は語った。

このように様々なセキュリティ製品のイベントを時系列で可視化できる

そして3つめが「自動対応」だ。「マルウェアのダウンロードサイトやC2サーバーに対する通信をブロックするポリシーを、サードパーティ製品に適用することができる」(森田氏)。

パロアルトネットワークスやカーボンブラック、フォーティネットなどの製品と連携できるほか、「Office 365やGmailなどに対して、『そのメールを隔離してください』ということもできる」という。

様々なサードパーティ製品と連携し、統合的な分析・可視化・対応が行えるJATP

このようにサードパーティとも連携した統合セキュリティ環境を実現するJATPだが、今回の強化ポイントは2つだ。

まずは、統合セキュリティ連携機能の拡張だ。RFC3164/5424に準拠しているシスログであれば、どのようなセキュリティ製品からも受信できるようになった。

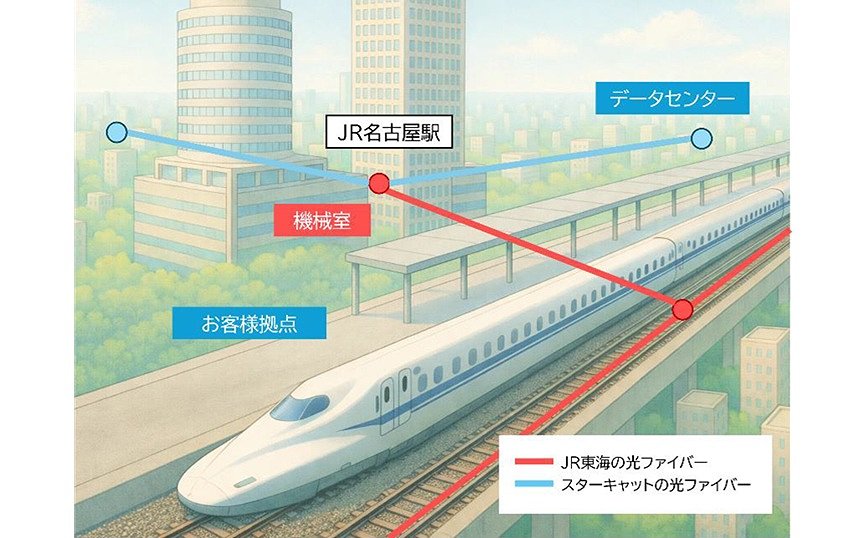

もう1つは、新しい物理アプライアンス「JATP400 Appliance」の追加だ。2.5Gbpsのパフォーマンスを有する既存のJATP700に、1GbpsのJATP400も加わり、導入の裾野がさらに広がることになる。

JATP400 Applianceの概要。大企業の支社・支店などの「分散型エンタープライズ」がターゲット