オブザーバビリティプラットフォームを提供するDatadog Japanは2024年11月25日、クラウドセキュリティに関するレポート「2024年クラウドセキュリティの現状」に関する記者説明会を開催した。

このレポートは、Datadogが毎年独自調査に基づき発表しているもの。説明会では、10月に発表した2024年度レポートについて、Datadog Japan シニアデベロッパーアドボケイトの萩野たいじ氏が解説を行った。

Datadog Japan シニアデベロッパーアドボケイトの萩野たいじ氏

AWS、Googleクラウドの6割以上が1年以上前の認証情報使用

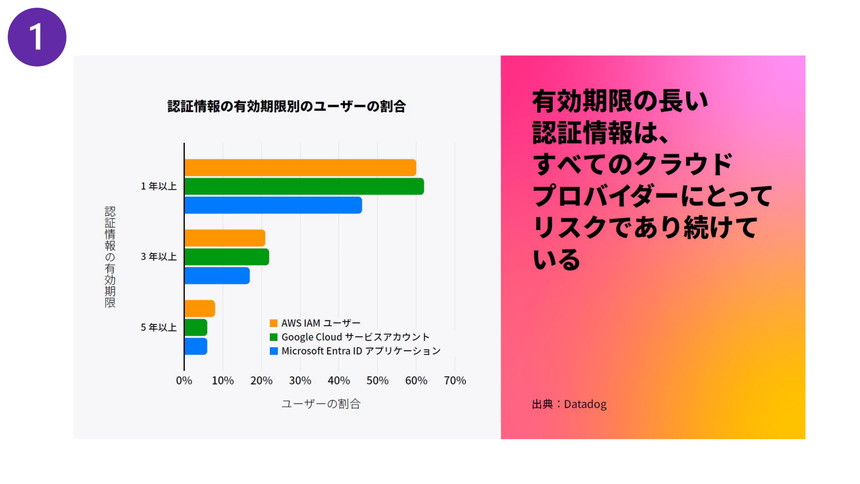

萩野氏が強調したのが、クラウドサービスの認証情報を長期にわたって変更しないことのリスクだ。同じ認証情報を使い続けることが、「アプリのソースコード、コンテナイメージ、ビルドログ、アプリケーションアーティファクト(生成物)から情報が漏洩するケースが頻繁に発生する原因になっている」。

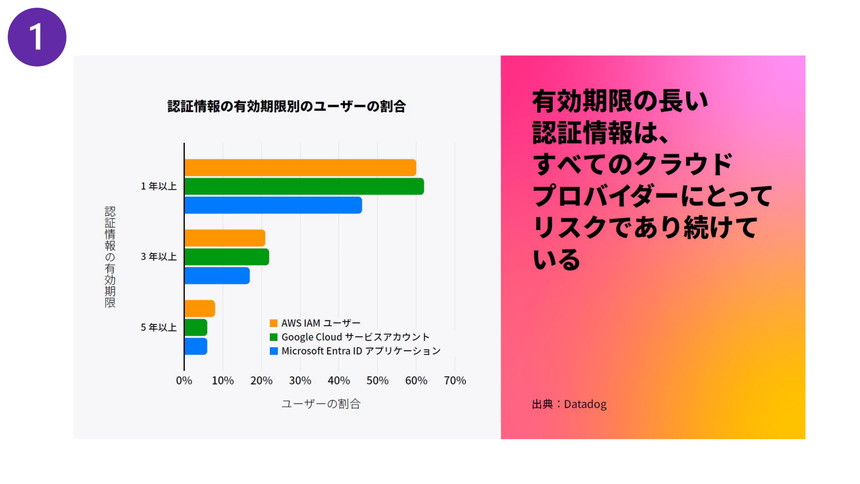

このリスクはかねてより報告されているが、萩野氏によれば、レポート調査対象の組織の46%が依然として安全に管理していない、有効期限の長い認証情報を使用している状況という。プラットフォーム別にみると、Google Cloudのサービスアカウントの62%、AWS IAMユーザーの60%、Microsoft Entra IDアプリケーションの46%で1年以上前のアクセスキーが使われている。

レポート調査対象の組織の46%が、有効期限の長い認証情報を使用している

「本来こういった認証情報の使用は完全に避けるべき」と萩野氏は警鐘を鳴らすが、それは「クラウドインシデントのほとんどがクラウド認証情報の漏洩によって引き起こされる」からだ。レポートによれば、攻撃者の行動は、認証情報スキャナーを使用したり、市場で流通するアクセス権限情報を購入したりなどの特定のパターンに従う傾向があるという。だからこそ、同じ認証情報を使い続けないことが重要だという。

クラウド攻撃者の行動は特定のパターンに従う傾向がある

同じ認証情報を使い続けないためには、各クラウドサービスが提供する、期限付きの認証情報を提供するメカニズムを用いることが必要になる。ワークロードの場合、AWSではEC2インスタンスのIAMロールまたはEKS Pod Identity、Microsoft AzureではマネージドID、Googleクラウドではサービスアカウントの機能がそれにあたる。IDを一元管理するソリューションを利用し、ユーザー個別のID管理を避けることも有効だ。