WAF(Web Application Firewall:ワフ)とは、Webアプリケーションの脆弱性を悪用した攻撃からWebアプリケーションを保護するためのセキュリティツールのことだ。WAFの説明に入る前に、まず最近のWebアプリケーション攻撃の現状から紹介しよう。

Webアプリケーションへの攻撃の現状

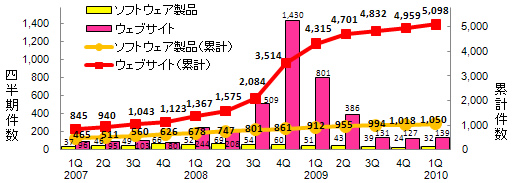

図表1は、IPA(独立行政法人情報処理推進機構)とJPCERT/CC(一般社団法人JPCERTコーディネーションセンター)が発表した、2010年第1四半期(1月~3月)の脆弱性関連情報の届出状況だ。これを見ると、Webサイトに関する届出は、届出受付開始(2004年7月8日)から累計で5098件と全体の83%を占めており、2009年第3四半期以降は1四半期当たり130件前後の届出があることがわかる。

| 図表1 脆弱性関連情報の届出件数の四半期別推移 |

|

| 出典:IPA(http://www.ipa.go.jp/security/vuln/report/vuln2010q1.html) |

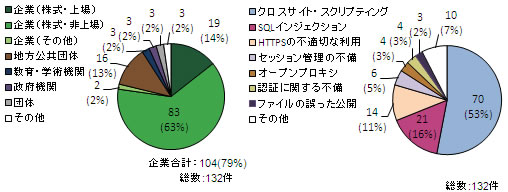

また、これらの脆弱性の種類の内訳は、クロスサイト・スクリプティングが70 件(53%)、SQLインジェクションが21件(16%)、HTTPS の不適切な利用が14件(11%)、セッション管理の不備が6件(5%)となっている(図表2)。

| 図表2 Webサイトの脆弱性の種類(2010年1Q) | |

|

|

| Webサイトの運営主体(2010年1Q) | Webサイトの脆弱性の種類(2010年1Q) |

出典:IPA |

|

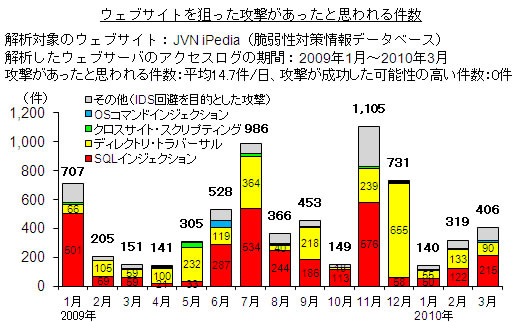

さらに、攻撃の現状を把握する実例として、IPAが無償で公開しているSQLインジェクション検出ツール「iLogScanner」で、IPAが公開している「脆弱性対策情報データベースJVN iPedia」の2009年1月から2010年3月末までのアクセスログを解析した様子を図表3に示す。この図から依然として攻撃が継続していることがわかる。2009年から2010年3月末までの期間で攻撃があったと思われる件数6692件のうち、SQLインジェクション攻撃が3068件(46%)、Webサーバーのパスワードファイルや環境設定ファイルの情報を狙ったディレクトリ・トラバーサル攻撃が2493件(37%)を占めている。

| 図表3 SQLインジェクション検出ツール「iLogScanner」の解析事例 |

|

| 出典:IPA |