後編では、各社の次世代ファイアウォールの特徴を紹介しながら、導入時に考慮したいポイントについて説明していく。

<Point 1>アプリケーションコントロールの性能

前編で解説したように、一口に次世代ファイアウォールといっても、どこまで細かくアプリケーションをコントロールできるかについては製品ごとに異なっている。そこで、実際にコントロールしたいアプリケーションに対してどのような設定ができるのか、事前に確認しよう。参考までにその具体例を図表7に紹介する。ソニックウォールのSEマネージャの澁谷寿夫氏によると、「ソニックウォールでは日本で開発・利用されているYahoo! Mail、ニコニコ動画、サイボウズなどのアプリケーションにも対応しており、またユーザリクエストも反映しながら随時アプリケーションシグネチャの更新を行っている」という。

| テーマ | 課題 | コントロール |

| その1: ネットワーク上で許可するアプリケーションをコントロールする。 |

社内で、社員全員に最新バージョンのInternet Explorer を使用させたいとする。そのためには、IE6またはIE7を起動した社員を自動的にIE8のダウンロードサイトにリダイレクトし、他のすべてのWebアクセスができないようにする必要がある。 | IE6またはIE7ユーザをリダイレクトして最新のIE ブラウザをダウンロードさせるポリシーを作成し、IE6またはIE7でのインターネットアクセスをブロックする。 アプリケーションの視覚化機能を使用すると、ポリシーを作成する前に、どのブラウザが使用されているかを確認できる。 |

| その2: 重要なアプリケーションに割り当てる帯域幅を管理する。 |

多くのミッションクリティカルなアプリケーション(LiveMeeting、Salesforce.com、SharePointなど) は非生産的なWebサーフィンよりも優先させる必要がある。 | 重要なビジネスアプリケーションに優先的に帯域幅を割り当てるポリシーを作成する。アプリケーションの優先順位は日付ベースで設定できる。 |

| その3: P2Pアプリケーションをブロックする。 |

P2Pアプリケーションは、あっという間に帯域幅を消費し、マルウェアの転送に利用されることがある。しかし、新しいP2P アプリケーションの作成や、既存のP2P アプリケーションの変更( バージョン番号など) は絶えず行われているため、すべてのP2Pアプリケーションを1 つ1つ手作業でブロックすることは困難。 | P2Pアプリケーションの使用をブロックするポリシーを作成する。 ソニックウォールは、アプリケーションのシグネチャを常時更新し、新しいP2Pアプリケーションがリリースされるとすぐに追加されるように、データベースを管理している。そのため、単一のポリシーを作成するだけで、今後作成されるすべてのP2Pアプリケーションをブロックすることができる。 |

| その4: 非生産的なアプリケーションコンポーネントをブロックする。 |

Facebook、Twitter、YouTubeなどのソーシャルネットワーキングアプリケーションは、個人や企業にとって新しいコミュニケーションチャネルとなった。これらのSNSアプリケーションをすべてブロックするのは逆効果かもしれないが、職場で認められる使用は制御する必要がある。 | たとえば、マーケティング担当者が会社のFacebookページを更新することは認め、Facebookのゲームで遊ぶのは禁止する。アプリケーションの可視化とコントロールを使用すれば、Facebookへのアクセスを許可し、Farmville (ゲーム)へのアクセスをブロックするポリシーを作成できる。 |

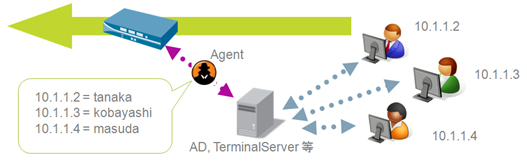

また、次世代ファイアウォールにはユーザ識別機能も搭載されているが、パロアルトネットワークスの製品の場合、User-ID技術により、IPアドレスから自動的に利用ユーザを識別できるようになっている(図表8)。この技術では、外部サーバからユーザ名とIP アドレス、そして所属グループ情報を取得し、それを元に自動的にマッピングテーブルを作成する。Active Directory、Novell eDirectory、Microsoft Terminal Server、Citrix Metaframe Presentation Server、LDAP(Web認証+Directory内のグループ検索)、Radius(Web認証のみ)に対応しており、ユーザまたはグループ情報を基にポリシーを適用できる。ログ・レポートの生成も可能だ。

| 図表8 User-ID (出典:パロアルトネットワークス) |

|

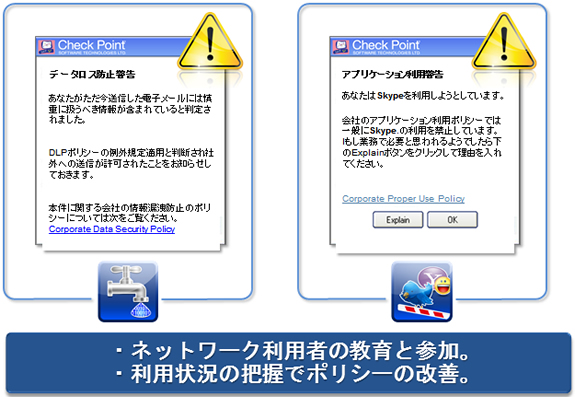

さらに、チェック・ポイント・ソフトウェア・テクノロジーズの次世代ファイアウォールの場合、アプリケーションのリスクや社内ポリシー、利用方法をリアルタイムでユーザに知らせることで、ユーザに対する教育が可能になる「UserCheck」機能が統合されている(図表9)。例えば、SkypeやYouTubeを利用したユーザにポップアップウィンドウで警告できる。その利点は、ユーザのセキュリティ意識を向上させられることと、アプリケーションの利用が業務上必要なのかプライベートな目的なのか、ユーザに問い合わせながらセキュリティポリシーを策定できることだ。IT管理者は、Web 2.0アプリケーションの利用パターンを正確に把握した上でポリシーを決定し、業務の流れを妨げない範囲でアプリケーションの私的利用を規制することができるのだ。チェック・ポイント・ソフトウェア・テクノロジーズのテクニカルサービス部トレーニングマネージャーの卯城大士氏は「ユーザの意識向上がセキュリティ対策の効果に大きく影響する。したがって、ユーザの意思確認のプロセスを交えたアプリケーション利用法は大きなメリットがある」と強調している。

| 図表9 Check Point UserCheck機能(出典:チェック・ポイント・ソフトウェア・テクノロジーズ) |

|