電力や空調、照明、エレベーターなど、ビルの制御システムを狙ったサイバー攻撃が海外で増加傾向にある。

よく知られているところでは2016年11月、フィンランド・ラッペーンランタでマイナス2度という厳しい寒さのなか、DDoS攻撃を受けたビルの暖房機能が数時間にわたって停止した。2017年1月には、オーストリアのホテルにおいて、客室のカードキー発行システムがランサムウェアに感染、客室扉の施錠・開錠ができなくなり、宿泊客が締め出されるという事件も起きている。

制御システムが現実にサイバー攻撃の対象となることが明らかになったのは、2010年と比較的最近のことだ。イランにある核燃料施設で制御用PCに入り込んだマルウェア「Stuxnet」がPLC経由でウラン濃縮用遠心分離機を不正に制御し、機器の約20%が破壊された。

「この事件を契機に、制御システムの脆弱性に関する研究が盛んになった」と話すのは、サイバー攻撃対策支援のための活動を行っている一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)経営企画室 主席研究員/技術顧問の宮地利雄氏だ。

ビル制御システムについても様々な研究が行われ、その結果、「簡単に乗っ取られる危険性が高い」と警鐘を鳴らす研究発表が2013年頃から相次いだという。

ビル制御システムがサイバー攻撃に狙われやすい理由は、大きく2つある。

1つめに、ビル制御システムに用いられるネットワークのIP化やオープン化が進んでいることだ。

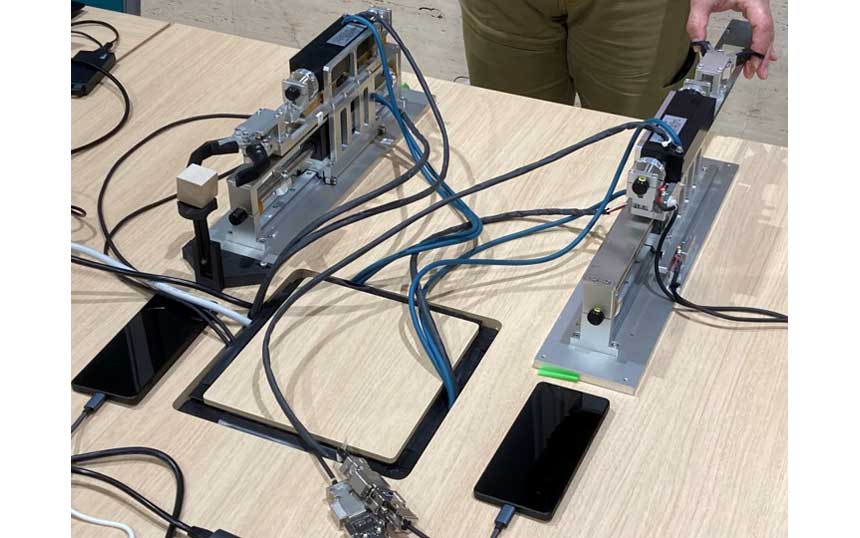

従来は電源や空調など設備ごとにシステムが独立しており、シリアル接続による通信が主流だった。このため、攻撃者は現地まで赴いてデバイスごとにケーブルを接続して偵察・攻撃する必要があり、その煩雑さを考えると現実的ではなかった。それが2010年以降、中央監視システムとコントローラー間、あるいは中央監視システムとサブシステム間の通信にはイーサネットが採用されるようになっている。

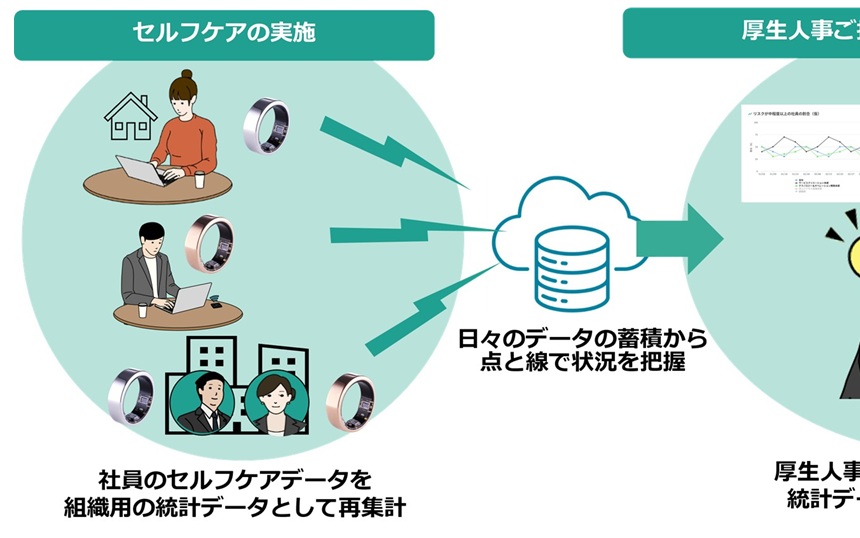

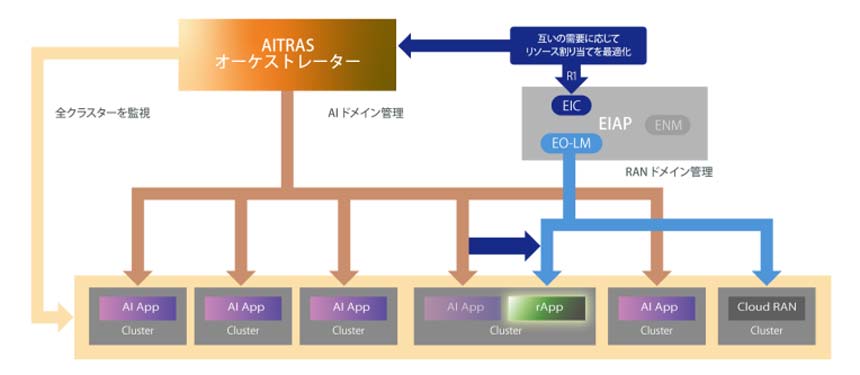

また、ビルネットワーク用通信プロトコルの国際標準規格であるBACnetを用いて、設備ごとに別々となっているシステムを相互接続し、連携させる動きも見られる(図表1)。

図表1 ビル制御システムの標準的なモデル[画像をクリックで拡大]

ビル制御システム全体を遠隔から監視したりメンテナンスを行えるなどの利便性を享受できるようになる一方、その多くが暗号化や認証を利用していないため、サイバー攻撃を受けるリスクも高まっている。

2つめに、攻撃ツールや攻撃対象に関する情報が入手しやすくなっていることだ。

インターネット上ではビル制御システムに使われるプロトコルをスキャンするツールなどが公開されており、簡単に検索・入手することができる。また、IoTデバイスの検索エンジン「SHODAN」は制御システムに用いられるプロトコルも検索できるようになっており、インターネットからアクセス可能な場所に制御システムを設置している場合はデータベースに登録されている可能性がある。検索をかけると制御システムのIPアドレスや製品に関連した情報が表示されるため、攻撃者はSHODANで脆弱な制御システムを見つけ出し、攻撃を仕掛けるといったことも可能だ。