サイバー攻撃者が狙う標的と言えば、真っ先に挙がるのがユーザー名(ID)とパスワードだ。セキュリティ対策においては当然、この認証情報の保護が1つの焦点になる。

現在はパスワードレス認証や多要素認証が普及したことで、攻撃者は認証情報を盗むのが難しくなってきた。必然、標的は他に移る。Okta シニアソリューションエンジニアの岸本卓也氏が新たな標的として挙げたのが、「認証の証明(Proof of Authentication)」だ。

Okta シニアソリューションエンジニアの岸本卓也氏

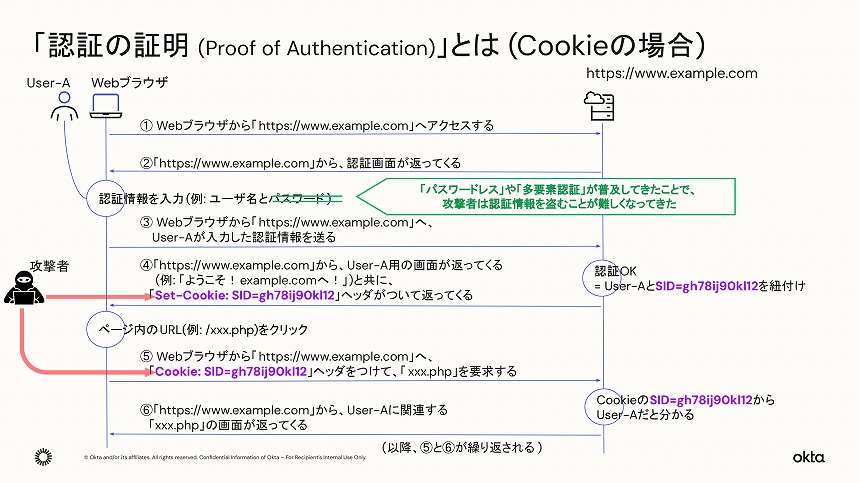

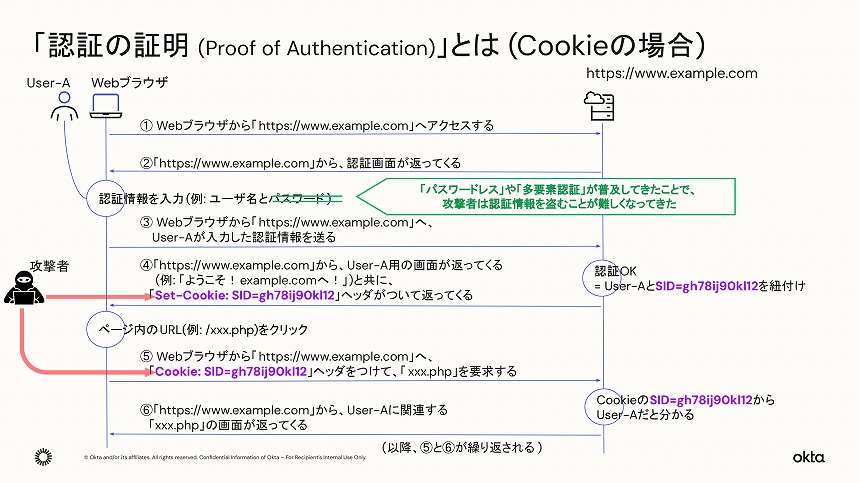

認証の証明とは簡単に言えば、いったん認証が完了してログインした後にWebサイトとユーザー間で交換・共有される情報のこと。Cookieの場合は、認証後にユーザーのWebブラウザとWebサイトでやり取りされるセッション管理情報(セッションクッキー)がこれに当たる。

下の図表のように、認証後にWebサイトからユーザーへ送られるSID(図中の紫色)を盗まれると、セッションが不正に乗っ取られる。「セッションハイジャックによって、攻撃者がユーザーになりすますことができる。そこから様々な情報を取得し、次の攻撃に移行することができてしまう」と岸本氏はその危険性を指摘する。

「認証の証明」(Cookieの場合)とその攻撃手法

認証・ログイン後も「リスクは変化する」

ゼロトラストセキュリティはそもそも、社内システムやクラウド上の業務アプリ/リソースへアクセスしようとするユーザーやデバイスを「信用しない」ことを原則とする。従来の境界型防御とは異なり、アプリやリソースにアクセスする都度、そのユーザーやデバイスが正しいか否かを判断する。

だが、リスクの程度は認証後にも変化する。特定のSaaSアプリにログインし、「通信が始まってからもリスクは上がる。にも関わらず、いったん認証が終われば、追加で認証を要求することは今までなかった」(同氏)。近年、セッションクッキーを窃取するマルウェアが急増しているという。

これを踏まえて、認証の証明を標的とした攻撃に対処するのが、Oktaの新製品「Identity Threat Protection with Okta AI」(ITP with AI)だ。継続的にアイデンティティ脅威を評価し、必要な対処を自動的に行う。

![[通信業界×生成AIの未来]通信キャリアを変革する生成AIアプリケーション10選](https://businessnetwork.jp/wp-content/uploads/2024/11/nvidia10.jpg)