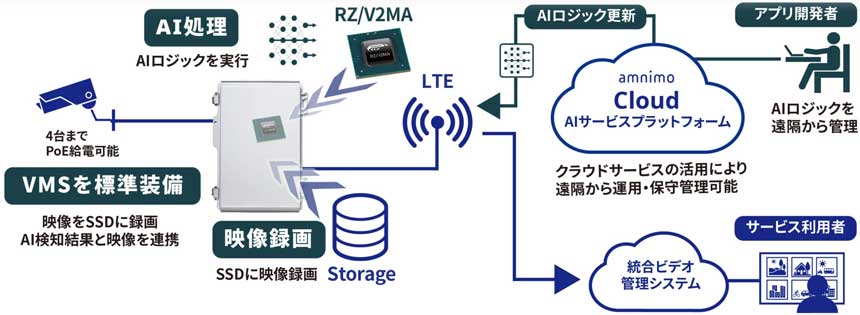

プロキシをクラウドで帯域やセキュリティの対策を、クラウドプロキシを介して行う「IAP(Identity-Aware Proxy:アイデンティティー認識型プロキシ)」も脱VPNの有力な選択肢の1つだ(図表4)。

図表4 ID認識プロキシ(IAP)のアーキテクチャ

IAPはその名の通り、IDを認識するプロキシのこと。ユーザーはベンダーの提供するクラウドプロキシでIDを認証した上で、Webアプリケーション/WebサイトへのアクセスをすべてIAPを介して行う。所属する部署や役職、アクセス場所などに応じてきめ細やかなアクセス制御がGUIで可能だ。

リモートアクセスVPNおよびSDP/ZTNAなどと違う点はエージェントレスであり、導入が容易なこと。「エンドユーザーからするとGoogle Chromeなどのブラウザで1日の始まりにポータルにアクセスして認証するだけで、その後は普段と同じ感覚でWebを使える」と渥美氏は話す。ユーザーの認証やアクセス制御がすべてクラウドで完結するため、BYODを推奨している企業や、社外の企業と協業する機会が多い場合などはIAPが向いているだろう。ただし、クラウドサービスであるため、社内で完結する通信にはアクセス制御などの対策を適用できないことに留意する必要がある。

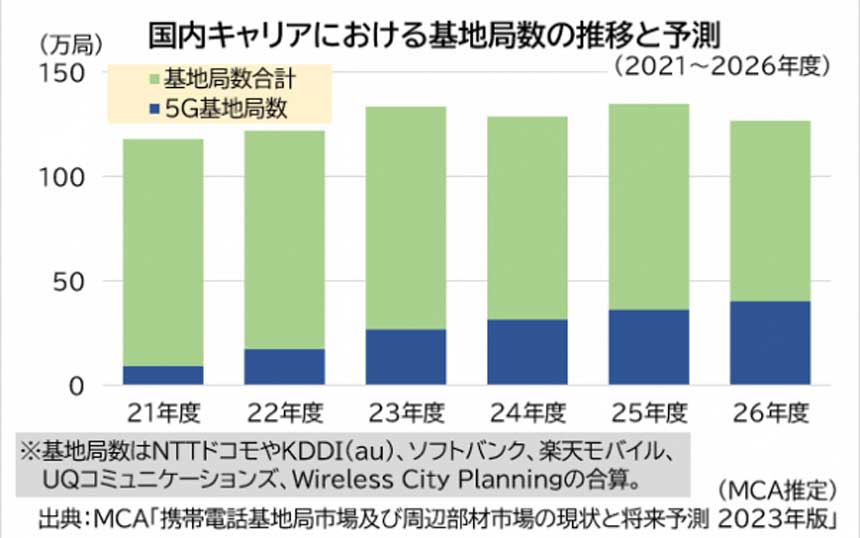

VPNの置き換えで終わらないここまで紹介してきた各ソリューションの特徴を簡単にまとめたものが図表5となる。実際には「SDP/ZTNAやIAPを使う場合でも認証はIDaaSでやろうというユーザーも多い」と渥美氏。どのようにアクセスを保護する仕組みであってもIDを集中管理する必要が出てくるからだ。

図表5 脱VPNを図るための主なソリューションとその特徴

| ソリューション | 特徴 | 主なベンダー |

| SDP/ZTNA | 米CSA(Cloud Security Alliance)が基本的なアーキテクチャを策定。VPNと比較するとコントローラーとゲートウェイが分離、認証してから接続を許可するなどのセキュアな仕組みが用意されている。クラウド型で提供されるケースが多い。基本的に端末にエージェントが必要となる。 | ゼットスケーラー、シスコシステムズ、パロアルトネットワークス、フォアスカウト・テクノロジーズ、パルスセキュア、アップゲート(SDP) |

| IAP | クラウドプロキシでWebサイトへの通信を仲介するサービス。IDの認証・認可を行った上でアクセスの制御が可能。基本的に端末にエージェントは不要。 | アカマイ・テクノロジーズ、グーグル |

| IDaaS | クラウド経由でID認証ならびIDパスワード管理、シングルサインオン(SSO)を提供する。 | オクタ、日本マイクロソフト、ピン・アイデンティティ |

ソリューションを選ぶ際は機能やアーキテクチャに目を向けることも重要だが、自社が採用しているソリューションとの“相性”もポイントだ。例えばエンドポイント対策を提供するクラウドストライク社とゼットスケーラーはパートナシップを結んでおり、単一のダッシュボードから運用管理できるようになっている。

また、「脱VPNというのはあくまで限られた領域の話。最終的にどのようなITインフラを目指すかで選択肢も変わってくる」と髙岡氏は警告するが、せっかくであればどのようなインフラを実現したいか、セキュリティやネットワーク、ビジネス戦略の面からも考えて採用を決めたい。