「JTBで悪用されたマルウェアは、実は以前から世の中に出回っているマルウェア」。最近話題になっている、JTBの顧客情報流出事件についてこう語るのは、アーバーネットワークスのマーク・アイゼンバルト氏だ。

同氏によれば、「マルウェアを作るのも、C&Cサーバを構築するのもお金がかかる。そのため、マルウェアは再利用されることが多い」。

“日本だけ”を狙ったマルウェアがあるアイゼンバルト氏は、アーバーにおいてASERT(Arbor’s Security Engineering & Response Team)というチームのリサーチマネージャーを務めている。ASERTは、インターネット上のトラフィックデータやセキュリティ・コミュニティから得た情報を解析し、ボットネットをトラッキングしたり、マルウェアを調査したり、DDoS攻撃/APT攻撃からISPネットワークや企業を守ったりしている。

そのASERTの調査によれば、2016年以降、日本を狙って行われたDDoS攻撃やAPT攻撃では、JTBのように既知のマルウェアが利用されていることが少なくない。その一例が「zeus」だ。これはボットネット「Zeus」に関連するマルウェアで、2000年代後半から長く悪用されている。

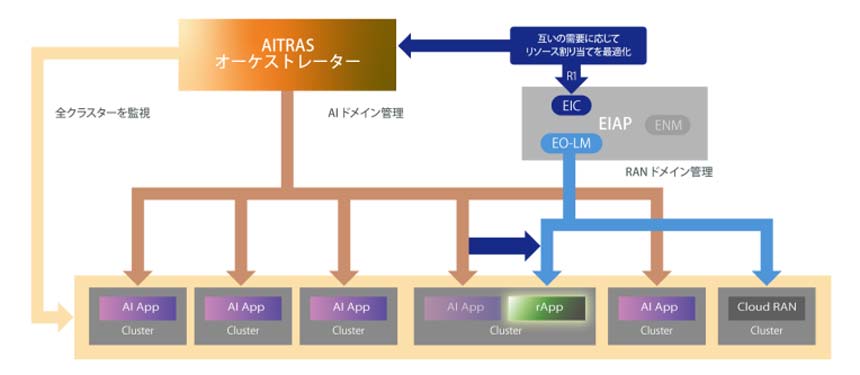

|

| アーバーネットワークスによる調査結果。日本をターゲットとした「APT攻撃」「DDoS攻撃」「銀行を狙った攻撃」において利用されたマルウェアをその割合別に示している |

また、銀行を狙うマルウェアにおいては、これまで米国で頻繁に利用されていたものが、日本の銀行もターゲットにするようになってきているという。

他方、「emdiv」「plugx」「elise」のように、日本だけを狙ったマルウェアもある。「emdivは、昨年日本年金機構や健康保険組合に仕掛けられたマルウェア」(アイゼンバルト氏)。そしてplugxやeliseは、アジアの特定の国が日本を攻撃する際に使っているマルウェアだ。