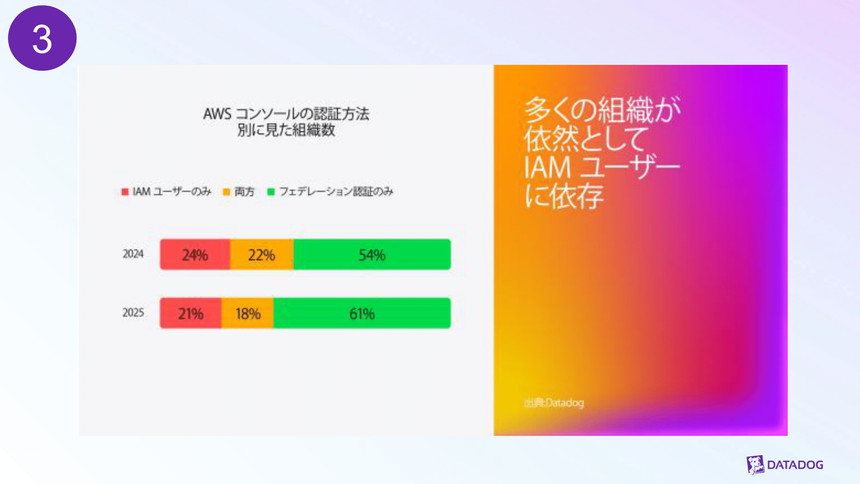

重要さ増す認証情報の管理 “理想はフェデレーション認証100%”

次いでクルーグ氏が「2026年において非常に重要になる」としたのが、認証情報の管理だ。AWSのコンソールにおいては、名前とパスワード、アクセスキーなどの認証情報を組み合わせるIAMユーザーを用いた認証から、フェデレーション認証によるシングルサインオン(SSO)に移行しつつあり、フェデレーション認証のみを利用する企業は2024年の54%から2025年は61%に増加した。「この数字はもっと増えてほしかったが、上昇の流れは今後も続くだろう。理想は100%」

フェデレーション認証は増えつつあるが、IAMユーザー認証のみを利用する企業もいまだ2割超

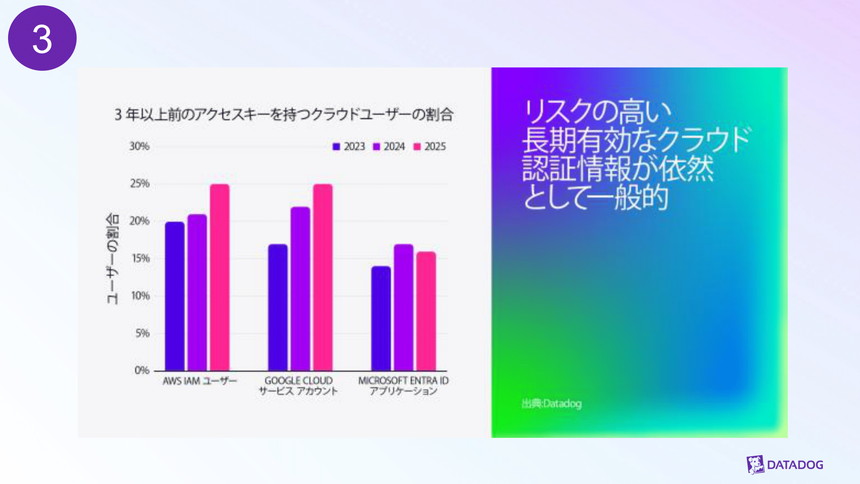

一方でクルーグ氏が警告するのが、長期に渡って同じ認証情報を使用することのリスクだ。3年以上前に作成された認証情報を使用しているクラウドユーザー(アカウント)の割合は、2025年ではAWS、グーグルクラウドの両方において約25%と、前回調査より増加。ゼロトラストの考え方が広がる反面、「認証情報のローテーションがうまくできていない」とクルーグ氏は指摘した。

3年以上前の認証情報を持つクラウドユーザーの割合が2025年では増加

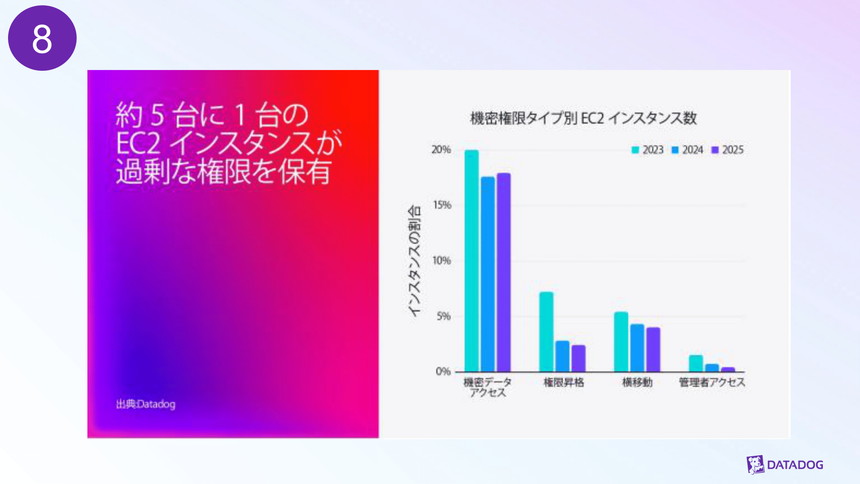

もう1つ、大きなリスクとなるのが過剰な権限の付与だ。過剰な権限を持つEC2インスタンスは全体としては減少傾向にあるものの、2025年はいまだ17%のインスタンスが機密情報にアクセスできており「極めて多い」。他方、権限昇格、横移動、管理者アクセスの権限を持つインスタンスは着実に減少しており、クルーグ氏は「アイデンティティのリスク管理ツールの成熟が(この変化に)貢献している」と評価した。

機密データにアクセスできるインスタンスはいまだ2割弱存在

クルーグ氏は、アイデンティティや認証情報の管理をクラウドセキュリティの「衛生管理(セキュリティ・ハイジーン)」の一部として捉える必要があると強調した。そのうえで、多くの本番環境では、長期間有効な静的アクセスキーは技術的に廃止可能であると説明。一方、レガシーな理由などでアクセスキーを残さざるを得ない場合には、その利用状況を可視化するとともに、管理を自動化することが現実的な対応策になると述べた。