大日本印刷(DNP)は2021年8月30日、工場ネットワークにおけるゼロトラストセキュリティの実現について、メディア向けの勉強会を開催した。

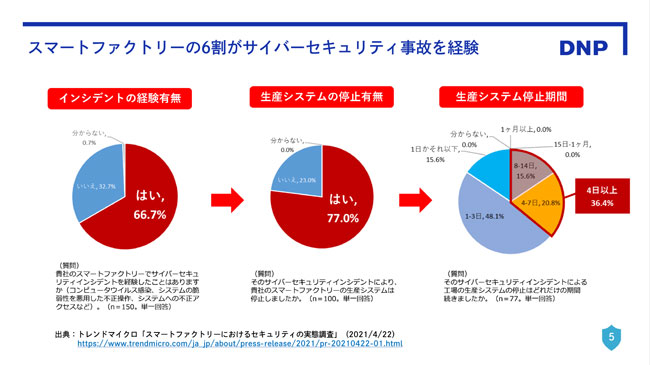

昨今、スマートファクトリー化の進展により、工場・制御系機器を狙ったサイバー攻撃が増加している。トレンドマイクロが今年4月に実施した「スマートファクトリーにおけるセキュリティの実態調査」によれば、スマートファクトリーの約6割がサイバーセキュリティインシデントを経験しており、さらにそのうち生産システムの停止まで至ったケースが約8割に上った。

スマートファクトリーにおけるセキュリティの実態調査

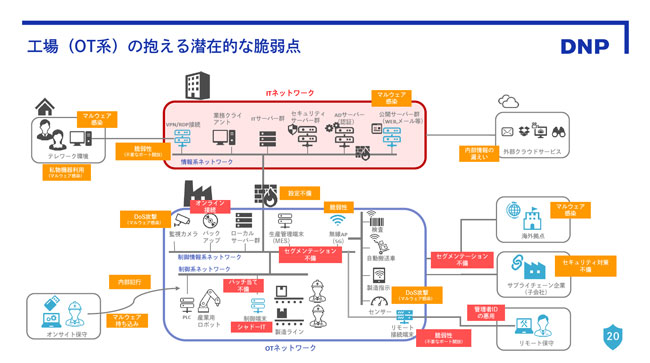

これは「従来は閉域網に囲まれて安全なはずであったOTネットワークが、リモート保守や、サプライチェーンや海外工場など様々な外部と繋がり始めているからだ」とDNPの佐藤俊介氏は指摘した。さらにOTネットワークに侵入するための入り口が増えているのに対して、閉域網の内側の対策が不十分なケースも多い。「閉域網の中に入られることをあまり想定していないので、セグメンテーションの不備やパッチの更新漏れ、シャドーITなど様々なセキュリティの弱点がある」

DNP 情報イノベーション事業部 PFサービスセンター セキュリティソリューション本部

サービス企画開発部 主幹企画員 佐藤俊介氏

OTの脆弱点

そんななか、注目されているのが「ゼロトラスト」の考え方だ。従来のセキュリティ対策は、マルウェアに感染しないために内部と外部の境界にファイアウォールを置く境界型防御だった。しかしこれでは侵入された際に内部拡散を防ぐことができない。これからは、マルウェアに感染することを前提とし、入ってきたウイルスの活動範囲を制限するような対策が必要になる。

その実現手段として、ネットワークの区画を小さくすることが大事だという。「1台感染しても他のPCは感染しないようにできる。これが工場内にゼロトラストを当てはめたときの考え方だ」とDNPの野地弘氏は話した。

DNP 情報イノベーション事業部 PFサービスセンター IoSTプラットフォーム本部

セキュリティソリューション本部 野地弘氏

しかし従来型のファイアウォールを1台の端末ごとに入れていくのは大変な手間とコストがかかる。そこでDNPが提案するのが、3つのセキュリティソリューションだ。