チェック・ポイント・ソフトウェア・テクノロジーズ2021年3月11日、中小企業(SMB)向

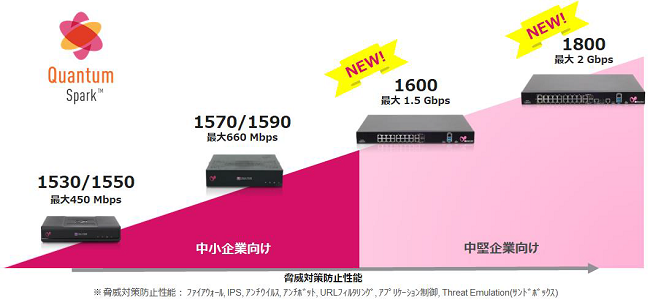

けセキュリティゲートウェイ「Quantum Sparkシリーズ」のラインナップを拡充したと発表した。従来の4モデルに、1600と1800の2モデルを追加する。

「Quantum Sparkシリーズ」のラインナップ

Quantum Sparkシリーズは専門家を有さない中小・中堅企業に対して、最先端のサイバー攻撃からの保護、容易な導入管理を可能にするセキュリティゲートウェイ。全6モデルに、自動脅威防止機能「SandBlast Zero Day Protection」を搭載している。ファイアウォールやIPS、アンチウイルス、アンチボット、URLフィルタリング、アプリケーション制御、Threat Emulation(サンドボックス)など60以上のセキュリティサービスを提供する。

導入の容易性も特徴として挙げられており、事前に定義された設定ウィザードによって数分で初期セットアップが完了できるという。同社のモバイルアプリケーション「WatchTower」でモバイルデバイスから直接セキュリティの状態を監視し、脅威を迅速に軽減することができ、また、直感的なWeb UIを備えたクラウドベースのポータルを使用して、どこからでもセキュリティを管理することができる。

ギガビット・イーサネット、Wi-Fi、セルラーLTEモデムを内蔵しており、ユー

ザに幅広い接続オプションを提供します。複数のインターネットサービスプロバイダーや

パフォーマンスベースのルーティングにも対応しており、アプリケーションに最適な帯域

幅とサービス品質を提供します。