ソフトバンク子会社でインターネットエクスチェンジ(IX)事業を手掛けるBBIXとトナミシステムソリューションズは2025年6月30日、クラウド型ネットワークサービス「Open Connectivity eXchange」(OCX)で協業契約を締結したと発表した。この協業契約に基づき、BBIXはトナミシステムソリューションズの北陸・富山エリアに、OCXの接続拠点を7月1日に開設する。

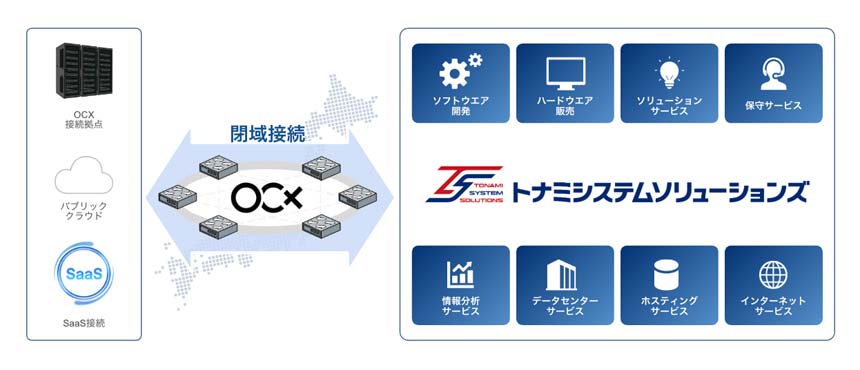

OCXは、BBIXとその子会社のBBSakura Networksが共同提供するクラウド型ネットワークサービスで、OCXを通して、クラウドサービスやデータセンターへの高セキュリティー、低遅延かつ拡張性のあるネットワーク接続を顧客へオンデマンドに提供する。なお、トナミシステムソリューションズは、総合物流企業であるトナミホールディングスグループのIT部門としての役割を果たし、ISP事業では「コーラルネット」のブランド名で通信サービスを展開している。

BBIXのネットワークソリューションとトナミシステムソリューションズのクラウド・通信サービスの連携により、パブリッククラウドや全国のOCX接続拠点、インターネット、SaaSとの閉域接続が可能となり、自治体、教育機関、エンタープライズなど、あらゆる現場で高セキュリティーかつ柔軟な接続環境が実現できるとしている。