2020年には大企業の85%が利用するようになる――。

これは、CASB(Cloud Access Security Broker、「キャスビー」と呼ぶ)に関するガートナーの予測だ。同社によれば、2016年時点でのCASBの利用率は5%にも満たないという。それが、わずか4年の間に急速に普及すると見込んでいるのだ。

このCASBとは、どのようなソリューションなのか。ひとことで言えば、クラウドやモバイルの普及によって生じる「セキュリティのギャップ」を埋めるものである。

企業のセキュリティ対策は従来、社内のオンプレミスシステムをイントラネット経由で利用することを前提に発展してきた。クラウドやモバイルの活用が広がり始めても、その枠組みはこれまで基本的に変わっていなかった。利用するSaaS/IaaSの数は少なく、かつ、それらにアクセスする際にはセンター拠点(社内データセンターや本社等)のファイアウォールやUTM、プロキシ等を経由させることで、既存の枠組みのなかでセキュリティを担保していた。

ところが、クラウド利用が本格化するに伴って、そうした仕組みを維持することは最早、困難になっている。

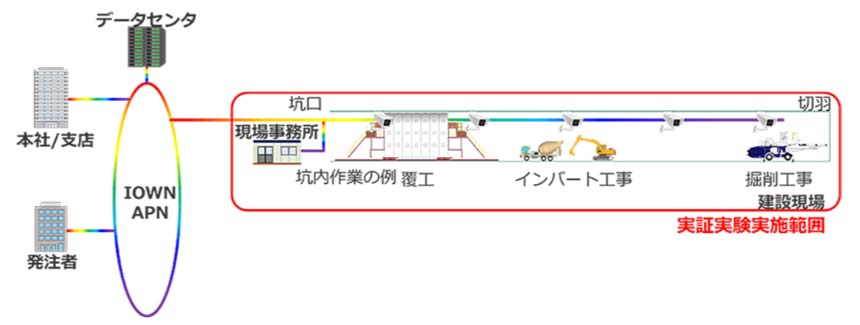

IT部門から「見えない」クラウドその要因を示したのが図表1だ。

図表1 クラウド時代のセキュリティリスク要因[画像をクリックで拡大]

クラウドへのアクセス経路を一本化した場合、クラウドの利用が増加するとともに回線の帯域が逼迫し、ファイアウォールやUTM等の処理能力も不足する。結果的には、各拠点や外出先から直接インターネット経由でクラウドを利用することを認めざるを得なくなる。

この、①クラウドへのダイレクトアクセスの増加が1つめの要因だ。当然ながら、既存のセキュリティの仕組みを迂回するので、セキュリティポリシーを適用することも、利用状況の把握も困難になる。

2つ目は、②シャドーITの増加だ。

社員あるいはユーザー部門単位で勝手にSaaSを契約して利用するケースである。セキュリティ機能を備えた法人向けSaaSならまだ良いが、プライベートで利用している個人向けのオンラインストレージやチャットを、業務データの保管や共有に利用する例も少なくない。これも①と同様、利用状況の把握とポリシーの適用は非常に難しい。

問題はまだある。

①②以外の使い方、つまり企業として正式に契約した「正規のクラウド」を、センター経由で利用している社員は安全かと言えば、そうとも言い切れない。利用するクラウドの数とユーザーが増えれば、社員がルールに則って正しく使っているかをIT部門が管理し、セキュリティポリシーを徹底させるには多大な手間とコストがかかる。

このようにIT部門にとってクラウドは、社員の活動やデータの移動を見えなくするカーテンのような存在になっているのである。