(左から)パロアルトネットワークス 技術本部 クラウドセキュリティアーキテクトの中村弘毅氏、SP営業本部 本部長の井元俊行氏

「クラウドファースト」の概念は今や広く浸透しており、多くの企業が何らかの形でクラウドサービスを活用している。

なかでもパブリッククラウドは、誰でもすぐに環境を構築できる手軽さから、社内のIT部門を介さずに、業務部門や開発部門が直接クラウドベンダーと契約し独自に運用するケースが見られる。このため、大企業では1社で数十~数百のクラウドサービスを契約していることも珍しくないという。

しかし、「マルチクラウド化」が進むことで、新たな課題も生まれている。

単一のクラウドであれば、IT部門が社内で利用しているすべてのクラウドを監視し、統一したセキュリティポリシーを利かせることは難しくない。これに対し、部門ごとに個別でクラウドを利用していると、たとえ全社的なセキュリティポリシーやクラウド利用ルールがあっても、きちんと守られているかどうか確かめることが難しい。企業によっては、IT管理者とは別に、部門ごとにクラウドを管理する担当者を割り当てる方法を取るところもあるが、クラウドのセキュリティについて高度な知識を持った人材が不足しているのが実情だ。そうした中で、パブリッククラウドの設定ミスという人的エラーによる大規模な情報漏えい事件も起きている。

米国では、ベライゾンやダウ・ジョーンズが加入者の個人情報をAWS のクラウドストレージ(S3)で保管していたが、URLを知っていれば誰でもアクセスできる状態で公開されていることが明らかになった。いずれも数百万~数千万人の個人情報を扱っていたため、情報漏えいによる影響は甚大だ。

パブリッククラウドのセキュリティはクラウドベンダーに任せておけばいいのではないか、と思うかもしれないが、実はそうではない。

一般的にパブリッククラウドは「責任共有モデル」を採用しており、クラウドベンダーだけでなくユーザーに対してもセキュリティの担保を求めている。

AWSを例に取ると、ネットワークやストレージ、コンピューティングといったクラウドの物理的インフラについては自社で責任を負うが、コンテンツやアプリケーション、ファイアウォールなどクラウド内部のセキュリティはユーザー側の責任となる。

つまり、設定ミスによるセキュリティ侵害の責任は、ユーザー側が負わなければならないのだ。

複数のクラウドをいかに効率的に守るのか──。そうした課題を抱える企業にお勧めしたいソリューションに、パロアルトネットワークスの「Prisma Cloud」がある。

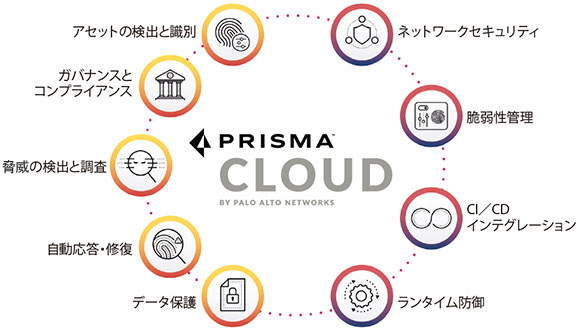

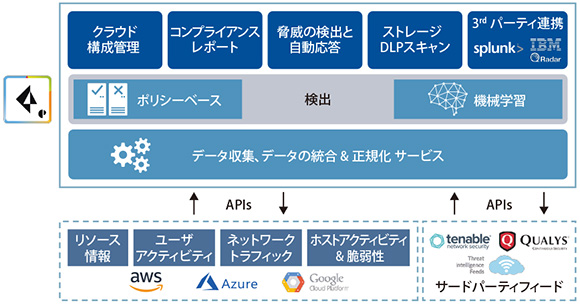

図表1 DevSecOpsを実現するPrisma Cloudの機能イメージ

400以上の項目から脅威を検知 自動的に修復する機能も

Prisma Cloudは、IaaSやPaaSの設定ミスなどに起因するセキュリティ脅威を検出/可視化し、コンプライアンス準拠をサポートするSaaS型のツールだ。

従来「RedLock」「Evident」として提供されてきた製品を統合したもので、AWS、Microsoft Azure、Google Cloud Platform(GCP)に対応している。

それでは、具体的にどのようなことができるのか。

まず、複数のパブリッククラウドからAPI経由で設定情報やトラフィック情報、イベントログを15~20分ごとに収集し、あらかじめ設定した検知ルールに基づいて脅威を自動的に検出/判定する。チェック項目は標準で400以上が設定済みだが、ユーザーが独自にルールを設定することも可能だ。ポリシーを使って検出したアラートは、脅威の深刻度により3段階に分類されるので、優先度に応じた対応を行える。

通常とは異なるユーザーの振る舞いを検出すると、対象アカウントがログインした地理情報や対象OS、使用ブラウザなどの情報を取得し、クラウド環境内でどのような操作を実行したかを確認することもできる。

これらの情報はPrisma Cloudのポータル画面に表示されるので、管理者は日頃から画面をチェックし、何か問題があれば、その項目をドリルダウンすれば詳細な情報を調べることが可能だ。

万が一、外部の脅威にさらされるリスクの高い設定や運用ポリシーを逸脱する設定を検出した場合には、自動的に修復する機能も備える。

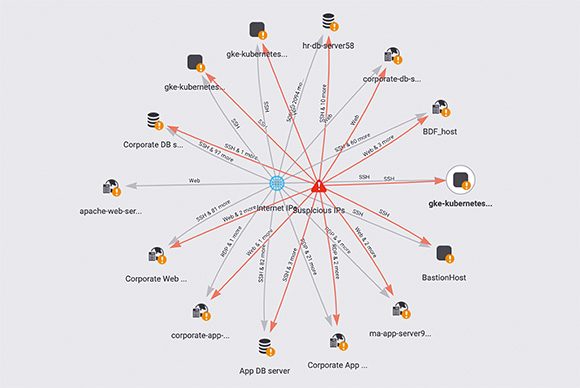

「Prisma Cloud」はネットワークを可視化し、脅威が検出された場合には分析する機能も備える

Prisma Cloudは、サービスプロバイダー向けメニューも用意しており、クラウドセキュリティ監査やユーザーに代わってモニタリングすることも可能だ。

さらに、GDPR(EU一般データ保護規則)やNIST CSF(NISTサイバーセキュリティフレームワーク)、PCI-DSSなど業界ごとのコンプライアンス要件や、ISO27001やCISベンチマークといったセキュリティ基準への対応と準拠をチェックし、個別にレポートを作成することもできる。

「マルチクラウドでアカウントが増えると、個別にセキュリティ対策を取っていたのでは負担が大きい。Prisma Cloudは自動化すべきところは自動化することで簡略化するので、その分、ビジネスに集中することができます」と技術本部 クラウドセキュリティアーキテクトの中村弘毅氏は話す。

図表2 Prisma Cloud アーキテクチャ

開発環境のセキュリティ対策にも 早期検知でシフトレフトに対応

パブリッククラウドはIoTの開発基盤としても用いられている。その際、開発部門が委託会社にクラウドアカウントを付与し、委託会社は委託契約に基づいて開発を行うケースが多い。プロジェクトが複数であれば、それだけアカウントの数も増え、開発部門にとってはいかに管理するかが課題となる。

これに対し、Prisma Cloudは開発環境から本番環境までアカウントを監視し、一貫したセキュリティポリシーを適用できる。このため、開発環境に影響を与えずに、継続的な監視・監査を容易に行える。

昨今、開発においては「シフトレフト」(品質を損なうことなくテスト工程を前倒しすることで開発全体の時間軸を左へ移す仕組み)の概念が広まりつつある。この考え方はセキュリティ対策にも当てはまり、「より早い段階で脅威を検知すれば、それだけプロジェクトへの影響を最小限に抑えられます」とSP営業本部 本部長の井元俊行氏は説明する。

パロアルトネットワークスは、「セキュリティ業界で最も完全なクラウドセキュリティサービスを提供する」という取り組みのもと、今年5月にはコンテナセキュリティのTwistlock社とサーバーレスセキュリティのPureSec社を買収した。Prisma Cloudとの統合が完了すれば、今後クラウドで主流となるコンテナやサーバーレス環境におけるセキュリティに対応する。クラウドセキュリティ戦略を強化するとともに、サイバーセキュリティパートナーとしてユーザーに選ばれるために必要な能力も向上することになる。

ガートナーでは、2023年までに起こるクラウドでのセキュリティ事故の99%はユーザー起因によると予測する。それだけに、Prisma Cloudの重要性はますます高まりそうだ。

| ホワイトペーパーダウンロード | ||

|

| お問い合わせ先 |

| パロアルトネットワークス株式会社 URL:http://www.paloaltonetworks.jp/ E-mail:infojapan@paloaltonetworks.com |